موسسات مالی و بانکها، هدف دربپشتی FlawedAmmyy

یک کارزار هرزنامهای، در روشی غیرمعمول، کاربران موسسات مالی و بانکها را هدف حمله خود قرار داده است. هرزنامههای ارسال شده در جریان این کارزار، ایمیلهایی با پیوست فایل Microsoft Office Publisher هستند که با اجرای آن توسط کاربر، دستگاه به دربپشتی مخرب FlawedAmmyy آلوده میشود.

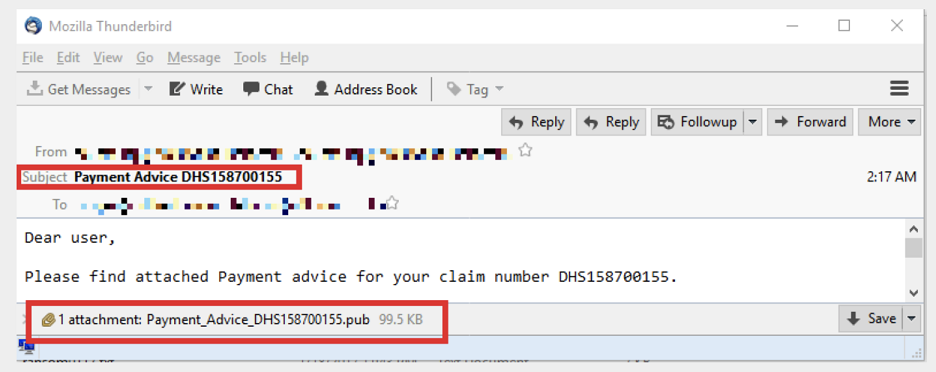

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت تراستویو، این هرزنامهها با عنوان Payment Advice DHS[#########]j دامنههای متعلق به موسسات مالی و بانکها را هدف قرار دادهاند.

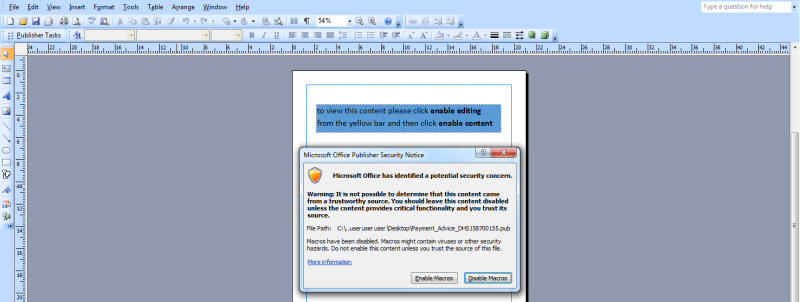

در هرزنامههای ارسالی با استفاده از روشهای مهندسی اجتماعی کاربر تشویق به اجرای فایل پیوست میشود. در زمان باز شدن فایل – بر اساس تنظیمات پیشفرض در مجموعه نرمافزاری Office – از کاربر خواسته میشود تا برای دسترسی کامل به فایل، بخش ماکرو را فعال کند.

در صورت فعالسازی بخش ماکرو، کد تزریق شده در فایل در پشت صحنه اقدام به دریافت دربپشتی FlawedAmmyy از نشانی http[://]f79q.com/aa1 نموده و آن را بر روی دستگاه قربانی اجرا میکند.

استفاده از فایلهای Office Publisher با پسوند pub روشی غیرمتداول در میان مهاجمان سایبری است. هر چند که در نمونههای پیشین نیز مهاجمان برای انتشار دربپشتی FlawedAmmyy از روشهایی جدید بهره گرفته بودند که به نمونه هایی از آنها در این خبر و این خبر پرداخته شده است.

درب پشتی FlawedAmmy بر اساس کدهای افشا شده نسخه 3 برنامه معتبر Ammyy Admin توسعه داده شده است. این دربپشتی کنترل کامل دستگاه را در اختیار مهاجمان قرار داده و آنها را قادر به سرقت فایلها و دادههای حساسی همچون اطلاعات اصالتسنجی میکند.

بهنظر میرسد که گرداننده کارزار اخیر، شبکه مخرب Necurs است. Necurs، یکی از بزرگترین و اصلیترین شبکههای مخرب ارسالکننده هرزنامه است. در گزارشی که شرکت مکآفی در ژوئن سال 2018 آن را منتشر کرد، سهم Necurs در شبکههای مخرب ارسالکننده هرزنامه در سه ماهه اول 2018، 77 درصد اعلام شده است.

همان طور که اشاره شد تمرکز مهاجمان این کارزار، رخنه به دستگاه کارکنان موسسات مالی و بانکهاست. هفته پیش اعلام شد که پلیس فدرال آمریکا (FBI) در نامهای محرمانه به بانکها هشدار داده که بر پایه اطلاعاتی که به دست این نهاد رسیده، تبهکاران سایبری در حال آمادهسازی یک حمله گسترده و هماهنگ برای برداشت غیرمجاز پول از تجهیزات خودپرداز (ATM) در سرتاسر جهان هستند. برخی کارشناسان اجرای این کارزار را با نامه محرمانه پلیس فدرال آمریکا مرتبط دانستهاند.

نمونه بررسی شده در این خبر با نامهای زیر قابل شناسایی است:

Bitdefender:

– VB:Trojan.VBA.Downloader.MR

– Trojan.GenericKD.40404814

– Trojan.GenericKD.40402525

McAfee:

– RDN/Generic.ole

– Artemis!BE6A53FBEE55

– Artemis!BACD1120AD09

Sophos:

– Troj/DocDl-PHS

– Troj/Bckdoor-AB

– Mal/Generic-S

همچنین با توجه به بهرهگیری مهاجمان این کارزار از ماکرو مطالعه این راهنما بهمنظور پیکربندی صحیح تنظیمات امنیتی این قابلیت مجموعه نرمافزاری Office به تمامی کاربران و راهبران شبکه توصیه میشود.