انتشار بدافزار FlawedAmmyy، این بار توسط فایل PDF

گروه نفوذگران TA505 با سواستفاده از قابلیت SettingContent-ms در سیستم عامل Windows 10 در حال آلودهسازی دستگاه اهداف خود به بدافزار FlawedAmmyy هستند.

از لحاظ فنی، SettingContent-ms نوعی فایل با قالب و ساختار استاندارد محسوب میشود که مایکروسافت آن را در Windows 10 معرفی کرد. با ساخت و بکارگیری چنین فایلهایی میتوان به بخشهای مختلف Control Panel در Windows دسترسی پیدا کرد.

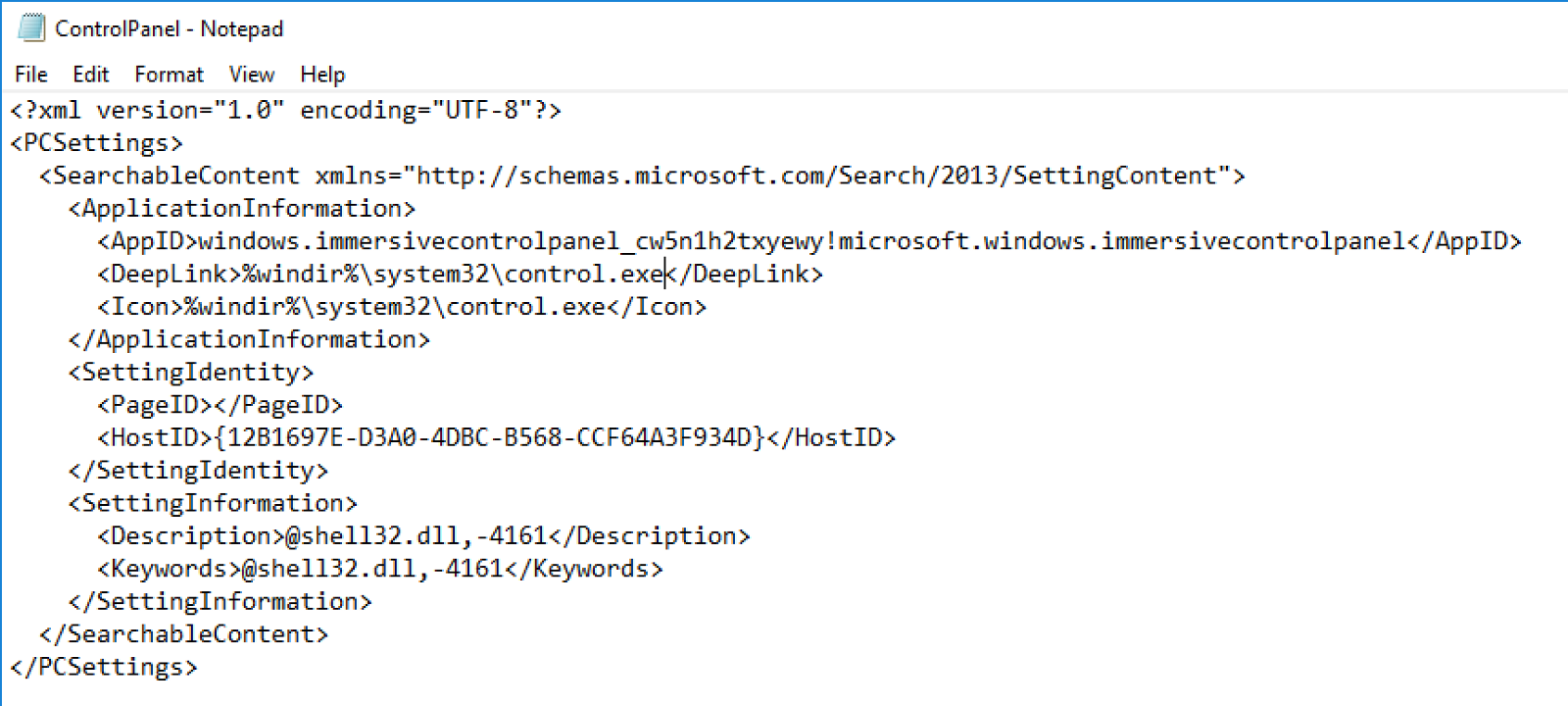

شکل زیر نمونهای از یک فایل SettingContent-ms را نشان میدهد.

همانطور که در شکل بالا هم قابل مشاهده است، فایلهای SettingContent-ms ساختاری در قالب XML دارند که تنظیمات مختلفی را در اختیار کاربر قرار میدهند.

هر چند هدف مایکروسافت از معرفی SettingContent-ms صرفا فراهم نمودن روشی جدید و منعطف برای دسترسی به اجزای Control Panel بوده اما مدتی است که مهاجمان سایبری به آسیبپذیر بودن این نوع فایلها به تبدیل شدن به ابزاری برای اجرای مطمئن و بیدردسر کدهای مخرب بر روی دستگاه کاربران پیبردهاند.

از نکات قابل توجه، عدم نمایش هر گونه پیام هشدار در زمان اجرای پروسههایی است که در فایل SettingContent-ms به آنها اشاره شده است. از آن بدتر هم این که، کد مخرب اجرا شده توسط SettingContent-ms بهسادگی از سد سیستمهای دفاعی Windows 10 از جمله Attack Surface Reduction عبور میکند.

به گزارش شرکت مهندسی شبکه گستر، با وجود تمامی این ویژگیهای ایدهآل برای مهاجمان، باز شدن یک فایل با پسوند ناآشنای SettingContent-ms توسط کاربر چندان محتمل بهنظر نمیرسد. بنابراین در جدیدترین نمونه، نفوذگران TA505 اقدام به تزریق فایل SettingContent-ms در فایل PDF و پیوست نمودن آن به هرزنامههایی نمودهاند که در کارزاری عظیم در حال ارسال شدن به کابران هستند.

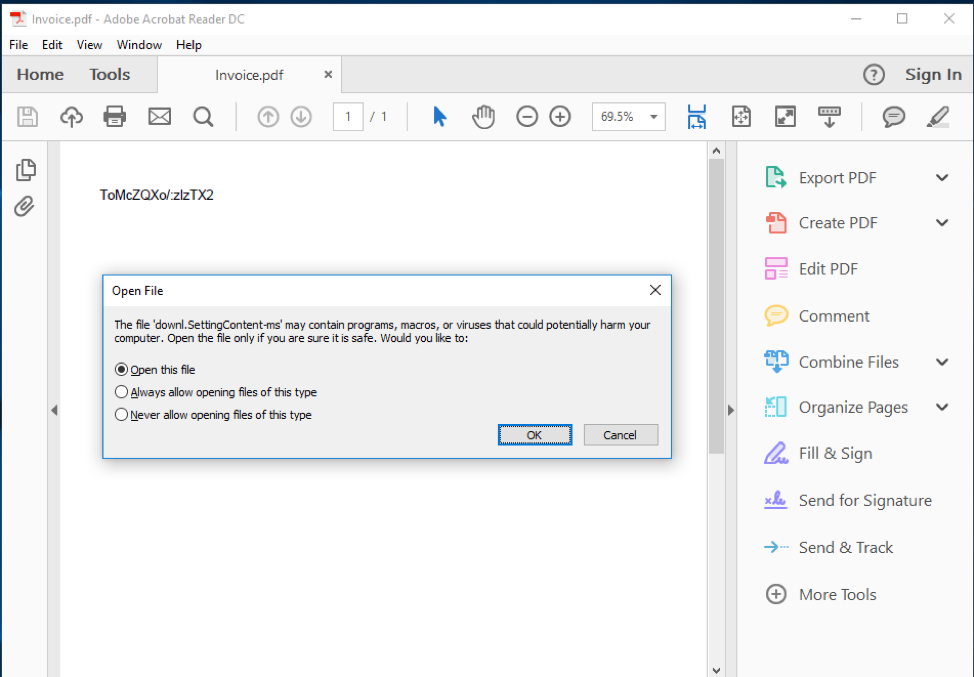

در نمونه PDF، در زمان باز شدن Adobe Reader پیام هشداری در خصوص اجرای SettingContent-ms نمایش داده میشود.

اما اگر کاربر بر روی دگمه OK کلیک کند فرمان مجاز PowerShell از طریق کد درج شده در SettingContent-ms اجرا شده و در ادامه بدافزار FlawedAmmyy که پیشتر در این خبر به عملکرد آن پرداخته شده بود اجرا می شود.

پیش تر نیز نفوذگران TA505 از روشی جدید برای انتشار بدافزار مخرب FlawedAmmyy بهره گرفته بودند که جزییات آن در اینجا قابل مطالعه است.

علاوه بر بکارگیری از ضدویروس بهروز و قدرتمند، آموزش کاربران در پرهیز از باز نمودن پیوستهای ایمیل مشکوک نقشی اساسی در ایمن نگاه داشتن سازمان از گزند این نوع حملات دارد.

توضیح اینکه نمونه های بررسی شده در این خبر با نام های زیر شناسایی می شوند:

McAfee

– RDN/Generic Downloader.x

– RDN/Generic.RP

– GenericRXGE-PE!344423B53D04

Bitdefender

– Trojan.PDF.Downloader.AU

– Trojan.GenericKD.31101999

– Trojan.Agent.DBPE

Sophos

– Troj/PDFDl-BX

– Troj/DwnLdr-VUQ

– Mal/Generic-S