پیکربندی تنظیمات امنیتی ماکرو

مدتهاست که اکثر قریب به اتفاق کاربران دریافتهاند که باید از باز کردن پیوستهای اجرایی ایمیلها خودداری کنند. تقریباً همگان میدانند شرکتهای تولیدکننده نرمافزار، فایلهای اجرایی خود را به ایمیل پیوست نمیکنند.

پیوستهای اجرایی ایمیلها، معمولاً، ویروس، کرم، سارق گذرواژه، باجافزار، اسب تروای بانکی یا یکی از انواع دیگر بدافزارها هستند.

بسیاری از شرکتها، ایمیلهای دارای پیوست فایل اجرایی را در همان درگاه شبکه مسدود میکنند.

اما پیوست بودن فایلهای مجموعه نرمافزاری Office موضوعی کاملاً عادی محسوب میشود. ردوبدل اینگونه فایلها بخشی از وظایف روزانه بسیاری از کارمندان است.

بسیاری از محصولات شرکت مایکرسافت، از جمله مجموعه نرمافزاری Office، بخشی با عنوان Visual Basic for Applications – به اختصار VBA – دارند.

کاربرانی همچون حسابداران، مهندسان صنایع و مدیران سیستم میتوانند از کدهای VBA در درون فایلهایی همچون Word و Excel استفاده کنند. فایلهای حاوی کدهای VBA به فایلهای ماکرو معروف هستند. کدهای VBA سبب سرعت بخشیدن به اموری میشوند که روالی تکرار شونده دارند.

اما سرعت بخشیدن به کار بسیاری از کارکنان تنها خاصیت VBA نیست. متأسفانه، نفوذگران و نویسندگان بدافزار نیز از VBA برای آلوده کردن سیستمهای کاربران و رخنه به سازمانها بهره میگیرند.

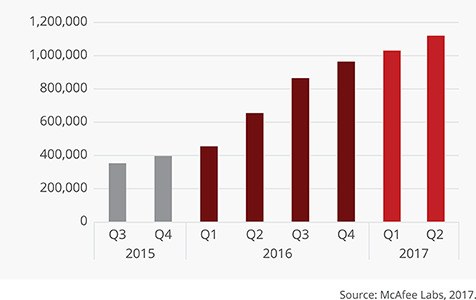

پیدایش نخستین گونه از ویروس های VBA به اواخر سالهای دهه 90 میلادی باز می گردد. سالها بود که به ندرت خبر انتشار بدافزارهای ماکرو منتشر میشد. اما در سالهای اخیر بدافزارهای ماکرویی یکی از مؤثرترین ابزارهای مورد استفاه ویروسنویسان برای انتشار بدافزارها بودهاند. بر طبق آمار شرکت McAfee، در سه ماهه دوم سال میلادی 2017، بطور میانگین، در هر دقیقه بیش از 41 بدافزار ماکرویی منحصربفرد جدید در سطح جهان منتشر شده است.

تعداد بدافزارهای ماکرویی تا پایان سه ماهه دوم سال 2017

در اکثر مواقع بدافزار ماکرو عملاً نقطه شروع حمله است. کد مخرب VBA تمام داستان نیست. در بسیاری نمونهها با باز شدن فایل Office حاوی کد مخرب VBA که به یک هرزنامه پیوست شده، در پشت صحنه و بدون اطلاع کاربر، فایل اجرایی بدافزار اصلی دریافت شده و سپس نصب میشود.

شرکت مهندسی شبکه گستر در مقالهای به معرفی تنظیمات امنیتی و روشهای پیکربندی ماکرو در مجموعه نرمافزاری Office پرداخته است. این مقاله در اینجا قابل دریافت و مطالعه است.