انتشار بدافزار از طریق فایلهای XLL

در پی تصمیم شرکت مایکروسافت (Microsoft) به مسدودسازی ماکرو در فایلهایی که از اینترنت دریافت میشوند، اکنون مدتی است که مهاجمان از روشهای جایگزین نظیر افزونههای مخرب Excel برای انتشار بدافزارهای خود استفاده میکنند.

برخی محصولات شرکت مایکرسافت، از جمله مجموعه نرمافزارهای Office، قابلیتی با عنوان Visual Basic for Applications – به اختصار VBA – معروف به ماکرو (Macros) دارند. کاربرانی همچون حسابداران، مهندسان صنایع و مدیران سیستم میتوانند از ماکروها در درون فایلهایی همچون Word و Excel استفاده کنند. ماکروها سبب سرعت بخشیدن به اموری میشوند که روالی تکرارشونده دارند.

بر اساس گزارشی که شرکت سیسکو (Cisco) آن را منتشر کرده، مهاجمان به طور فزایندهای از افزونههای (Add-in) نرمافزار Excel در قالب فایلهای XLL به عنوان بردار نفوذ اولیه جهت آلودهسازی سیستمهای کاربران و رخنه به سازمانها استفاده میکنند.

مدتهاست که توزیع فایلهای نرمافزارهای مختلف Office از طریق ایمیلهای فیشینگ نیزهای (Spear-phishing) و سایر حملات مهندسی اجتماعی به طور گسترده توسط مهاجمان برای نفوذ به اهداف خود مورد استفاده قرار میگیرد.

این فایلها معمولاً قربانی را تشویق میکنند تا قابلیت ماکرو را جهت مشاهده محتوای به ظاهر بیضرر فعال کنند. حال آن که فعالسازی آن میتواند منجر به دریافت بدافزار از اینترنت و اجرای آن بر روی سیستم شود. برای مقابله با این نوع از بهرهجویی، مایکروسافت از مرداد 1401 قابلیت ماکرو را در فایلهای Office پیوستشده به ایمیل مسدود نموده است.

هر چند این مسدودسازی تنها در نسخههای جدید Access ،Excel ،PowerPoint ،Visio و Word اعمال شده، اما با کاهش اثربخشی آن برای مهاجمان، این تبهکاران نیز در حال آزمودن تکنیکهای جایگزین هستند.

یکی از این روشهای جدید استفاده از فایلهای XLL است که توسط مایکروسافت به عنوان یک نوع فایل Dynamic Link Library – به اختصار DLL – در نظر گرفته میشود و تنها توسط Excel باز میشود.

فایلهای XLL قابل ارسال از طریق ایمیل بوده و با توجه به غیرمعمول بودن استفاده از آنها چه بسا به سادگی از سد محصولت ضدبدافزار نیز عبور کنند.

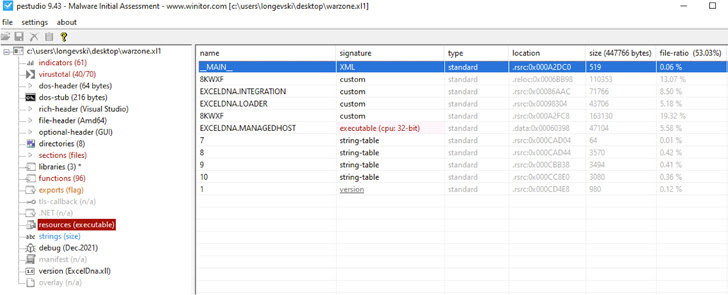

به نظر میرسد مهاجمان مورد اشاره شرکت سیسکو، از ترکیبی از افزونههای معتبر در کنار افزونههای اختصاصی که از طریق یک ابزار رایگان با نام Excel-DNA توسعه داده شدهاند، بهره میگیرند.

گفته میشود که اولین بهرهجویی از فایلهای XLL در سال 1396 رخ داده بوده است؛ در جریان آن حمله، مهاجمان APT10 (منتسب به هکرهای چینی که با نام مستعار Stone Panda نیز شناخته میشوند) از تکنیک Process Hollowing (تعویض فایل اجرایی و جایگزینی کد مخرب به جای آن) برای تزریق Payload از طریق «دسترسی غیرمجاز» (Backdoor) به حافظه استفاده کردند.

از آن زمان، گروههای دیگر نظیر TA410 (احتمالاً مرتبط با APT10)، DoNot Team ،FIN7 و همچنین Agent Tesla ،Arkei ،Buer ،Dridex ،Ducktail ،Ekipa RAT ،FormBook ،IcedID ،Vidar Stealer و Warzone RAT در حال بکارگیری این روش در حملات خود میباشند.

پیشتر نیز شرکت پالو آلتو نتورکس (Palo Alto Networks) از بهرهجویی از فایلهای XLL جهت توزیع بدافزارهای Agent Tesla و Dridex خبر داده بود که همگی بیانگر استقبال فزاینده مهاجمان از این تکنیک جدید است.

هر چه تعداد کاربرانی که از نسخ جدید Office استفاده میکنند افزایش پیدا کند، احتمال بهرهجویی مهاجمان از فایلهای XLL بهجای سوءاستفاده از قابلیت VBA افزایش مییابد.

ضمن آن که تبهکاران سایبری امروزه در حملات خود به دنبال بهرهجویی از آسیبپذیریهای به تازگی کشفشده جهت راهاندازی کدهای مخرب در پروسههای نرمافزار Office نیز میباشند.

لازم به ذکر است که مسدوسازی ماکروها و ممانعت از اجرای آنها در فایلهای دانلود شده از اینترنت توسط مایکروسافت در فایلهای Publisher اعمال نمیشود و به تبهکاران سایبری امکان میدهد از این نرمافزار در کارزارهای فیشینگ خود سوءاستفاده کنند. برای مثال میتوان به بدافزار Ekipa RAT اشاره کرد که گردانندگانش از طریق فایلهای Publisher که ماکروی مخرب به آنها تزریق شده بود برای توزیع آن بهره بردند. لذا آموزش کاربران در پرهیز از فعالسازی قابلیت به خصوص در فایلهای مشکوک همچنان نقشی مهم و مؤثر در مقابله با این تهدیدات دارد.

مشروح گزارش سیسکو و نشانههای آلودگی (IoC) تهدیدات مورد اشاره این شرکت در نشانی زیر قابل مطالعه میباشد:

https://blog.talosintelligence.com/xlling-in-excel-malicious-add-ins/

منبع

https://thehackernews.com/2022/12/apt-hackers-turn-to-malicious-excel-add.html