مسدودسازی ماکرو؛ چالشها و فرصتها

در پی تصمیم شرکت مایکروسافت (Microsoft) در مسدودسازی ماکرو در فایلهایی که از اینترنت دریافت میشوند، اکنون مدتی است که مهاجمان از روشهای جایگزین برای انتشار بدافزارهای خود استفاده میکنند.

این تغییر، چالشها و در عین حال فرصتهایی را برای سازمانها به همراه دارد. شرکت سوفوس (Sophos) در گزارشی به بررسی آنها پرداختهاست.

ماکرو

برخی محصولات شرکت مایکرسافت، از جمله مجموعه نرمافزاری Office، بخشی با عنوان Visual Basic for Applications – به اختصار VBA – معروف به ماکرو دارند.

کاربرانی همچون حسابداران، مهندسان صنایع و مدیران سیستم میتوانند از ماکروها در درون فایلهایی همچون Word و Excel استفاده کنند. ماکروها سبب سرعت بخشیدن به اموری میشوند که روالی تکرارشونده دارند. اما سرعت بخشیدن به کار بسیاری از کارکنان تنها خاصیت ماکروها نبوده و طی دو دهه اخیر بسیار از نفوذگران و نویسندگان بدافزار نیز از ماکروها برای آلوده کردن سیستمهای کاربران و رخنه به سازمانها بهره بردهاند. بهنحوی که بکارگیری ماکرو برای انتشار بدافزار از پرطرفدارترین تکنیکهای مهاجمان سایبری بوده است.

اعلام مایکروسافت مبنی بر مسدودسازی ماکرو در فایلهای Office دریافتی از اینترنت، خبری خوش برای راهبران امنیت سازمانها و ناامیدکننده برای مهاجمان بود.

اما بازیگران تهدید همواره در واکنش به هر تغییری این چنینی راهی جایگزین مییابند. همانطور که در ماههای اخیر، شاهد افزایش حملات با استفاده از فایلهای بایگانی (Archive) و Image – از جمله مظنونان معمول (ZIP و RAR) – و همچنین فرمتهای مبهمتر مانند ARJ، ACE، LZH، VHD و XZ همراه با کاهش حملات با فرمتهای محبوب Office بودهایم.

فایلهای بایگانی به عوامل تهدید اجازه میدهند تا Mark of the Web – به اختصار MOTW – را دور بزنند. MOTW عنوان برچسبی است که مایکروسافت در فایلهای با منشاء اینترنت درج میکند. نکته اینجاست که MOTW به فایل بایگانی الصاق میشود و در مواقعی فایلهای درون بایگانی پس از استخراج فاقد آن خواهند بود.

اما نکات مثبتی هم وجود دارد. عوامل تهدید گاهی اوقات زنجیرههای حمله پیچیدهتری را هنگام استفاده از آرشیوها اجر میکنند که در مواردی شناسایی و مسدودسازی فعالیتهای مخرب آنها را تسهیل می کند. در مقایسه با فایلهای محبوب Office نظیر DOC و XLS، فایل بایگانی از نگاه برخی کاربران مشکوک بوده و ممکن است باعث شود که قبل از باز کردن آنها اندکی درنگ کرده و با حساسیت بیشتری با آنها برخورد کنند.

Mark-of-the-Web

MOTW در اصل یک ویژگی مرورگر Internet Explorer بود که صفحات وب ذخیرهشده را ملزم میکرد تا در همان منطقه امنیتی سایتی که از آن ذخیره شده بودند اجرا شوند (همچنین میتوان آن را بهصورت دستی به اسناد HTML که قرار بود بهصورت محلی مشاهده شوند، مانند کتابچه راهنمای محصول و راهنماهای راهنما اضافه کرد).

MOTW برای محافظت از کاربران و اطمینان از اینکه صفحات وب غیرمحلی به کل سیستم فایل دسترسی نداشته باشند، طراحی شده است. در عوض، آن صفحات وب در منطقه ای که صفحه به آن تعلق داشت اجرا میشوند.

مایکروسافت بعداً MOTW را گسترش داد تا بر روی فایلهایی که از اینترنت سرچشمه میگیرند، از جمله فایلهای دانلودشده در مرورگر و پیوستهای ایمیل، و عملاً سرتاسر Windows اعمال شود. بجای برچسب HTML، یک Alternate Data Stream – به اختصار ADS – به نام Zone.Identifier به فایلها اضافه شد که منطقه فایل (ZoneId) را نمایش میداد.

مقادیر ZoneId بهشرح زیر است:

- 0: Local machine

- 1: Intranet

- 2: Trusted sites

- 3: Internet

- 4: Untrusted sites

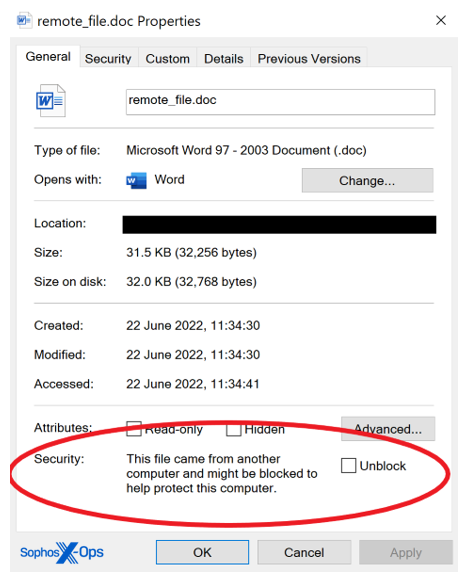

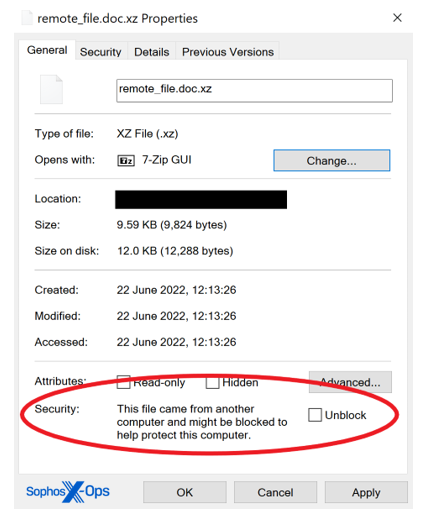

برای مثال، تصویر زیر مشخصات یک سند Word حاوی ماکرویی ساده را نشان میدهد که از یک وبسایت خارجی دریافت شده است:

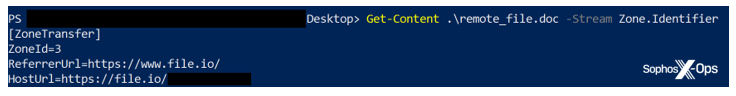

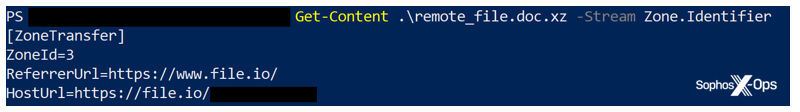

با اجرای فرمان زیر در PowerShell ویژگی ADS قابل استخراج خواهد بود:

Get-Content .\remote_file.doc -Stream Zone.Identifier

که از آن به خروجی زیر میرسیم:

بنابراین ما یک ZoneId از 3 (منطقه اینترنت) و دو مقدار ReferrerUrl و HostUrl را داریم. بر اساس آنها مبدا دانلود فایل مشخص است. اینها اطلاعات باارزشی برای محققان امنیتی هستند.

تهدیدات اخیر

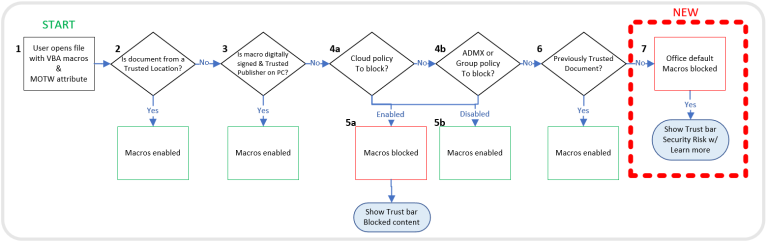

از نسخه 2203، رفتار پیشفرض پنج برنامه Office (شامل Access، Excel، PowerPoint، Visio و Word) مسدودسازی ماکرو در فایلهای با منشا اینترنت است؛ به این معنی که کاربران هنگام باز کردن این فایلها، اعلان زیر را مشاهده میکنند:

![]()

آن هم طبق روندنمای زیر:

البته، سازمانها میتوانند سیاستهای خود را بهطور متفاوتی پیکربندی کنند؛ اما تبدیل این رفتار به صورت پیشفرض احتمالاً بسیاری از عوامل تهدید را که به ماکروهای Office بهعنوان یک ناقل آلودگی اولیه متکی هستند، ناامید میکند.

این میتواند دلیلی برای افزایش استفاده مهاجمان از فرمتهای آرشیو باشد که اخیراً شاهد آن بودهایم.

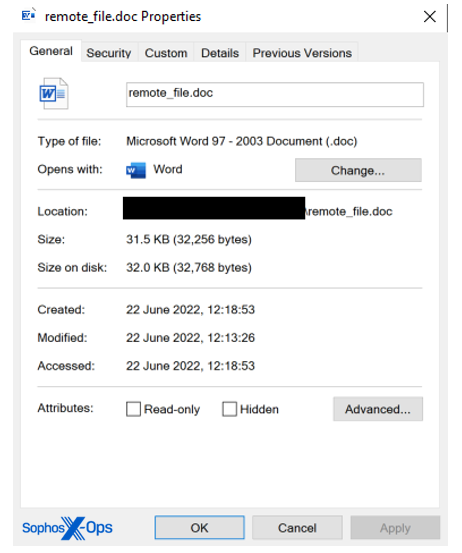

حالا به مثالی دیگر توجه کنید. فرض کنید یک بایگانی “XZ” را که با استفاده از 7l-Zip ایجاد شده از اینترنت دانلود میکنید. ویژگیها و ADS حاوی MOTW آن مطابق با تصاویر زیر است:

همه چیز خوب به نظر می رسد؛ تا اینکه فایل بایگانی را باز و به فایل Word داخل آن می رسیم. فایلی که در مشخصات آن دیگر اثری از MOTW فایل XZ نیست.

بنابراین، اگر یک مهاجم، قربانی را با مهندسی اجتماعی متقاعد به باز کردن بایگانی کند سند درون آن، دیگر مشمول کنترلهای سختگیرانه مایکروسافت در مسدودسازی ماکرو نخواهد بود.

در عین حال بسیاری از محصولات بایگانی محبوب – از جمله WinRAR و WinZip و همچنین قابلیت Extract all در سیستم عامل Windows – از توزیع MOTW به فایلهای داخل بایگانی پشتیبانی میکنند. اگرچه بسته به محصول، این ممکن است فقط برای پسوندهای فایل خاص یا برخی مقادیر ZoneId (معمولاً 3 و/یا 4) باشد. در 7l-Zip نیز از نسخه 22.00 پشتیبانی از MOTW فراهم شده است. اگر چه بهصورت پیشفرض فعال نیست و برای فعالسازی آن باید به مسیر زیر در این نرمافزار مراجعه کرد:

Tools > Options > 7-Zip > Propagate Zone.Id

مقابله

محدودسازی سطح دسترسی و آموزش کاربران، بهرهگیری از راهکارهای امنیتی قدرتمند در کنار پیکربندی صحیح محصولات نصبشده بر روی نقاط پایانی از جمله نکات کلیدی در مقابله با آن دسته از تهدیداتی است که از راه پیوست ایمیل به دستگاه کاربران و در ادامه شبکه سازمان راه پیدا میکنند.

اطلاعات بیشتر

مشروح گزارش سوفوس در اینجا قابل دریافت است. اطلاعیه مایکروسافت در خصوص مسدودسازی ماکروهای با مبدا اینترنت نیز در اینجا قابل مطالعه است.