معجون زهرآلود بدافزار TrickBot با باجافزار Ryuk

Ryuk یکی از مخربترین باجافزارهایی است که مهاجمان آن بهطور کاملا هدفمند قربانیان خود را انتخاب میکنند. انتشار گسترده در سطح شبکه و اخاذی مبالغ هنگفت در ازای آن چه که مهاجمان این باجافزار آن را باز گرداندن فایلها به حالت اولیه میخوانند از دیگر ویژگیهای اصلی Ryuk است.

تخمین زده میشود که این باجافزار تا کنون 3.7 میلیون دلار برای گردانندگان آن درآمد داشته است.

به گزارش شرکت مهندسی شبکه گستر، در حالی که تا پیش از این، مهاجمان Ryuk از طریق پودمان Remote Desktop Protocol – به اختصار RDP – تلاش میکردند تا به سرورها و دستگاههای اهداف خود نفوذ کرده و آنها را به این باجافزار آلوده کنند، یافتههای جدید محققان نشان میدهد که این مهاجمان در برخی حملات اخیر از بدافزار TrickBot در قالب خدمات موسوم به Access-as-a-Service برای رخنه به شبکه قربانیان بهره جستهاند.

در گزارشهای فایرآی و کروداسترایک، محققان این دو شرکت، روش انتشار Ryuk از طریق TrickBot را مورد بررسی قرار دادهاند. فایرآی ترکیب Ryuk و TrickBot را TEMP.MixMaster نامگذاری کرده است.

معروفیت TrickBot که بهنظر میرسد مقر نویسندگان آن در اروپای شرقی است به قابلیتهای گسترده آن در سرقت اطلاعات بانکی کاربران باز میگردد. با این حال، فایرآی معتقد است که نویسندگان مذکور، امکان استفاده از این بدافزار را برای تعداد محدودی از تبهکاران سایبری از جمله مهاجمان Ryuk فراهم کردهاند.

شرکت کروداسترایک نیز اشاره کرده که از TrickBot برای انتشار بدافزار Emotet استفاده شده است.

نقش TrickBot رخنه به نخستین دستگاه سازمان با استفاده از روشهایی همچون ارسال هرزنامه (Spam) و سپس باز کردن راهی برای اتصال مهاجمان باجافزار Ryuk به آن دستگاه است.

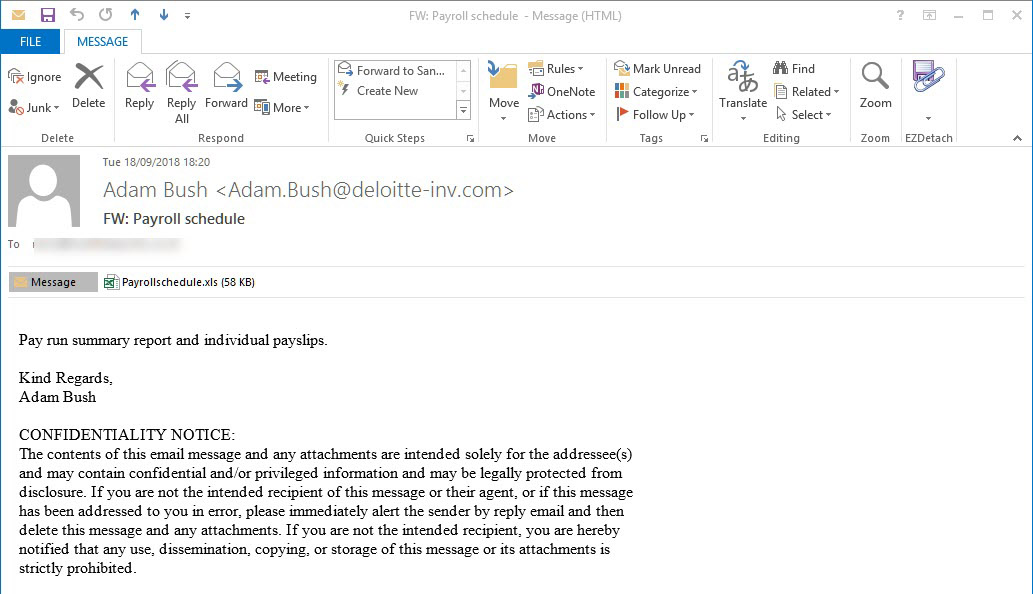

تصویر زیر نمونهای از این هرزنامهها را نشان میدهد که در صورت اجرای فایل پیوست شده به آن و فعال بودن / شدن بخش ماکرو، TrickBot بر روی دستگاه نصب میشود.

در ادامه درگاهی ارتباطی میان دستگاه قربانی و مهاجمان Ryuk برقرار میشود که از طریق آن میتوان باجافزار را بر روی دستگاه به اجرا در آورد. بهمنظور انتشار Ryuk در سطح شبکهای که دستگاه قربانی به آن متصل است نیز از بدافزار Empire بهره گرفته شده است. وظیفه Empire سرقت اطلاعات اصالتسنجی از روی دستگاههای دیگر اعلام شده است.

با آلوده شدن دستگاه به Ryuk فایلها رمزگذاری شده و به آنها پسوند RYK الصاق میشود. همچنین فایلی با نام RyukReadMe.txt در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده است کپی میگردد.

اگر چه پیشتر برخی محققان، هکرهای کره شمالی را گردانندگان اصلی Ryuk معرفی کرده بودند در تحقیقات اخیر از جمله گزارشی که مکآفی آن را بتازگی منتشر کرده است روسی بودن مهاجمان این باجافزار محتملتر دانسته شده است.

باید توجه داشت که روی آوردن گردانندگان Ryuk به بدافزار TrickBot بهمعنای کنار گذاشته شدن آلودهسازی از طریق پودمان RDP نمیباشد. لذا مقاومسازی این پودمان از اهمیت بسزایی برخوردار است.

مشروح گزارشهای فایرآی، کروداسترایک و مکآفی در لینکهای زیر قابل دریافت و مطالعه است:

– https://www.fireeye.com/blog/threat-research/2019/01/a-nasty-trick-from-credential-theft-malware-to-business-disruption.html

– https://www.crowdstrike.com/blog/big-game-hunting-with-ryuk-another-lucrative-targeted-ransomware/

– https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/ryuk-ransomware-attack-rush-to-attribution-misses-the-point/

باجافزار Ryuk با نامهای زیر قابل شناسایی میباشد:

Bitdefender:

– Generic.Ransom.Ryuk2.9F9DE2E6

– Generic.Ransom.Ryuk2.0F4EF9A6

– Generic.Ransom.Ryuk2.A2C641F4

– Trojan.GenericKD.31173680

– Trojan.GenericKD.31175657

– Trojan.GenericKD.31172835

– Trojan.GenericKD.31173657

– Trojan.GenericKD.31177924

– Trojan.GenericKD.31177948

– Trojan.GenericKD.31177920

McAfee:

– Ransom-Ryuk

– Ransomware-HAJ!32CBC69F85CC

– RDN/Generic.grp

– RDN/Ransom

Sophos:

– Troj/Ransom-FAF

بدافزار TrickBot اشاره شده در این مطلب نیز با نامهای زیر شناسایی میگردد:

Bitdefender:

– Trojan.GenericKD.40498877

McAfee:

– Generic.azz

Sophos:

– Troj/Trickbo-HA