گردانندگان باجافزار CryptXXX در پس نسخه جدید بدافزار بانکی DanaBot

بدافزار بانکی DanaBot که پیشتر در چندین کارزار سایبری، بانکهای استرالیایی و اروپایی را هدف قرار داده بود بتازگی موسسات مالی آمریکا را در کانون آلودگیهای خود قرار داده است.

به گزارش شرکت مهندسی شبکه گستر، DanaBot بدافزاری با معماری ماژولار است که با زبان برنامهنویسی Delphi نوشته شده است. وظیفه DanaBot سرقت دادههایی همچون اطلاعات اصالتسنجی در زمان مراجعه کاربر به سایتهای بانکی است. استخراج این دادهها از روشهای مختلفی نظیر تصویربرداری از صفحات فعال و یا ثبت کلیدهای فشرده شده توسط کاربر صورت میپذیرد. اطلاعات جمعآوری شده در ادامه به سرور فرماندهی مهاجمان ارسال میشود.

نخستین نسخه از DanaBot در استرالیا شناسایی شد؛ اما با گذشت زمان، دامنه فعالیت این بدافزار به کشورها و مناطق دیگر گسترش پیدا کرد.

در ارتباطاتی که DanaBot با سرور فرماندهی خود برقرار میکند به شناسهای تحت عنوان Affiliate ID اشاره میشود. در اکثر مواقع محدوده فعالیت هر Affiliate ID کشور یا منطقهای خاص است. ضمن اینکه روش انتشار هر Affiliate ID نیز در برخی موارد منحصر به همان Affiliate ID است.

بهنظر میرسد که نویسندگان اصلی DanaBot یا آن را با سایرین به اشتراک گذاشتهاند یا در ازای استفاده از DanaBot توسط مهاجمان دیگر از آنها کارمزد دریافت میکنند. بر این اساس میتوان اینطور نتیجهگیری کرد که Affiliate ID نیز با هدف تفکیک گردانندگان هر کارزار مورد استفاده قرار میگیرد.

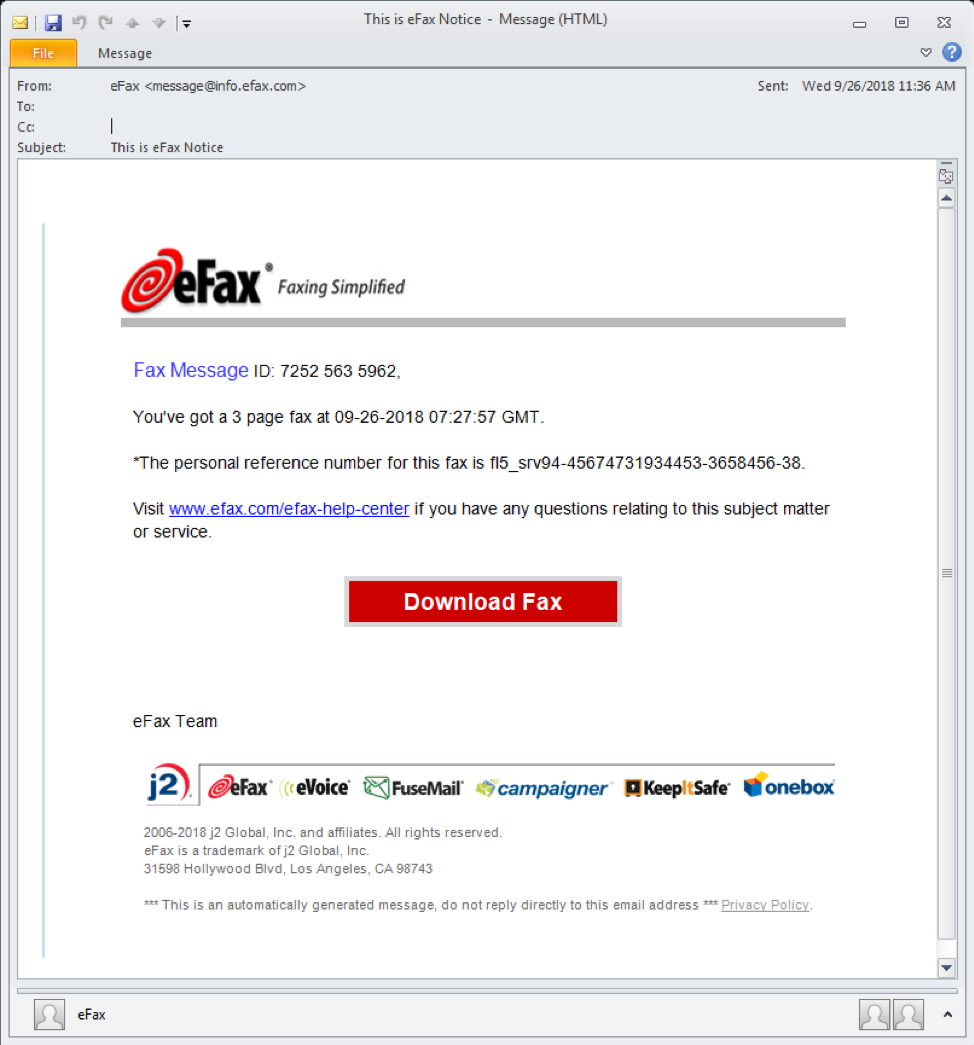

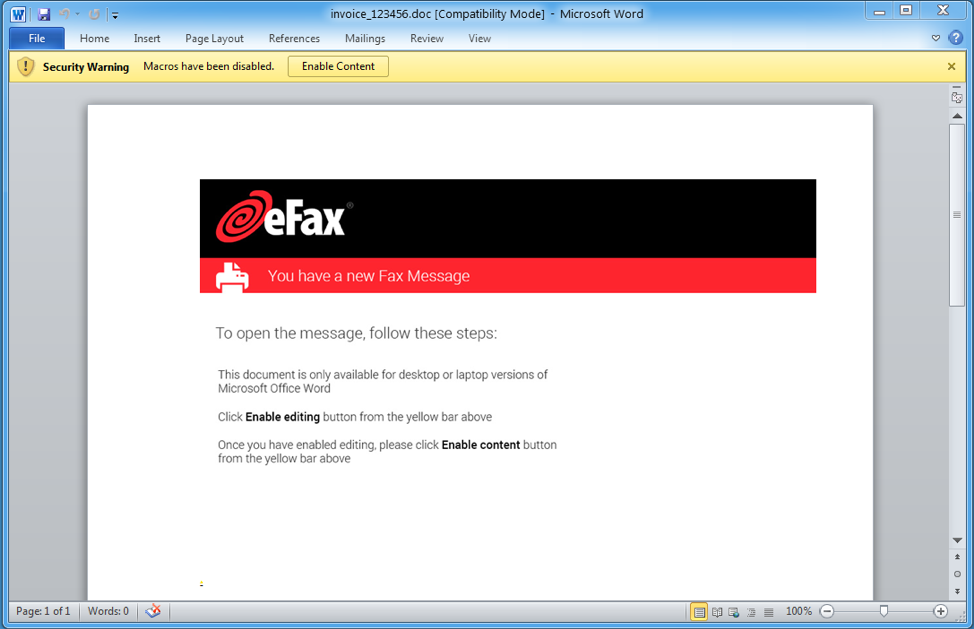

در جدیدترین نمونه، که جزییات آن را شرکت امنیتی پروفپوینت منتشر کرده، مهاجمان از طریق هرزنامههایی که در ظاهر از سمت یک سرویسدهنده دورنگارهای دیجیتالی با نام eFax ارسال شدهاند کاربر را تشویق به دریافت یک فایل Word حاوی ماکروی مخرب میکنند.

در صورت اجرای ماکرو، بدافزاری با نام Hancitor بر روی دستگاه دریافت و نصب میشود. در ادامه Hancitor نیز اقدام به آلوده کردن دستگاه کاربر به DanaBot و بدافزارهای دیگری همچون Pony میکند.

نکته قابل توجه اینکه محققان پروفپوینت بر این باورند که روش برقراری ارتباط با سرور فرماندهی در نمونه اخیر DanaBot از جهات بسیاری مشابه شیوه تبادل اطلاعات باجافزار معروف CryptXXX با سرور فرماندهی خود است. بر همین اساس بسیار محتمل است که نویسندگان CryptXXX دامنه کار خود را توسعه داده و بدافزار DanaBot را هم به تشکیلات خود اضافه کرده باشند.

مشروح گزارش پروف پوینت در لینک زیر قابل دریافت و مطالعه است: