همه چیز درباره باج افزار CryptXXX

در دنیای باج افزارها هر روز گونه جدیدی از این نوع بدافزارها سرخط خبرهای امنیت فناوری اطلاعات را به خود اختصاص می دهد. برای مثال، باج افزار Locky که تا همین مدتی قبل یکی از مخرب ترین نمونه باج افزارها محسوب می شد اکنون جای خود را به باج افزار CryptXXX داده است.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت Palo Alto Networks، گردانندگان کارزاری که در ماه های گذشته با استفاده از بسته نفوذ Nuclear اقدام به انتشار باج افزار Locky می کرده اکنون از طریق بسته نفوذ Angler و بدافزار Bedep در حال انتشار باج افزار CryptXXX است.

چیست؟

CryptXXX بدافزاری از نوع باج افزار (Ransomware) است که با رمزنگاری فایل ها دسترسی به اطلاعات کاربر را محدود ساخته و برای دسترسی مجدد، از او درخواست باج می کند.

انتشار

CryptXXX از طریق سایت های مخرب منتشر می شود. با مراجعه کاربر به هر یک از این سایت ها، بسته نفوذ Angler بدافزار Bedep را بر روی دستگاه آسیب پذیر نصب می کند. بسته های نفوذ، ابزارهایی متشکل از بهره جوهایی (Exploit) هستند که از ضعف های امنیتی سیستم عامل و نرم افزارهای دستگاه سوءاستفاده می کنند.

خرابکاری

CryptXXX در قالب یک فایل DLL توسط بدافزار Bedep دانلود شده و در مسیر زیر نصب می گردد:

C:\Users\%Username%\AppData\Local\Temp\*\api-ms-win-system-*-l1-1-0.dll

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت Proofpoint، فایل DLL مذکور نه بلافاصله، که با تاخیری تصادفی، اجرا می شود. مزیت این روش آن است که قربانی نمی تواند آلودگی دستگاه را به سادگی به سایتی که مسبب آلودگی دستگاه او بوده نسبت دهد.

ضمن اینکه این باج افزار قابلیت ضد ماشین مجازی و ضد تحلیل را نیز دارد؛ این قابلیت ها کار بررسی بدافزار را برای تحلیلگران بدافزار دشوار می کنند.

CryptXXX با نصب یک روال (Procedure)، رویدادهای مربوط به موشواره را نیز رصد می کند.

همچنین این باج افزار، فایل ها را رمزنگاری کرده و پسوند crypt. را به انتهای نام آنها اضافه می کند.

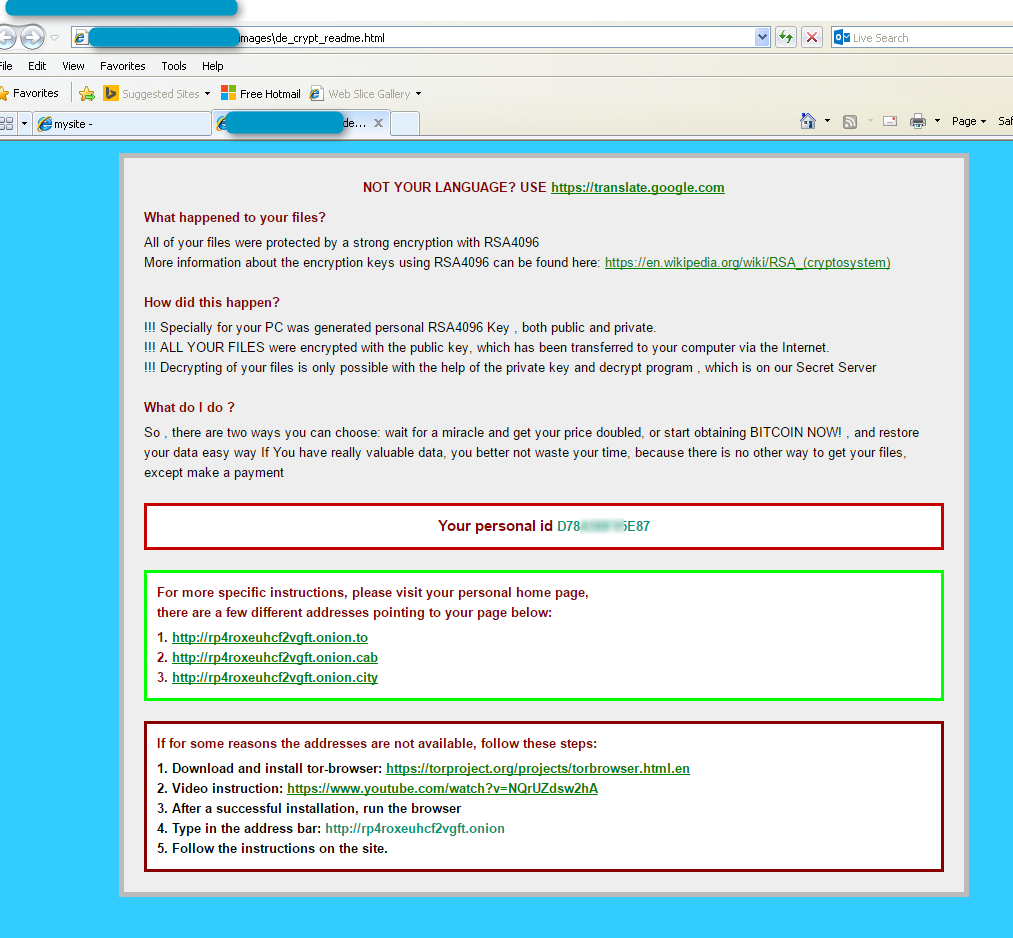

CryptXXX برای اطلاع رسانی به کاربر در خصوص آلوده شدن دستگاه و رمز نگاری شدن فایل های او، سه فایل زیر را ایجاد کرده و با نمایش آنها از کاربر درخواست پرداخت 500 دلار به بیت کوین می کند.

- de_crypt_readme.bmp

- de_crypt_readme.txt

- de_crypt_readme.html

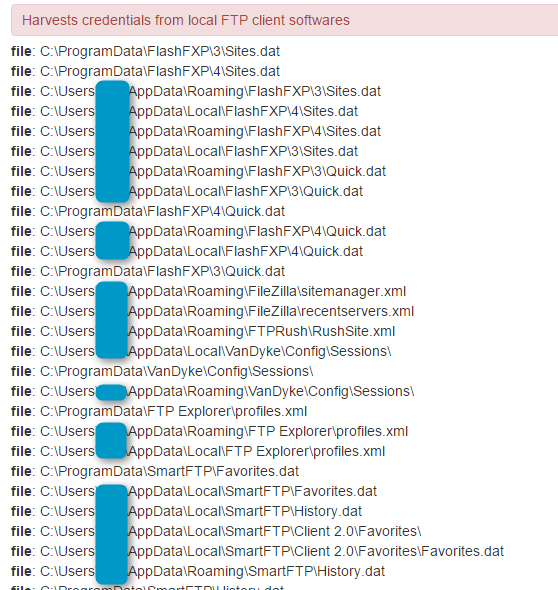

خرابکاری این باج افزار محدود به رمزنگاری فایل های بر روی دستگاه، درایوهای Map شده و حافظه های متصل شده به آن نمی شود؛ CryptXXX اقدام به سرقت بیت کوین، اطلاعات نرم افزارهای پیام رسان، مرورگرهای اینترنت و نرم افزارهای مدیریت ایمیل و همچنین اطلاعات اصالت سنجی نرم افزارهای FTP بر روی دستگاه کاربر نیز می کند.

نتیجه گیری

CryptXXX از جهات بسیاری مخرب تر از Locky است. اول اینکه بسته نفوذ Angler سریعتر از Nuclear به روز می شود و به سرعت بهره جوهای جدید به آن اضافه می شوند. بنابراین نصب اصلاحیه های امنیتی سیستم عامل و نرم افزارهای کاربردی نقش مؤثری در پیشگیری از آلوده شدن به باج افزار دارد.

همچنین بدافزار Bedep که نقش ناقل این باج افزار را ایفا می کند نوعی بدافزار Fileless است که خود را از طریق بهره جو به حافظه تزریق کرده و اثری از خود بر روی فایل باقی نمی گذارد.

هر چند بر طبق اعلام شرکت Kaspersky باج افزار CryptXXX دارای نقطه ضعفی است که می توان با بهره گیری از آن فایل ها را رمزگشایی کرد – ابزار ویژه Kaspersky را می توان از اینجا دریافت کرد – اما انتظار می رود که نویسندگان CryptXXX به زودی این نقطه ضعف را در نسخه جدید این باج افزار ترمیم کنند.

بنابراین برای ایمن ماندن از گزند این باج افزارها، رعایت موارد زیر توصیه می شود:

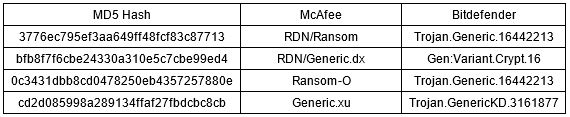

- از ضدویروس قدرتمند و به روز استفاده کنید. توضیح اینکه نمونه های باج افزار CryptXXX با ضدبدافزارهای McAfee و Bitdefender با نام های زیر شناسایی می شوند.

- از اطلاعات سازمانی بصورت دوره ای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای داده های حیاتی توصیه می شود. بر طبق این قاعده، از هر فایل سه نسخه می بایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیره سازی مختلف نگهداری شوند. یک نسخه از فایلها می بایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باج افزارها از طریق فایل های نرم افزار Office حاوی Macro آلوده، بخش Macro را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون Sophos UTM بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باج افزار آلوده نمی شود.