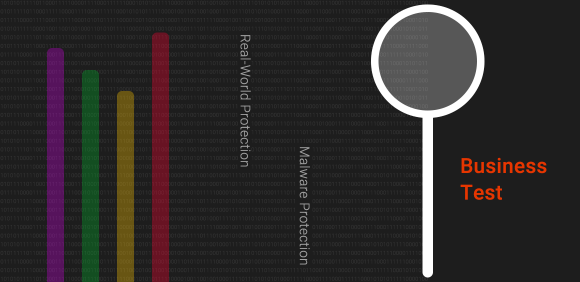

AV-Comparatives منتشر کرد: مقایسه محصولات ضدویروس سازمانی

موسسه AV-Comparatives در هر سال، در یکی از آزمونهای خود با عنوان Business Test به بررسی محصولات ضدویروس سازمانی میپردازد. گزارش سال 2018 آزمون Business Test را در این مطلب دریافت و مطالعه کنید.