بازگشت باجافزار Zeppelin

به تازگی مرکز CISA ایالت متحده در گزارشی نسبت به از سرگیری فعالیت باجافزار Zeppelin که طیف وسیعی از سازمانها به ویژه مراکز بهداشتی و درمانی و همچنین زیرساختهای حیاتی را هدف قرار داده، هشدار داده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، گزارش مذکور مورد بررسی قرار گرفته است.

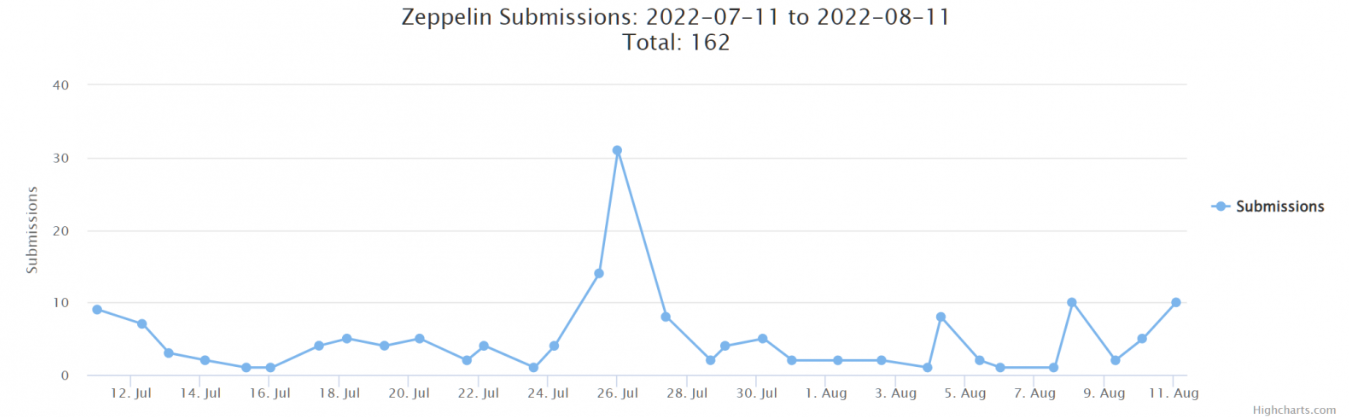

باجافزار Zeppelin حداقل از سال 2019 فعال بوده و پس از مدتی توقف مجدد در اواخر بهار امسال فعالیت آن از سر گرفته شده است. این باجافزار به صورت خدمات اجارهای (Ransomware-as-a-Service – به اختصار RaaS) در اختیار تبهکاران سایبری قرار میگیرد. باجافزار Zeppelin تا به حال چندین بار تغییر نام داده که از جمله این نامها میتوان به VegaLocker ،Buran و Jamper اشاره کرد.

گردانندگان این باجافزار سرقت دادهها جهت اخاذی مضاعف و درخواست باج بصورت بیتکوین به مبالغی از چند هزار دلار تا بیش از یک میلیون دلار را در کارنامه دارند.

بر اساس گزارش مرکز CISA، گردانندگان این باجافزار با بهرهجویی از آسیبپذیریهای فایروال SonicWall یا سوءاستفاده از Remote Desktop Protocol – به اختصار RDP – در کنار کارزارهای موسوم به فیشینگ (Phishing) به شبکههای موردنظر خود نفوذ میکنند.

در کارزارهای اخیر این باجافزار، مهاجمان از چندین کلید رمزگذاری، شناسه و پسوند برای رمزنگاری دستگاههای موجود در سطح شبکه قربانی استفاده میکنند. این امر منجر به نیاز قربانی به چندین کلید رمزگشایی منحصربهفرد میشود.

پس از نفوذ موفق مهاجمان به شبکه، مهاجمان یک تا دو هفته را صرف شناسایی پایگاههای داده، از جمله بسترهای ذخیرهسازی ابری و نسخههای پشتیبان شبکه میکنند. سپس باجافزار Zeppelin را در قالب یک فایل dll. یا exe. از طریق PowerShell توزیع میکنند. آنها همچنین از تاکتیک رایج اخاذی مضاعف در آخرین کارزار خود استفاده کردهاند و فایلهای دادهای حساس را قبل از رمزگذاری برای انتشار احتمالی آنلاین در آینده، در صورت امتناع قربانی از پرداخت، سرقت میکنند.

به راهبران توصیه اکید میشود با رعایت نکات زیر، شانس موفقیت این حملات را کاهش دهند.

- اولویتبندی وصله آسیبپذیریها در اسرع وقت

- آموزش کارکنان و کاربران سازمانها جهت شناسایی حملات فیشینگ و گزارش به موقع آن

- فعال کردن و اجرای احراز هویت چندعاملی

- بکارگیری رمزهای پیچیده و منحصربهفرد برای همه حسابهای کاربری

- خودداری از بکارگیری مجدد رمزهای عبور قدیمی

- عدم استفاده از رمز عبور مشترک برای بیش از یک حساب کاربری

- مسدودسازی حسابکاربری در صورت چندین بار تلاش ناموفق جهت ورود

- پرهیز از استفاده از قابلیت موسوم به «Hint» برای رمزهای عبور

- بکارگیری ضدویروس قوی و اطمینان از بروزرسانی مستمر آن

- تفکیک منطقی شبکههای سازمانتا در صورت حمله، به راحتی بتوان بخشهایی از شبکه را ایزوله نمود و مانع گسترش آلودگی به دستگاههای مجاور در شبکه (Lateral Movement) شد

- بکارگیری یک سیستم پیشرفته فیلترینگ ایمیل برای جلوگیری از هرزنامه و ایمیلهای فیشینگ و ایمیلهای دریافتی از خارج از سازمان

- بکارگیری فایروال در درگاه شبکه و اطمینان از فعال و بهروز بودن فایروالها

جزئیات بیشتر درخصوص باجافزار Zeppelin و نشانههای آلودگی (Indicators-of-Compromise – به اختصار IoC) آن در نشانی زیر قابل دریافت و مطالعه میباشد:

https://www.ic3.gov/Media/News/2022/220811.pdf

منابع:

https://threatpost.com/zeppelin-ransomware-resurfaces/180405/