ابزار همهکاره Dharma برای مشترکین این باجافزار

بر اساس گزارشی که شرکت امنیتی سوفوس آن را منتشر کرده، نویسندگان باجافزار Dharma به مشترکین خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) ابزاری را ارائه میکنند که آنها را قادر به اجرای تقریباً هر عملیات مخرب در شبکه قربانی میکند.

در RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است تخصصی چندان بالایی نیز نداشته باشد تنها وظیفه انتشار باجافزار را برعهده دارد. معمولاً در این خدمات 30 تا 40 درصد مبلغ اخاذیشده به نویسنده باجافزار و باقی آن به مشترک که آلودهسازی دستگاه قربانی را عهدهدار بوده میرسد.

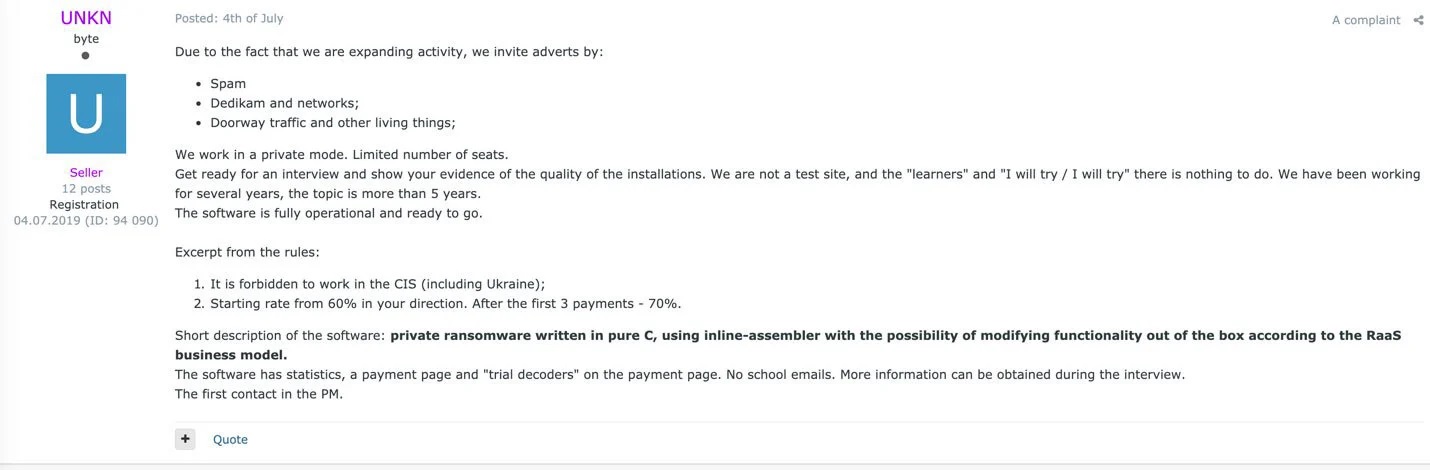

به گزارش شرکت مهندسی شبکه گستر، بسیاری از نویسندگانی که سازمانها را مورد هدف باجافزارهای خود قرار میدهند ارائه خدمات RaaS را محدود به هکرها و مهاجمان گزینش شده و مورد تایید میکنند. برای مثال در REvil از متقاضی RaaS، توسط گردانندگان این باجافزار مصاحبه بهعمل آمده و تنها در صورت اثبات داشتن تجربه و تخصص لازم با درخواست او موافقت میشود (تصویر زیر).

اما نویسندگان Dharma در رویکردی متفاوت، نسبت به متقاضیان RaaS سختگیر نیستند.

Dharma که با نام CrySis نیز شناخته می شود یکی از قدیمیترین باجافزارهایی است که همچنان در حال فعالیت است.

در سال 1395، در یک اقدام عجیب کاربری با شناسه crss7777 کلیدهای رمزگشایی این باجافزار را در تالار گفتگوی CrySiS Support Topic سایت اینترنتی Bleeping Computer در قالب لینکی به یک فایل سرآیند زبان برنامهنویسی C به اشتراک گذاشت.

از آن زمان تاکنون Dharma حضوری نسبتاً فعال در صحنه باجافزارها داشته و سازمانهای ایرانی نیز در مواردی هدف مهاجمان آن قرار گرفتهاند.

بر خلاف بسیاری از باجافزارهای معروف امروزی که در جریان حمله به سازمانها از قربانیان خود مبالغ هنگفت چندصدهزار دلاری را اخاذی میکنند میانگین باج در Dharma حدود 9 هزار دلار است.

بر طبق تحقیق جدیدی که شرکت امنیتی سوفوس نتایج آن را منتشر کرده نویسندگان Dharma اکنون ابزاری آمادهبهکار در اختیار مشترکین خود قرار میدهند که حتی هکرهای بسیار کمتجربه را نیز قادر به رخنه به شبکهها میکند.

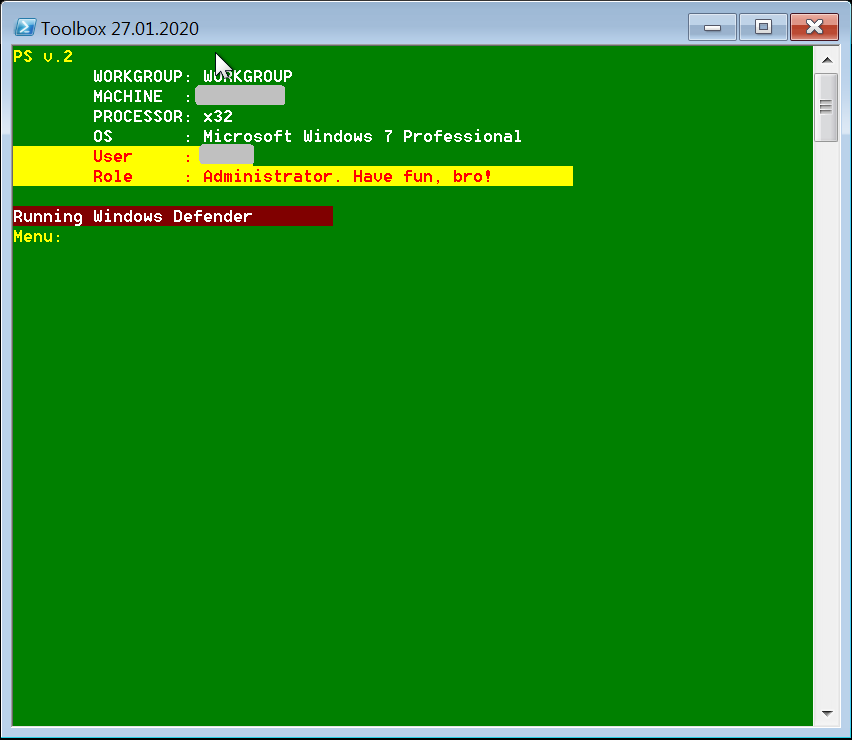

این ابزار با عنوان Toolbelt یک اسکریپت مبتنی بر PowerShell است که بهمحض اجرا امکان دریافت و اجرای ابزارهای متعدد را از یک پوشه اشتراکی موسوم به Mapped Remote Desktop به نشانی \\tsclient\e فراهم میکند.

در زمان اجرای ابزار، مهاجم میتواند تنها با وارد کردن یک عدد، یکی از 62 عملیات مخرب را به دلخواه خود اجرا کند.

پس از وارد کردن شماره، ابزار فایلهای مورد نیاز را از پوشه اشتراکی دریافت کرده و آنها را اجرا میکند.

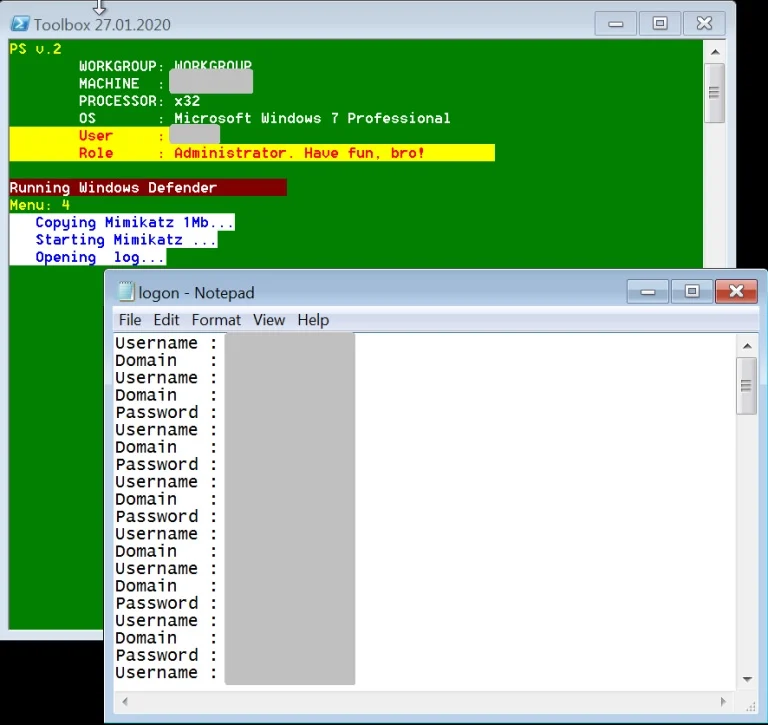

Toolbelt با بهرهگیری از ابزارهایی همچون Mimikatz برای استخراج رمزهای عبور کاربران، NirSoft Remote Desktop PassView بهمنظور سرقت اطلاعات اصالتسنجی پودمان RDP،وHash Suite Tools Free جهت Dump کردن درهمسازها (Hash) و انواع ابزارهای دیگر برای شناسایی کامپیوترها مهاجم را قادر به رخنه به دستگاههای متصل به شبکه و نهایتاً توزیع باجافزار بر روی آنها میکند.

با عرضه این ابزار میتوان انتظار داشت که افراد بیشتری به جمع مهاجمان Dharma پیوسته و دامنه آلودگیهای آن افزایش چشمگیری پیدا کند.

مشروح گزارش سوفوس در لینک زیر قابل دریافت و مطالعه است:

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها و مقاوم سازی پودمان RDP برای ایمن ماندن از گزند باجافزارها توصیه میشود.