اخباری خوش در کنار هشداری همیشگی

بتازگی نویسنده HildaCrypt در اقدامی عجیب، خود کلیدهای رمزگشایی این باجافزار را منتشر کرده است. با استفاده از این کلیدها امکان بازگرداندن فایلهای رمز شده توسط HildaCrypt به رایگان فراهم میشود. به نظر میرسد که هدف نویسنده HildaCrypt از این اقدام اثبات متفاوت بودن باجافزار خود از باجافزار معروف STOP بوده است. ماجرا از آنجا آغاز میشود که یکی از محققان امنیتی پس از کشف نمونهای از HildaCrypt در حساب توییترش آن را نسخهای جدید از STOP معرفی میکند.

در پاسخ به انتشار خبر مذکور، نویسنده HildaCrypt کلیدهای بکار گرفته شده توسط این باجافزار را در اختیار همه قرار میدهد. در نتیجه آن، ابزاری رایگان برای قربانیان HildaCrypt در اینجا در دسترس قرار گرفته است. ذکر این توضیح خالی از لطف نیست که خلق HildaCrypt توسط نویسنده آن طور که خودش میگوید بیشتر با نیت سرگرمی انجام شده بوده تا اخاذی!

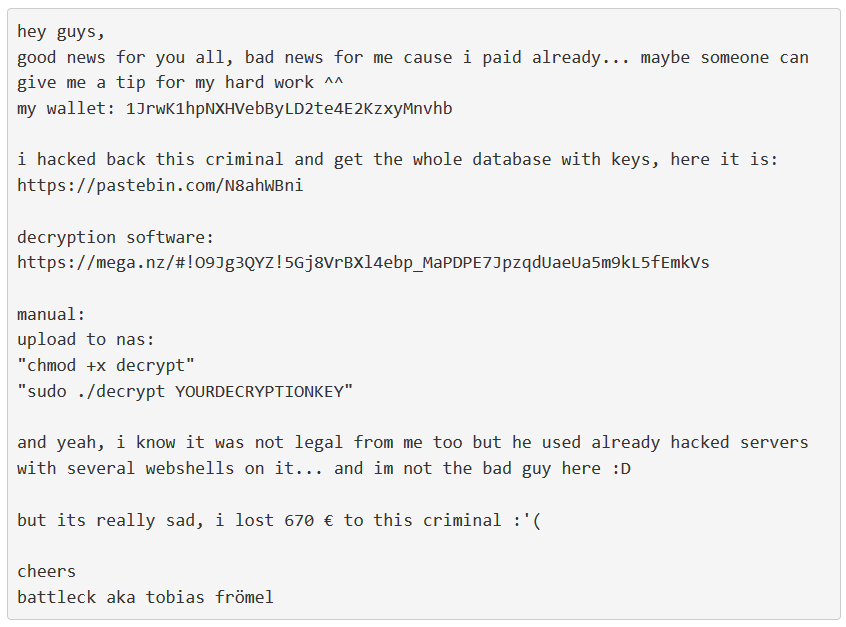

دیگر خبر خوش باجافزاری، افشای کلیدهای رمزگشایی Muhstik توسط یکی از قربانیان آن است. حدود یک ماه است که نویسنده یا نویسندگان Muhstik با هک آن دسته از دستگاههای موسوم به ذخیرهساز متصل به شبکه (NAS) ساخت شرکت کیونپ که در بستر اینترنت به طریقی غیرامن در دسترس قرار گرفتهاند، اقدام به رمزگذاری فایلهای ذخیره شده بر روی آنها کرده و در ازای آنچه که بازگرداندن فایلها به حالت اولیه میخوانند، مبلغ 0.09 بیتکوین (معادل حدود 700 دلار) را اخاذی میکنند. اما یکی از قربانیان این باجافزار در اقدامی تلافیجویانه با هک سرور فرماندهی (C2) باجافزار Muhstik موفق به دستیابی به حدود 3 هزار کلید آن شده است. جالب اینجاست که این قربانی پیش از هک کردن سرورهای فرماندهی Muhstik خود مبلغ 670 دلار را به گردانندگان این باجافزار پرداخت کرده بود!

در پی افشای این کلیدها، چندین ابزار رمزگشای باجافزار Muhstik عرضه شدند که دو نمونه از آنها در اینجا و اینجا قابل دسترس است.

اخبار خوش برای قربانیان حملات باجگیران سایبری به همین جا ختم نمیشود. در روزهای اخیر محققان امنیتی موفق به ساخت ابزاری برای بازگرداند فایلهای رمز شده توسط برخی از نسخههای باجافزار Nemty شدند. Nemty طی دو ماه گذشته سهم قابلتوجهی از آلودگیها به باجافزار را به خود اختصاص داده است. این باجافزار با استفاده از بسته بهرهجوی RIG اقدام به رخنه به دستگاههای آسیبپذیر میکند. RIG از ضعفهایی همچون CVE-2018-15982 در نرمافزار Flash Player و CVE-2018-8174 در مرورگر Internet Explorer سوءاستفاده میکند.

اما در کنار این اخبار خوش در هفتههای اخیر گزارشهای متعددی در خصوص مشاهده آلودگی بر روی سیستم برخی کاربران و سازمانهای ایرانی به نسخه جدید باجافزارهای مخربی همچون STOP،و Phobos و Dharma به شرکت مهندسی شبکه گستر واصل شده است. لذا همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها و مقاوم سازی پودمان RDP برای ایمن ماندن از گزند این بدافزارهای مخرب توصیه میشود.