کاربران و سازمانهای ایرانی هدف باجفزار مخرب Phobos

در روزهای اخیر گزارشهای متعددی در خصوص مشاهده آلودگی بر روی سیستم برخی کاربران ایرانی به نسخههای جدید باجافزار Phobos به شرکت مهندسی شبکه گستر واصل شده است.

Phobos که نخستین نسخه آن در اواخر سال 1397 شناسایی شد، همچنان سهم قابلتوجهی از آلودگیها را به خود اختصاص داده است.

کدنویسی و عملکرد Phobos از جهات بسیاری مشابه باجافزار معروف Dharma – که با نام CrySis نیز شناخته میشود – است.

اتصال از راه دور مهاجمان از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با رمز عبور ضعیف و اجرای فایل مخرب باجافزار، اصلیترین روش انتشار Phobos است. هر چند که نمونههایی از Phobos نیز از طریق هرزنامههای ناقل فایل / لینک مخرب یا با بهرهجویی (Exploiting) از آسیبپذیریهای امنیتی منتشر شدهاند.

محل ذخیرهسازی فایل مخرب این باجافزار %AppData% یا %LocalAppData% است.

Phobos برای ماندگاری طولانیتر، علاوه بر نگهداری نسخهای از خود در پوشه Startup اقدام به ایجاد کلیدهایی نیز در محضرخانه (Registry) سیستم عامل میکند.

پیش از آغاز رمزگذاری، باجافزار، پروسههای زیر را متوقف میکند:

msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, mydesktopqos.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, encsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe

هدف از انجام این کار فراهم شدن امکان رمزگذاری فایلهای مورد استفاده این پروسههاست.

به گزارش شرکت مهندسی شبکه گستر، Phobos به فایلهای رمزگذاری شده، پسوندی با قالب زیر الصاق میکند:

id[random numbers].[email].extension

در قالب مذکور، قسمت extension یکی از کلمات زیر میتواند باشد:

acute, actin, Acton, actor, Acuff, Acuna, acute, adage, Adair, Adame, banhu, banjo, Banks, Banta, Barak, Caleb, Cales, Caley, calix, Calle, Calum, Calvo, deuce, Dever, devil, Devoe, Devon, Devos, dewar, eight, eject, eking, Elbie, elbow, elderphobos, help, blend, bqux, com, mamba, KARLOS, DDoS, phoenix, PLUT, karma, bbc, CAPITAL

برای مثال، در یکی از جدیدترین نمونههای این باجافزار در ایران، عبارت زیر به هر فایل رمزگذاری شده چسبانده میشود:

id[5ED##A##-####].[eccentric_inventor@aol.com].adage

از دیگر ایمیلهای استفاده شده توسط مهاجمان Phobos میتوان به موارد زیر اشاره کرد:

Bad_boy700@aol.com

barcelona_100@aol.com

beltoro905073@aol.com

Cadillac.407@aol.com

datadecryption@countermail.com

decryptyourdata@qq

elizabethz7cu1jones@aol.com

Everest_2010@aol.com

FobosAmerika@protonmail.ch

gabbiemciveen@aol.com

Gomer_simpson2@aol.com

greg.philipson@aol.com

helpyourdata@qq.com

Job2019@tutanota.com

luciolussenhoff@aol.com

meachemvasili@aol.com

ofizducwell1988@aol.com

paper_plane1@aol.com

Raphaeldupon@aol.com

recover_actin@qq.com

returnmefiles@aol.com

simonsbarth@aol.com

waitheisenberg@xmpp.jp

walletwix@aol.com

wewillhelpyou@qq.com

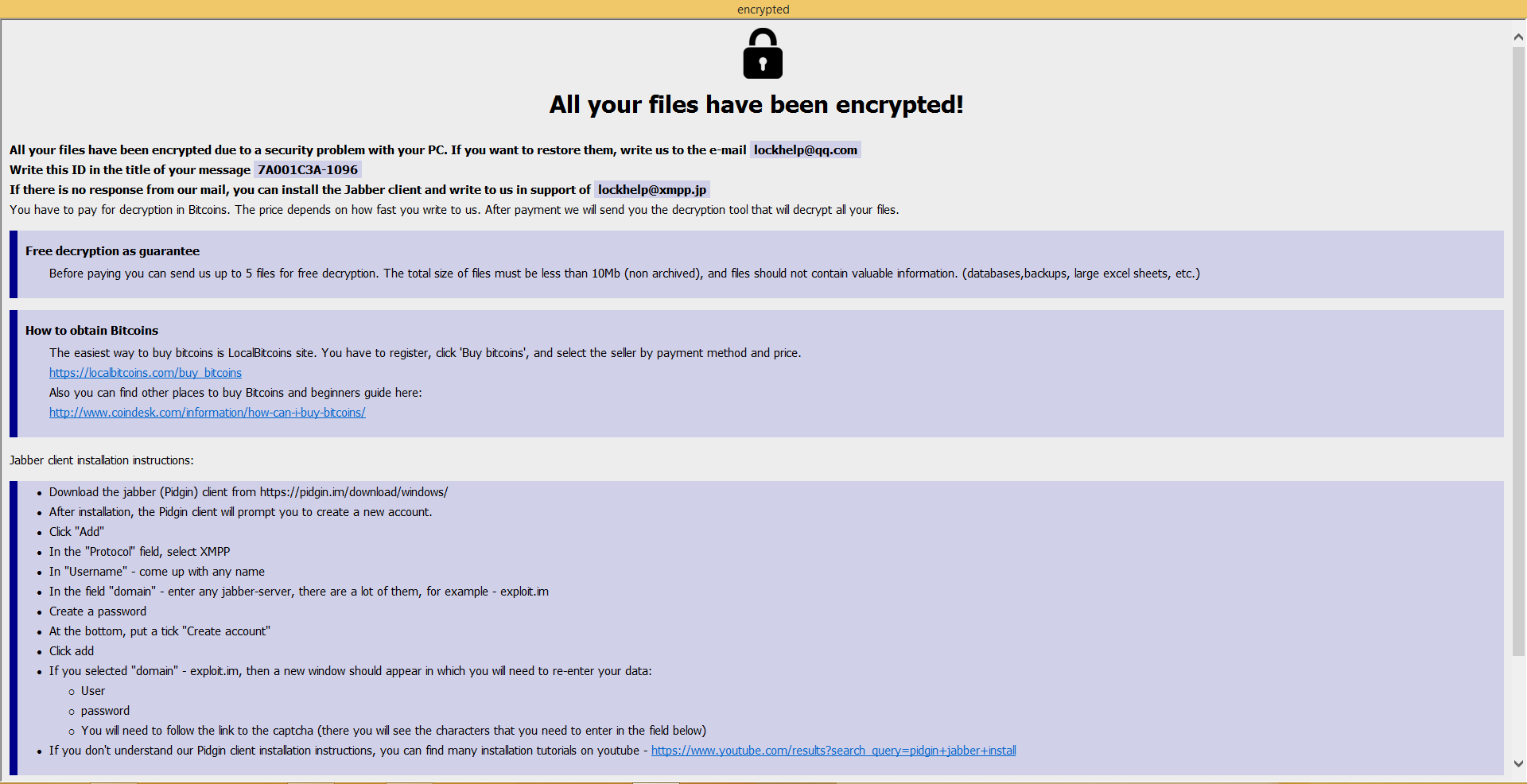

اطلاعیه باجگیری (Ransom Note) در قالب دو فایل – با پسوند txt و hta – به کاربر ارائه میشود؛ فایل با پسوند hta پس از اتمام فرایند رمزگذاری در قالب یک پنجره بالاپر (Popup) که نمونهای از آن در تصویر زیر قابل مشاهده است ظاهر میگردد.

Phobos فایلهای با هر یک از پسوندهای زیر را بر روی کلیه درایوهای محلی و شبکهای (Mapped) و حافظههای جداشدنی متصل به دستگاه مورد دستدرازی قرار میدهد:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

این باجافزار ضمن صرفنظر کردن از رمزگذاری کلیه فایلهای ذخیره شده در پوشه Windows و زیرپوشههای آن از دستدرازی به فایلهای با هر یک از پسوندهای زیر خودداری میکند:

1cd, 3ds, 3fr, 3g2, 3gp, 7z, accda, accdb, accdc, accde, accdt, accdw, adb, adp, ai, ai3, ai4, ai5, ai6, ai7, ai8, anim, arw, as, asa, asc, ascx, asm, asmx, asp, aspx, asr, asx, avi, avs, backup, bak, bay, bd, bin, bmp, bz2, c, cdr, cer, cf, cfc, cfm, cfml, cfu, chm, cin, class, clx, config, cpp, cr2, crt, crw, cs, css, csv, cub, dae, dat, db, dbf, dbx, dc3, dcm, dcr, der, dib, dic, dif, divx, djvu, dng, doc, docm, docx, dot, dotm, dotx, dpx, dqy, dsn, dt, dtd, dwg, dwt, dx, dxf, edml, efd, elf, emf, emz, epf, eps, epsf, epsp, erf, exr, f4v, fido, flm, flv, frm, fxg, geo, gif, grs, gz, h, hdr, hpp, hta, htc, htm, html, icb, ics, iff, inc, indd, ini, iqy, j2c, j2k, java, jp2, jpc, jpe, jpeg, jpf, jpg, jpx, js, jsf, json, jsp, kdc, kmz, kwm, lasso, lbi, lgf, lgp, log, m1v, m4a, m4v, max, md, mda, mdb, mde, mdf, mdw, mef, mft, mfw, mht, mhtml, mka, mkidx, mkv, mos, mov, mp3, mp4, mpeg, mpg, mpv, mrw, msg, mxl, myd, myi, nef, nrw, obj, odb, odc, odm, odp, ods, oft, one, onepkg, onetoc2, opt, oqy, orf, p12, p7b, p7c, pam, pbm, pct, pcx, pdd, pdf, pdp, pef, pem, pff, pfm, pfx, pgm, php, php3, php4, php5, phtml, pict, pl, pls, pm, png, pnm, pot, potm, potx, ppa, ppam, ppm, pps, ppsm, ppt, pptm, pptx, prn, ps, psb, psd, pst, ptx, pub, pwm, pxr, py, qt, r3d, raf, rar, raw, rdf, rgbe, rle, rqy, rss, rtf, rw2, rwl, safe, sct, sdpx, shtm, shtml, slk, sln, sql, sr2, srf, srw, ssi, st, stm, svg, svgz, swf, tab, tar, tbb, tbi, tbk, tdi, tga, thmx, tif, tiff, tld, torrent, tpl, txt, u3d, udl, uxdc, vb, vbs, vcs, vda, vdr, vdw, vdx, vrp, vsd, vss, vst, vsw, vsx, vtm, vtml, vtx , wb2, wav, wbm, wbmp, wim, wmf, wml, wmv, wpd, wps, x3f, xl, xla, xlam, xlk, xlm, xls, xlsb, xlsm, xlsx, xlt, xltm, xltx, xlw, xml, xps, xsd, xsf, xsl, xslt, xsn, xtp, xtp2, xyze, xz, zip

همچنین Phobos با اجرای فرامین زیر اقدام به حذف Shadow، غیرفعال کردن امکان راهاندازی سیستم در یکی از حالات موسوم به Recovery، حذف نسخه پشتیبان Catalog و متوقف نمودن دیواره آتش میکند:

vssadmin delete shadows /all /quiet

wmic shadowcopy delete

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

netsh advfirewall set currentprofile state off

netsh firewall set opmode mode=disable

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها و مقاوم سازی پودمان RDP برای ایمن ماندن از گزند این بدافزارهای مخرب توصیه میشود.

توضیح اینکه نمونه بررسی شده در این خبر با نامهای زیر شناسایی میشود:

Bitdefender:

– Trojan.Ransom.Phobos.F

McAfee:

– Ransom-Phobos!C9E480CC558A

Sophos:

– Troj/Phobos-B