Phobos؛ باجافزاری که همچنان قربانی میگیرد

در حالی که بیش از شش ماه از شناسایی نخستین نسخه از Phobos میگذرد این باجافزار مخرب همچنان سهم قابلتوجهی از آلودگیها را به خود اختصاص داده است.

متأسفانه ایران نیز همواره از جمله اهداف گردانندگان این باجافزار بوده است.

کدنویسی و عملکرد Phobos از جهات بسیاری مشابه باجافزار معروف Dharma است.

اتصال از راه دور مهاجمان از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با رمز عبور ضعیف و اجرای فایل مخرب باجافزار اصلیترین روش انتشار Phobos است. هر چند که نمونههایی از Phobos نیز از طریق هرزنامههای ناقل فایل / لینک مخرب یا با بهرهجویی (Exploiting) از آسیبپذیریهای امنیتی منتشر شدهاند.

محل ذخیرهسازی فایل مخرب این باجافزار %AppData% یا %LocalAppData% است.

به گزارش شرکت مهندسی شبکه گستر، Phobos به فایلهای رمزگذاری شده، پسوندی با قالب زیر الصاق میکند:

- id[random numbers].[email].extension

برای مثال، در یکی از جدیدترین نمونههای این باجافزار در ایران عبارت زیر به هر فایل رمزگذاری شده چسبانده میشود:

- id[868E1504-2239].[meachemvasili@aol.com].adage

از دیگر ایمیلهای استفاده شده توسط مهاجمان Phobos میتوان به موارد زیر اشاره کرد:

- Bad_boy700@aol.com

- barcelona_100@aol.com

- beltoro905073@aol.com

- Cadillac.407@aol.com

- datadecryption@countermail.com

- decryptyourdata@qq

- elizabethz7cu1jones@aol.com

- Everest_2010@aol.com

- FobosAmerika@protonmail.ch

- gabbiemciveen@aol.com

- Gomer_simpson2@aol.com

- greg.philipson@aol.com

- helpyourdata@qq.com

- Job2019@tutanota.com

- luciolussenhoff@aol.com

- ofizducwell1988@aol.com

- paper_plane1@aol.com

- Raphaeldupon@aol.com

- recover_actin@qq.com

- returnmefiles@aol.com

- simonsbarth@aol.com

- waitheisenberg@xmpp.jp

- walletwix@aol.com

- wewillhelpyou@qq.com

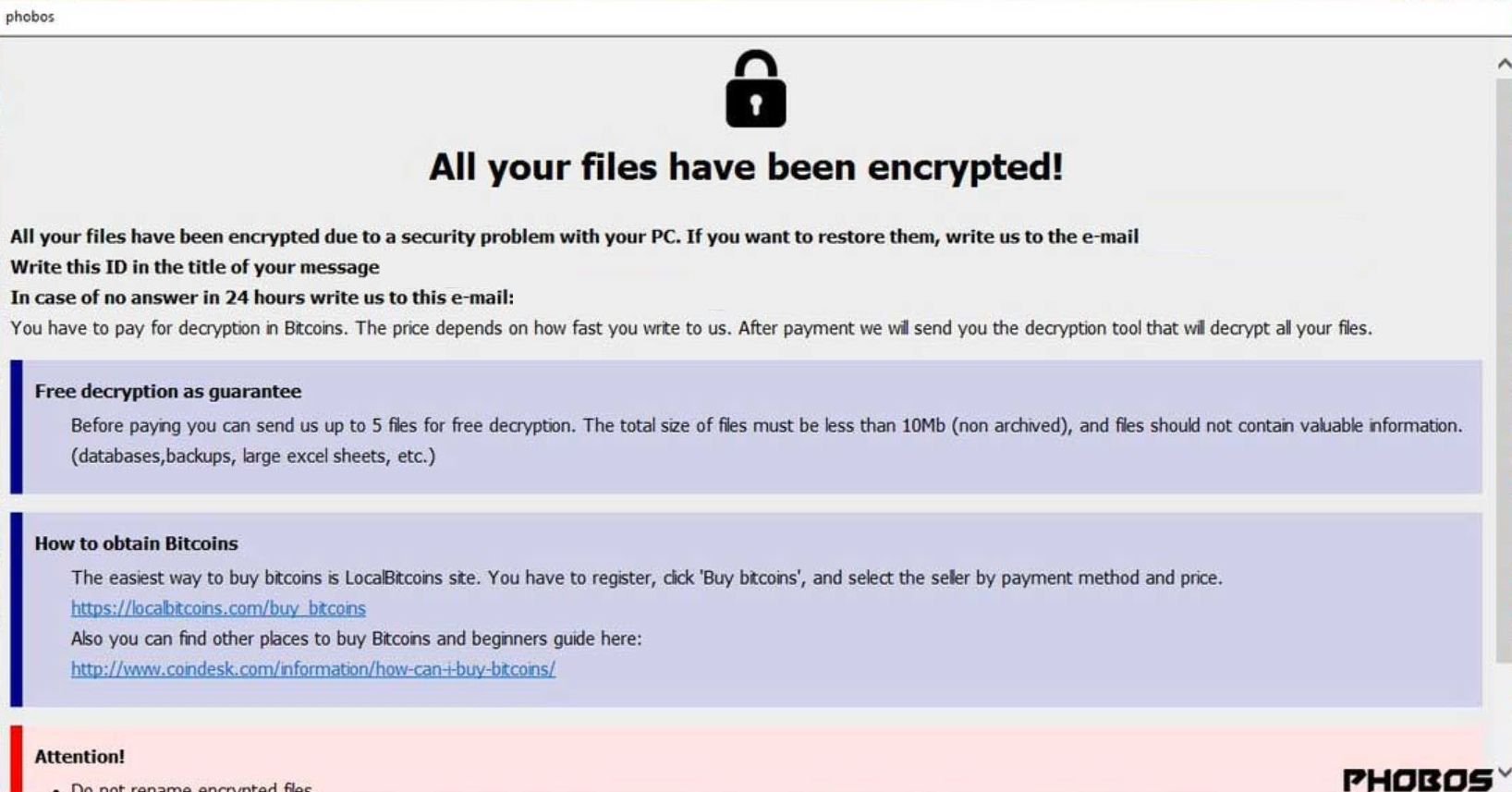

در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده است فایلی با نام info.txt یا Encrypted.txt کپی میشود که در آن به نحوه برقراری ارتباط با مهاجمان پرداخته شده است. ضمن اینکه پنجرهای مشابه شکل زیر نیز بهصورت خودکار بر روی دستگاه اجرا میشود.

Phobos فایلهای با هر یک از پسوندهای زیر را مورد دستدرازی قرار میدهد:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

همچنین با اجرای فرامین زیر اقدام به غیرفعال کردن دیواره آتش میکند:

- netsh.exe netsh advfirewall set currentprofile state off

- netsh.exe netsh firewall set opmode mode=disable

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها و مقاوم سازی پودمان RDP برای ایمن ماندن از گزند این بدافزارهای مخرب توصیه میشود.

2 پاسخ

خب دیکرایپتورش نیومده ؟

چکار کنم من الان کا فایل هام داغون شده

لطفا با گروه پشتیبانی شرکت مهندسی شبکه گستر تماس حاصل کنید.