انتشار بدافزار، در قالب پشنهادهای کاری

مهاجمان در کارازی بدافزاری از طریق پیشنهادهای کاری جعلی در بستر شبکه اجتماعی LinkedIn در حال آلودهسازی دستگاه کاربران به دربپشتی More_eggs هستند.

More_eggs مهاجم را قادر میسازد تا کنترل دستگاه قربانی را بهصورت از راه دور در اختیار گرفته و بدافزارهای بیشتری را بر روی آن به اجرا در آورد.

نخستین نسخه از More_eggs در تابستان امسال شناسایی شد. از آن زمان در کارزارهای مختلف ایمیلی بر ضد بانکها و مؤسسات مالی و سازندگان تجهزات خودپرداز (ATM) از این دربپشتی (Backdoor) استفاده شده است.

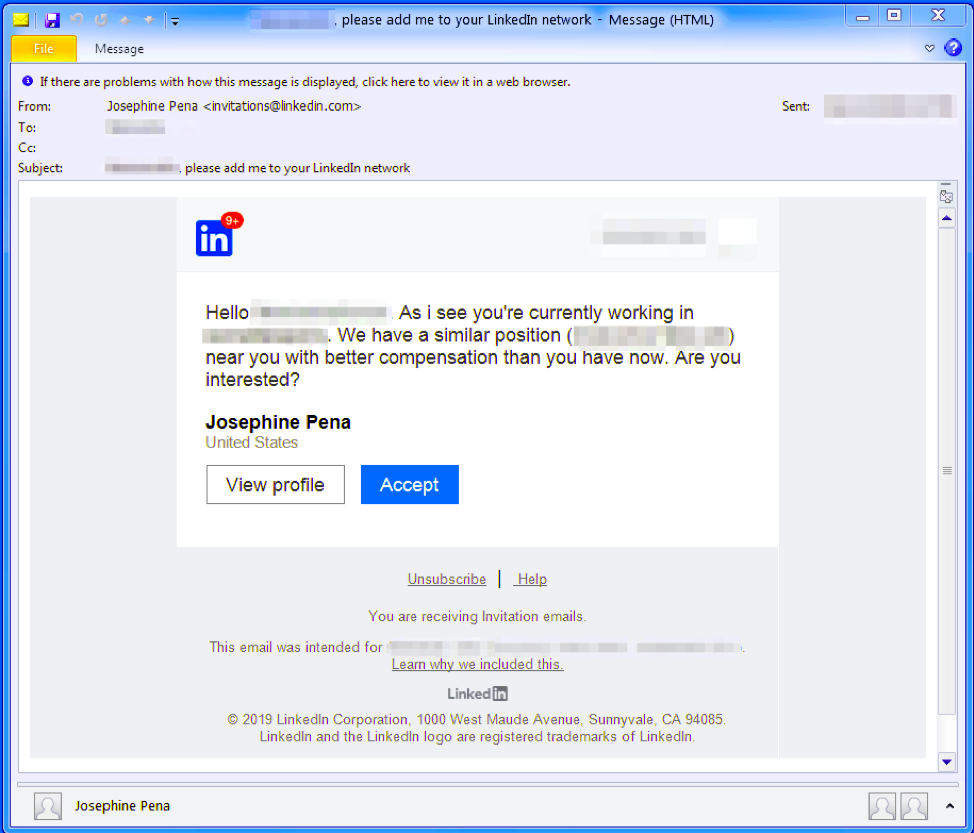

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت پروفپوینیت، در جدیدترین نمونه، مهاجمان با برقراری تماس با قربانی در بستر شبکه اجتماعی LinkedIn تلاش میکنند تا خود را به عنوان شرکتی که در پی استخدام کاربر است معرفی کنند.

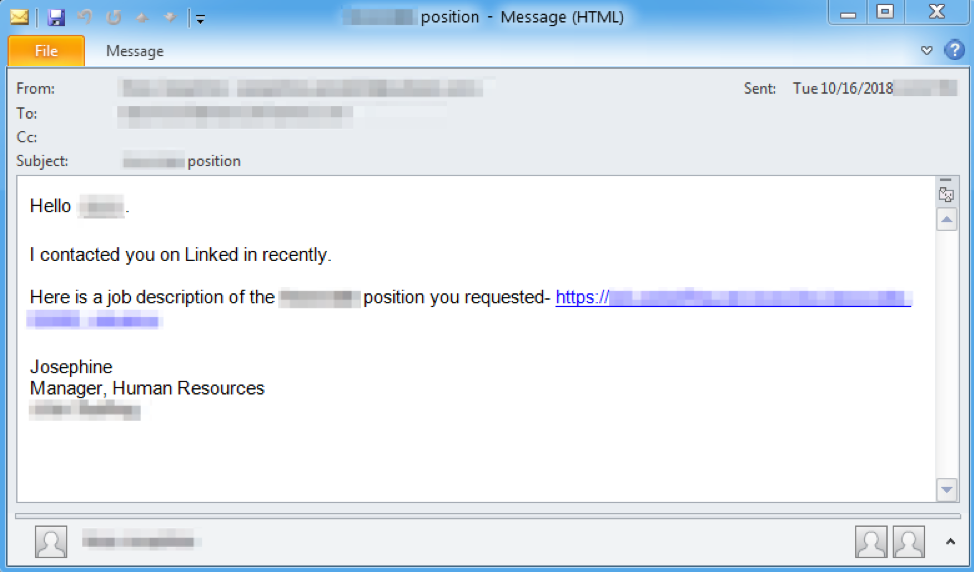

در بازهای یک هفتهای نیز ایمیلی مستقیم به ایمیل کاری قربانی ارسال میشود. در ایمیل مذکور اینطور القا میشود که ارسالکننده مدیر منابع انسانی شرکت اشاره شده در پیام ابتدایی در LinkedIn است و برای دریافت اطلاعات بیشتر در خصوص شغل پیشنهادی باید بر روی لینک درون ایمیل کلیک شود.

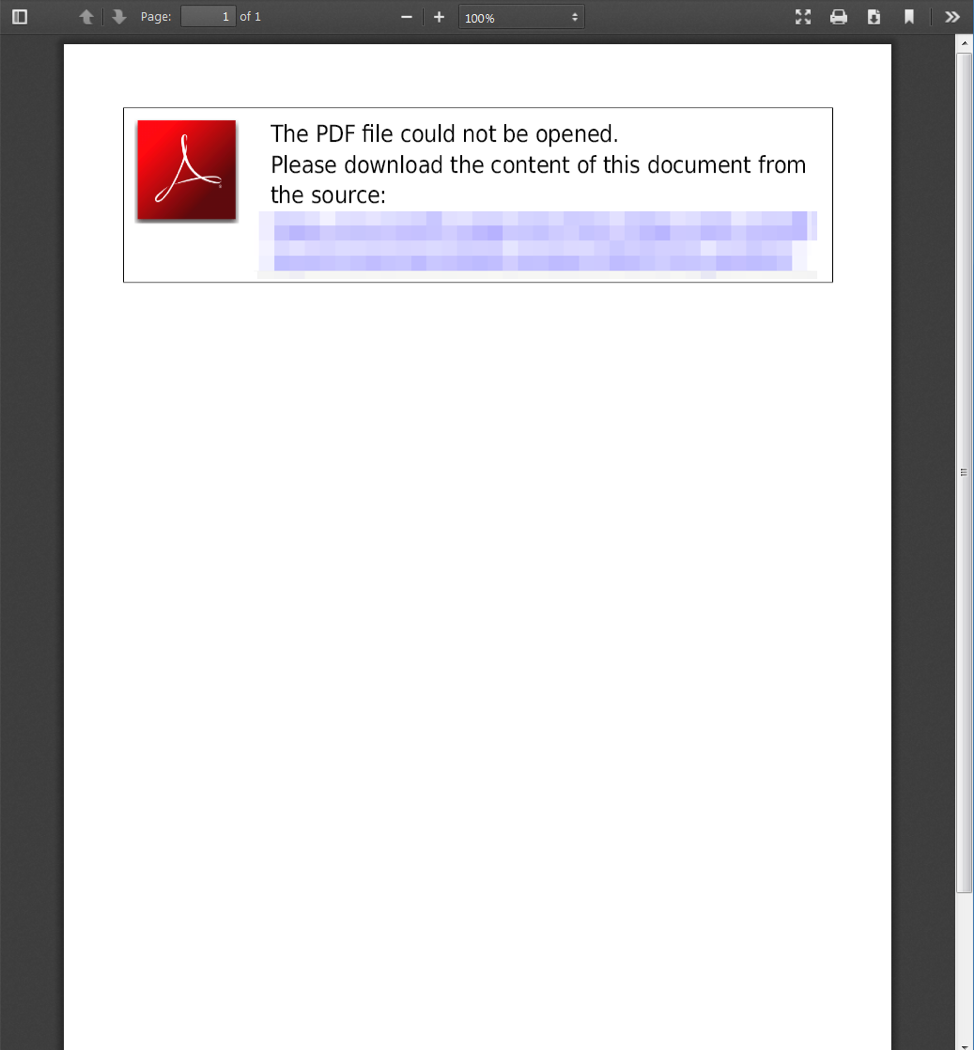

همچنین در برخی نمونهها بجای درج لینک در متن ایمیل، فایلی PDF به آن پیوست میشود. در فایل PDF، لینکی است که باز هم از تزریق ترفندهای مهندسی اجتماعی کاربر تشویق به کلیک بر روی آن میشود.

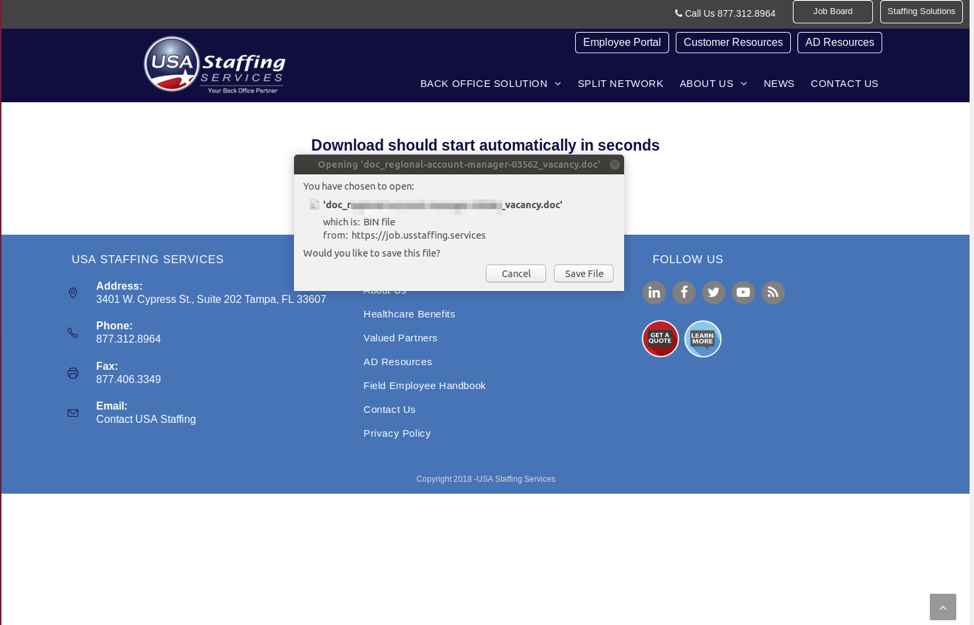

نشانی URL درج شده در ایمیل / فایل PDF، کاربر را به صفحهای اینترنتی هدایت میکند که ظاهری کاملا مشابه با یک سایت معتبر کاریابی دارد.

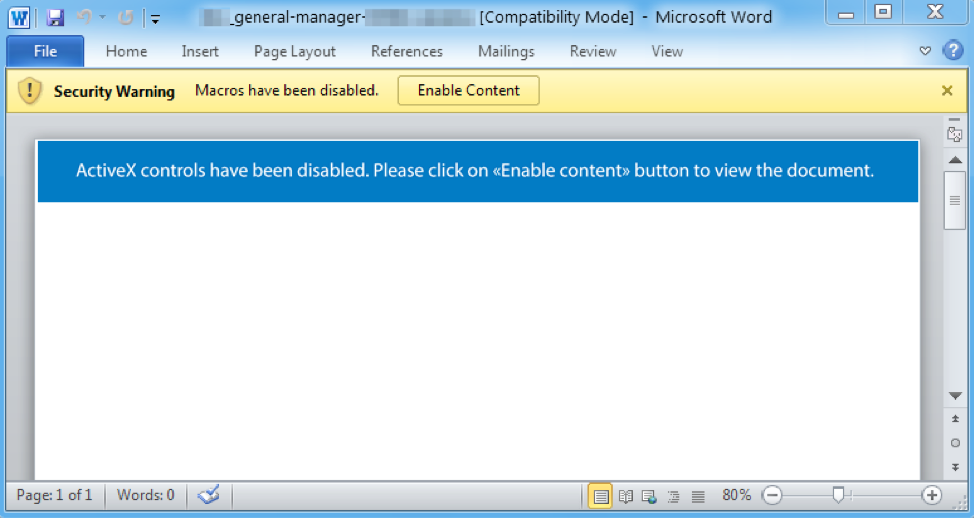

بهمحض باز شدن صفحهای که لینک به آن اشاره میکند، فایلی Word که در آن ماکرویی مخرب تزریق شده است اجرا میشود.

در ساخت این فایل از برنامهای تحت عنوان Taurus Builder استفاده شده است. نمونهفایلهای ایجاد شده توسط این برنامه در مواردی از آسیبپذیریهای زیر بهرهجویی کردهاند:

مشروح گزارش پروفپوینت در اینجا قابل دریافت و مطالعه است.