بدافزار بانکی Trickbot در پی برنامههای دسترسی از راه دور

محققان از تجهیز شدن بدافزار بانکی Trickbot به قابلیت سرقت اطلاعات اصالتسنجی متعلق به برنامههای دسترسی از راه دور خبر دادهاند.

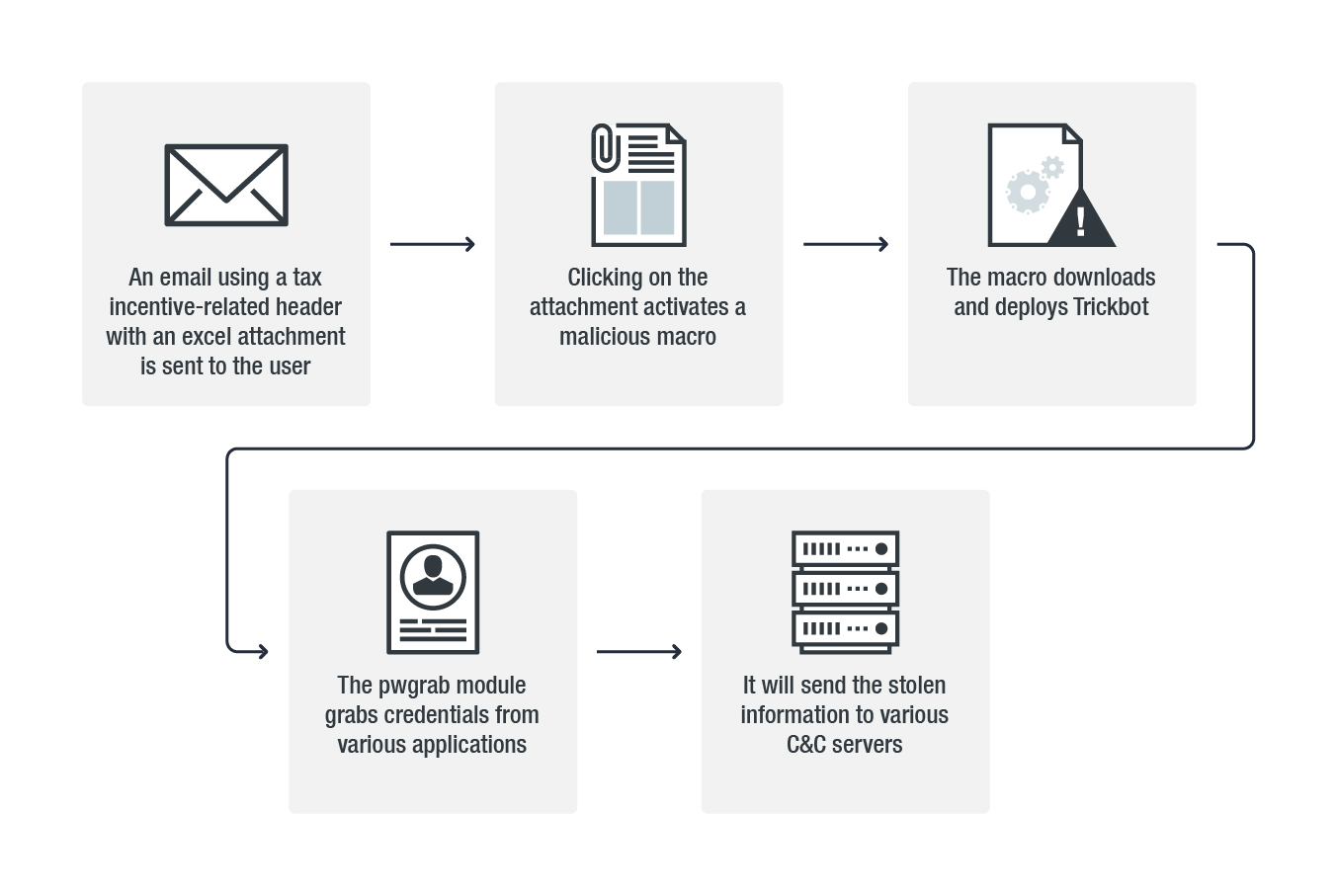

بر طبق گزارشی که شرکت ترند مایکرو آن را منتشر کرده است نسخه جدید این بدافزار از طریق هرزنامههای با پیوست فایل Excel در حال انتشار است. در فایل مذکور، ماکروی مخربی تزریق شده که بهمحض فعال شدن، بدافزار Trickbot را بر روی دستگاه دریافت و در ادامه اجرا میکند.

نسخه جدید Trickbot قادر به سرقت اطلاعات اصالتسنجی نرمافزارهای Virtual Network Computing – معروف به VNC – و PuTTY و همچنین پودمان Remote Desktop Protocol میباشد.

به گزارش شرکت مهندسی شبکه گستر، برای دستیابی به اطلاعات اصالتسنجی VNC، بدافزار اقدام به پویش فایلهای با مشخصه vnc.lnk.* بر روی دستگاه قربانی میکند.

در مورد PuTTY نیز Trickbot مسیرهایی همچون Software\SimonTatham\Putty\Sessions را در محضرخانه (Registry) سیستم عامل مورد پالایش قرار میدهد. کلیدهای درج شده در مسیر مذکور شامل اطلاعات بااهمیتی همچون نام دستگاه، نام کاربری و کلیدهای خصوصی (Private Key) هستند که از آنها در فرایند اصالتسنجی PuTTY استفاده میشود.

و در نهایت برای RDP، بدافزار با بهرهجویی از تابع CredEnumerateA اطلاعات اصالتسنجی ذخیره شده را سرقت میکند.

بدافزار اطلاعات استخراج شده را از طریق پودمان POST به سرورهای فرماندهی خود که در فایلی با نام dpost به آنها اشاره شده است ارسال میکند.

اگر چه سرقت اطلاعات اصالتسنجی برنامههای موسوم به دسترسی از راه دور را نمیتوان قابلیتی خاص Trickbot دانست اما نمونهای از این واقعیت است که تبهکاران حرفهای سایبری بهطور مستمر در حال ارتقای بدافزارهای خود هستند.

مشروح گزارش ترند مایکرو در اینجا قابل دریافت و مطالعه است.

نمونه بدافزارهای اشاره شده در گزارش مذکور نیز با نامهای زیر شناسایی میشوند:

Bitdefender:

– Trojan.GenericKD.40936328

– Trojan.GenericKD.31590660

McAfee:

– GenericRXGU-AQ!B855B1B7B596

– RDN/Generic.grp

Sophos:

– Mal/Generic-S

– Troj/Trickbo-NO