خبر خوش نویسندگان باجافزار GandCrab برای شهروندان سوریه

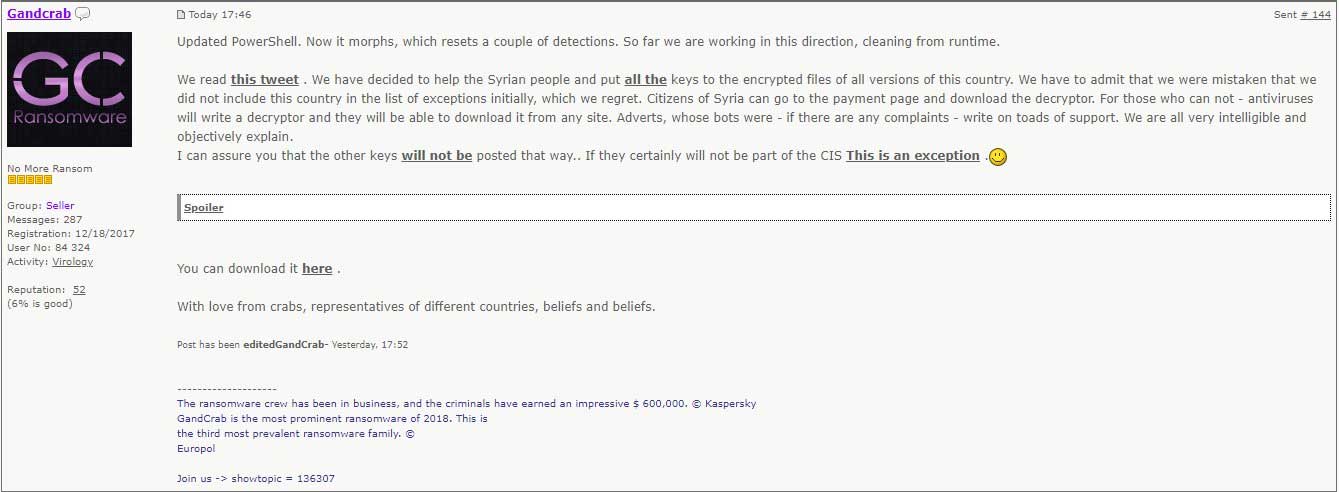

نویسندگان GandCrab در پیامی که در یک تالار گفتگوی اینترنتی ارسال شده، کلیدهای رمزگشایی متعلق به قربانیان سوری این باجافزار مخرب را منتشر کردهاند.

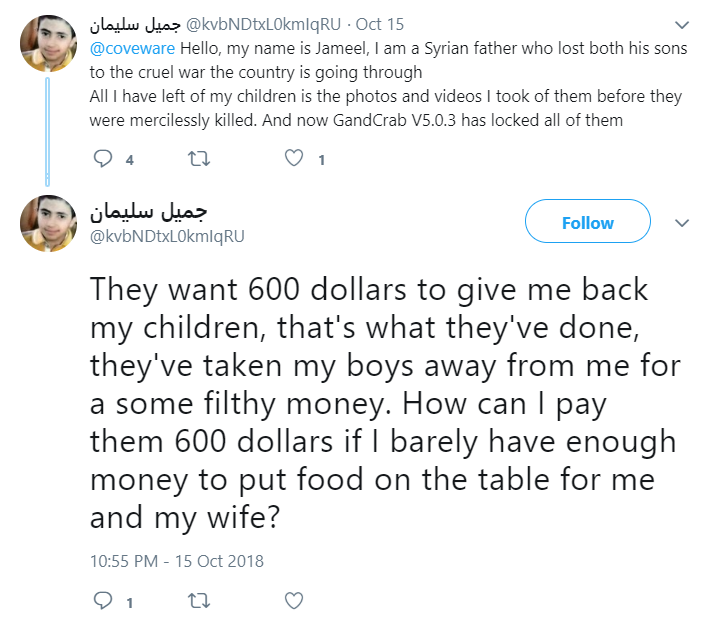

به گزارش شرکت مهندسی شبکه گستر، این اقدام نویسندگان GandCrab در پاسخ به توییتهایی صورت گرفته که در آنها یک قربانی اهل سوریه برای بازگرداندن تصاویری از فرزندان فوتشدهاش که فایل آنها توسط باجافزار مذکور از دسترس خارج شده درخواست کمک کرده است. متن توییتهای این شهروند سوری که خود را جمیل سلیمان معرفی کرده در تصویر زیر نمایش داده شده است:

در پیام ارسالی توسط نویسندگان GandCrab رمزگذاری فایلها بر روی دستگاه شهروندان سوریه یک اشتباه دانسته شده است.

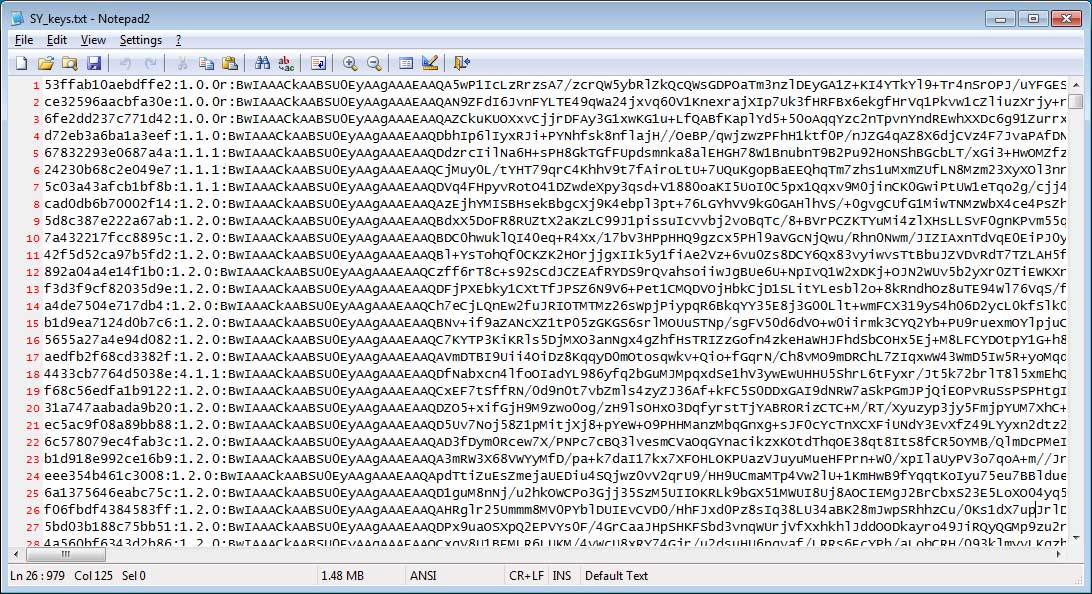

در پیام مذکور لینکی به یک فایل ZIP به چشم میخورد که خود حاوی دو فایل readme.txt و SY_keys.txt است.

در فایل readme.txt توضیحاتی در خصوص قالب و ساختار کلیدها و اطلاعاتی در مورد دلایل عرضه آنها به زبان روسی درج شده که ترجمه انگلیسی آن بهشرح زیر است:

format:

id - ver - key

GandCrab for help SY people.

For antiviruses:

Decryptor to develop independently for each version.

We believe in the "power" of Bitdefender, since they all promise the decryptor constantly, and it is not yet ready, but now it is being developed and will soon be ready. Without keys, true. We would very much like the decryptor to be written by Kaspersky or Eset.

The most important thing is not to indicate that he will help everyone. He will help only a citizen of Syria. Because of their political situation, economic and relations with the CIS countries.

We regret that we did not initially add this country to the exceptions. But at least that way we can help them now.

Whose keys are not (only for citizens of Syria and the CIS, Ukraine including) - you need to come to us and take a picture of yourself with a passport and payment page. After that, we will issue a decryptor for free.

This is indicated just in case any clever people patch the file so that it works everywhere. Hi, Polish kurvy.

As for other countries - we will not share the keys, even if we are closed someday. We will remove them. It is necessary to resume the punitive process in respect of some countries.

Let me remind you that you can only decrypt using our keys that are stored on our server. We issue them only after payment. There are no other miracle ways.

With love from crabs, representatives of different countries, religions, beliefs and beliefs.

--- With the support of the forum xss.is (ex. Damagelab) ---فایل SY_keys.txt نیز حاوی 978 کلید رمزگشایی از نسخه 1.0 تا نسخه 5.0 باجافزار GandCrab است.

بهنظر میرسد که تشخیص سوری بودن قربانی، با بررسی نشانی IP دستگاههای آلوده به باجافزار انجام شده است. این نویسندگان از آن دسته از قربانیان سوری که شناسه دستگاه آنها در فایل مذکور نیست خواستهاند تا تصویری از خود، گذرنامه و پیام باجگیری نمایش داده شده بر روی دستگاه را برایشان ارسال کنند تا احتمالا با این کار مهاجران سوری نیز مشمول این اقدام تبهکاران قرار بگیرند.

علیرغم انتشار این کلیدها، قربانیان ناچارند منتظر عرضه ابزاری – معمولا توسط شرکتهای ضدویروس – برای بازگردانی فایلها توسط این کلیدها بمانند.

همانطور که در فایل readme.txt نیز مشاهده میشود نویسندگان GandCrab تاکید کردهاند که بجز سوریه، کشورهای مشترکالمنافع و اوکراین، در خصوص شهروندان کشورهای دیگر هیچ رحم و بخششی در کار نخواهد بود. بنابراین همچون همیشه به تمامی کاربران ایرانی توصیه میشود تا با پیروی از اقدامات زیر دستگاهها و شبکههای تحت مدیریت خود را از گزند باجافزارها در امان نگاه دارند:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، با استفاده از این راهنما نسبت به پیکربندی صحیح آن اقدام کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، تنظیمات امنیتی ماکرو را بنحو مناسب پیکربندی کنید. برای این منظور میتوانید از این راهنما استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- با مطالعه این راهنما سازمان را در برابر باج افزارهای مبتنی بر پودمان RDP ایمن نگاه دارید.

- از ابزارهای موسوم به بررسی کننده سایت استفاده شود.

- دسترسی به پوشههای اشتراکی در حداقل سطح ممکن قرار داده شود.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.