پرداخت باج 55 هزار دلاری، با وجود داشتن نسخه پشتیبان!

بیمارستان آمریکایی Hancock که دستگاههای آن در هفته گذشته آلوده به باجافزار شدند، در ازای رمزگشایی فایلها، اقدام به پرداخت 55 هزار دلار به مهاجمان کرده است.

به گزارش شرکت مهندسی شبکه گستر، در جریان این حملات مهاجمان پس از رخنه به شبکه محلی بیمارستان کامپیوترهای شبکه را به باجافزار SamSam آلوده کردند و در ازای بازگرداندن اطلاعات به حالت قبل مبلغ 55 هزار دلار را اخاذی کردند. در نسخه SamSam مورد استفاده مهاجمان، به نام فایلهای رمزگذاری عبارت “I’m sorry” الصاق شده است.

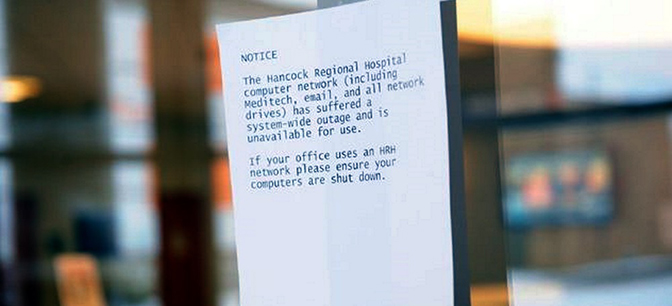

در پی آلوده شدن دستگاهها، امور روزمره و اجرایی بیمارستان نیز دچار اشکال شدند. کارکنان بخش فناوری اطلاعات شبکه را قطع کرده و از کارکنان خواستند تا برای جلوگیری از انتشار بیشتر باجافزار، دستگاههای خود را خاموش کنند.

با این حال خدمات درمانی بیمارستان نه از طریق سامانهها و شبکههای کامپیوتری که با استفاده از کاغذ و قلم همچنان به بیمارستان ارائه شد.

آلوده شدن بیمارستانها و مراکز درمانی به باجافزار موضوع جدیدی نیست و در طی دو سال گذشته به کرات اتفاق افتاده است. اما آنچه که این رویداد را با سایر رخدادهای قبلی متفاوت میکند پرداخت باج به مهاجمان با وجود فراهم بودن نسخه پشتیبان (Backup) از فایلهای رمزگذاری شده است.

مدیریت این بیمارستان در گفتگو با یکی از رسانههای محلی دلیل اتخاذ این تصمیم را زمانبر بودن فرآیند برگرداندن نسخه پشتیبان دانسته و گفته این کار میتوانست روزها و شاید هفتهها به درازا بیانجامد. به همین خاطر، پرداخت باج به نفوذگران را به بازگرداندن نسخه پشتیبان ترجیح دادهاند.

اتصال از راه دور از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با گذرواژه ضعیف و اجرای فایل مخرب باجافزار اصلیترین روش انتشار باجافزار SamSam است.

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، با استفاده از این راهنما نسبت به پیکربندی صحیح آن اقدام کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، تنظیمات امنیتی ماکرو را بنحو مناسب پیکربندی کنید. برای این منظور میتوانید از این راهنما استفاده کنید.

- آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- پودمان RDP را غیرفعال کرده یا حداقل کاربران محدود با گذرواژههای پیچیده را مجاز به استفاده از آن کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.