رمزگذاری فایلهای قربانی با ابزارهایی کدباز

دو باجافزار جدید با نامهای Vortex و Bugwave کاربران را از طریق هرزنامههای حاوی لینکهای مخرب هدف قرار دادهاند.

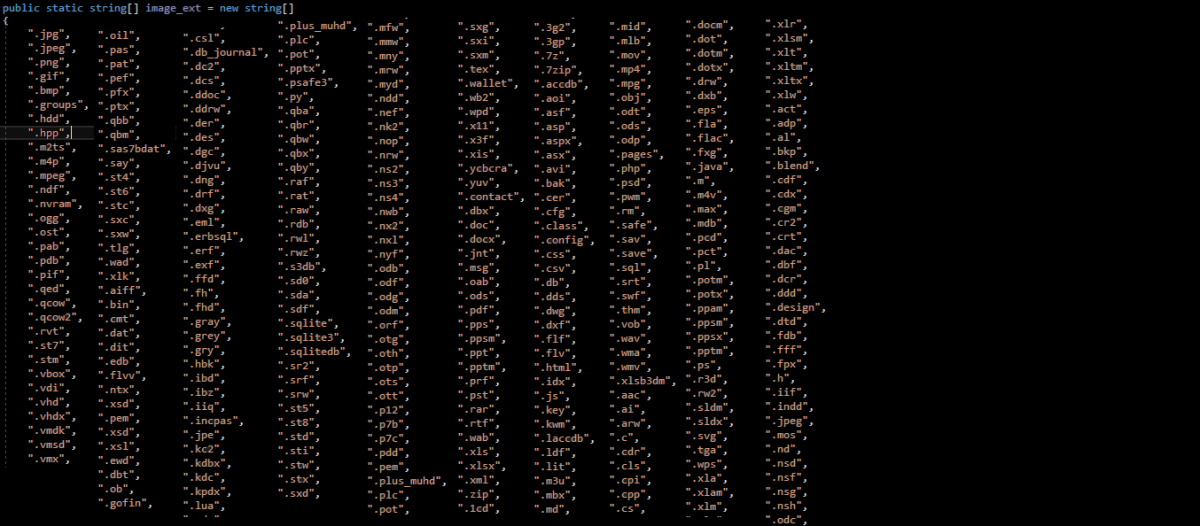

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت Zscaler، باجافزار Vortex با بکارگیری یک ابزار کدباز AESxWin اقدام به رمزگذاری فایلهای با هر یک از پسوندهای درج شده در دو تصویر زیر بر روی دستگاه قربانی میکند.

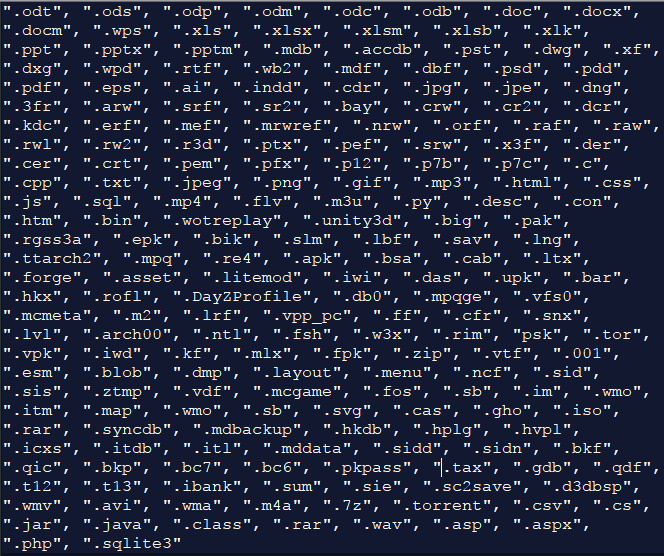

باجافزار Bugwave نیز از کدهای بکار رفته در دیگر ابزار کدباز با نام Hidden Tear برای رمزگذاری فایلهای با هر یک از پسوندهای زیر بر روی دستگاه قربانی بهر میگیرد.

با این حال، باجافزار Bugwave از رمزگذاری فایلهای ذخیره شده در هر یک از مسیرهای زیر صرفنظر میکند:

- %ProgramFiles%

- %ProgramFilesX86%

- %Windows%

- %AppData%\Roaming

- %AppData%\Local

همچنین در صورتی که فایلی در پوشهای که نام آن حاوی یکی از عبارات زیر است ذخیره شده باشد نیز از گزند این باجافزار ایمن خواهد بود:

- $recycle.bin

- Intel

- Nvidia

این باجافزارها در ازای آنچه که بازگرداندن فایلهای کاربر به حالت اولیه میخوانند 100 دلار اخاذی میکنند که البته در صورت پرداخت نشدن ظرف مهلت مقرر شده، میزان آن دو برابر میشود.

توضیحات فنی کامل در خصوص این دو باجافزار بر روی سایت Zscaler قابل دسترس و مطالعه است.

لازم به ذکر است که نمونههای بررسی شده در گزارش Zscaler با نامهای زیر شناسایی میشوند:

McAfee

– Ransom-O

– RDN/Ransom

Bitdefender

– Trojan.GenericKD.12620819

– Trojan.GenericKD.12628845

– Gen:Heur.MSIL.Bladabindi.1

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، با استفاده از این راهنما نسبت پیکربندی صحیح آن اقدام کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، تنظیمات امنیتی ماکرو را بنحو مناسب پیکربندی کنید. برای این منظور میتوانید از این راهنما استفاده کنید.

- آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.