باز هم ظهور نسخهای جدید از Locky

Locky از جمله معروفترین باجافزارهایی است که در سالهای اخیر بخش قابل توجهی از آلودگیها به این نوع بدافزارهای مخرب را به خود اختصاص داده است.

از زمان پیدایش باجافزار Locky در بهمن ماه 1394، نویسندگان آن بارها و بارها نسخههای جدیدی از آن را با قابلیتهایی جدید و تواناییهای پیشرفتهتر منتشر کردند. قابلیتهایی که در اکثر مواقع این بدافزار را قادر به عبور از سد ضدویروسهای سنتی کردهاند.

یکی از اصلیترین عوامل که سبب شهرت و معروفیت این باجافزار گردید موفقیت آن در رخنه به چندین بیمارستان و مرکز درمانی بوده است.

برای مثال در اواخر سال 1394، در حالی که سیستمهای کامپیوتری بیمارستان Hollywood Presbyterian برای مدت 10 روز توسط Locky فلج شده بودند و تلاش های متخصصان امنیت فناوری اطلاعات در رمزگشایی فایلها ناکام مانده بود، مسئولان این بیمارستان اقدام به پرداخت باجی 17 هزار دلاری به گردانندگان این باجافزار برای بازگرداندن روند امور به حالت اولیه نمودند.

در روزهای اخیر نیز، گردانندگان باجافزار مخرب Locky اقدام به عرضه نسخه جدیدی از آن کردهاند.

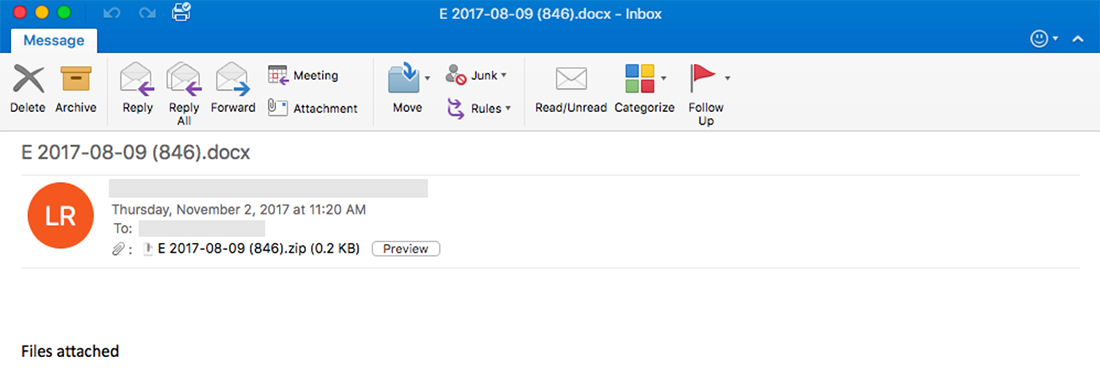

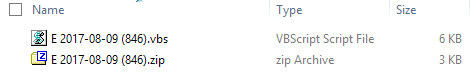

به گزارش شرکت مهندسی شبکه گستر، روش انتشار نسخه جدید، ایمیلهایی با پیوست ZIP است.

فایل پیوست شده خود حاوی یک اسکریپت VBS است که در صورت اجرا شدن توسط کاربر، با سرور فرماندهی (C2) تماس برقرار کرده و فایل اجرایی باجافزار را به همراه فرامین مخرب از آن دریافت میکند.

در صورتی که به هر دلیل، برقراری ارتباط با سرور مذکور فراهم نشود اسکریپت برای اتصال به نشانی دوم درج شده در کد تلاش میکند.

یکی از نکات قابل توجه در نسخه جدید، استفاده از پارامترها و کلماتی همچون Enterprise و Microsoft در زمان برقراری ارتباط با سرور فرماندهی است؛ موضوعی که هدف آن کاهش احتمال مشکوک شدن مدیران شبکه به غیرمجاز بودن ارتباط برقرار شده است.

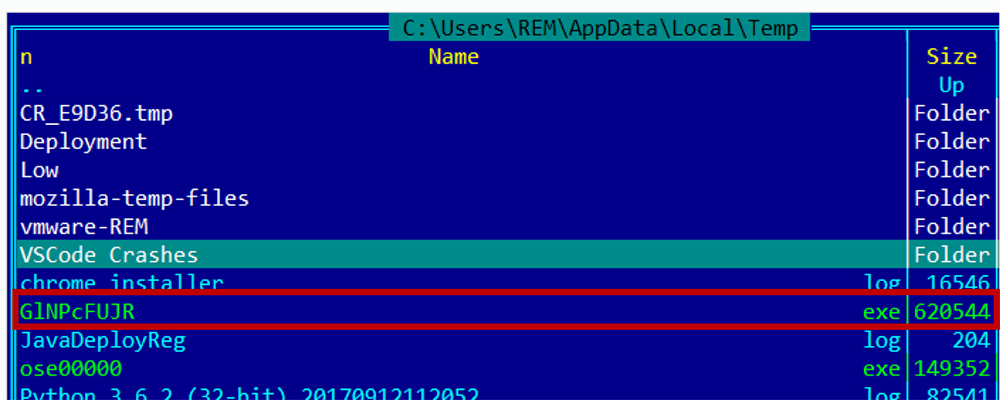

در نسخه جدید، فایل باجافزار پس از دریافت شدن از سرور فرماندهی در مسیر AppData%\Local\Temp% ذخیره شده و سپس اجرا میشود.

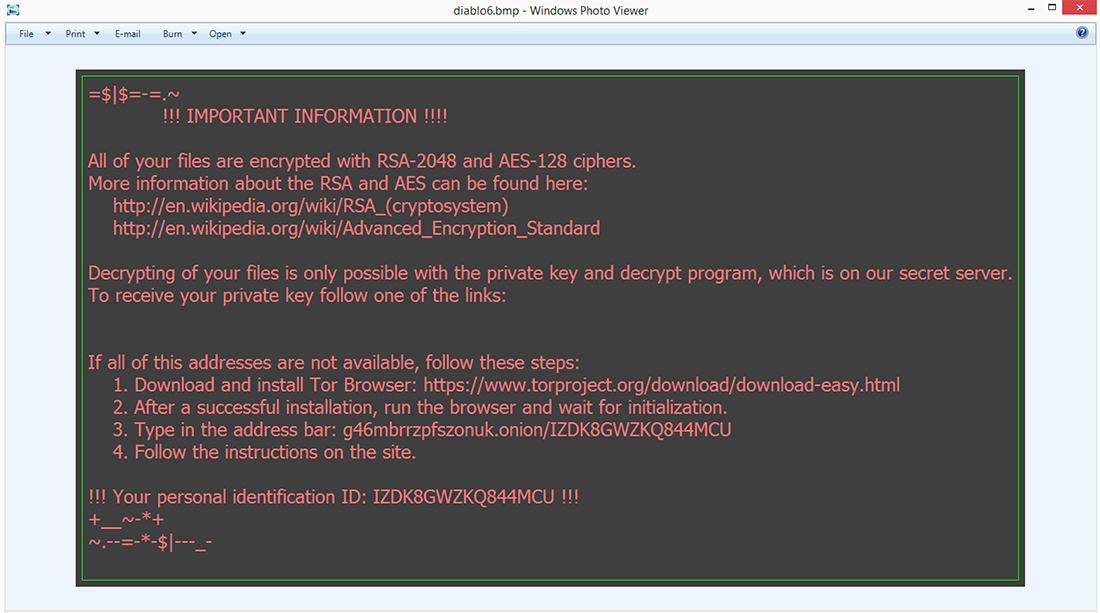

این نسخه از Locky فایلهای با هر یک از پسوندهای زیر را رمزگذاری کرده و به آنها پسوند Diablo6 را الصاق میکند:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .backup, .backupdb, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt.

در نهایت اطلاعیه باجگیری نمایش داده میشود.

نمونه های بررسی شده در این خبر با نام های زیر شناسایی می شوند:

McAfee:

– VBS/Downloader.ga

– Suspicious ZIP!vbs

– RDN/Generic.grp

Bitdefender:

– Trojan.VBS.VBD

– Trojan.GenericKD.5795255

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، گزینه Update Automatic links at open را در این مجموعه نرمافزاری غیرفعال کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.