انتشار باجافزار Locky با سوءاستفاده از DDE

همانطور که در 22 مهر ماه در این اتاق خبر اشاره شد چندین گروه از مهاجمان سایبری در حال اجرای حملاتی هستند که در آنها با ارسال فایلهای Word، بدون نیاز به فعال بودن بخش ماکرو در نرمافزار Office و با سوءاستفاده از از قابلیت مجاز Dynamic Data Exchange – به اختصار DDE – اقدام به اجرای فایل مخرب بر روی دستگاه قربانی میکنند.

به گزارش شرکت مهندسی شبکه گستر، اکنون مؤسسه SANS نیز از بکارگیری روش فوق توسط گردانندگان باجافزار Locky خبر داده است.

این در حالی است که تا پیش از این، استفاده از ماکروهای مخرب یکی از روشهای اصلی این باجافزار معروف و مخرب بوده است.

انتظار می رود در آیندهای نزدیک برخی دیگر از نویسندگان و گردانندگان بدافزارها نیز به سوءاستفاده از قابلیت DDE رو آورند.

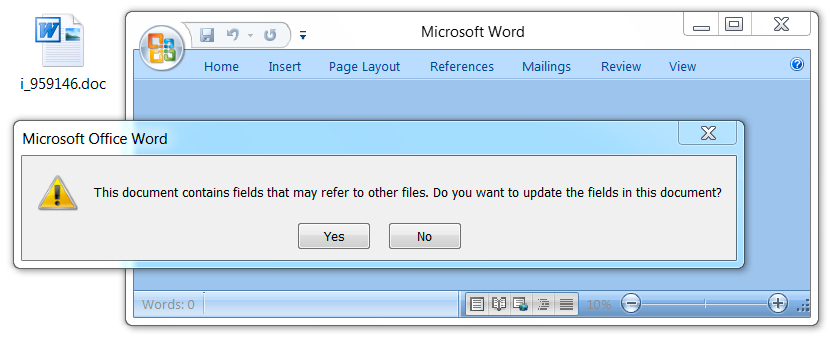

پیشتر نیز اشاره شد که در زمان سوءاستفاده از این قابلیت در مجموعه نرمافزار Office هیچ هشدار امنیتی به کاربر نمایش داده نشده و صرفاً در پیغامی مشابه پیامهای خطای لینک درج شده در فایل تنها در مورد بهروزرسانی سند سئوال میشود.

بنابراین به کاربران توصیه میشود ضمن استفاده از محصولات امنیتی قدرتمند و بهروز و همچنین توجه و حساسیت بالا در حین مشاهده ایمیلها با دنبال کردن مراحل زیر گزینه Update Automatic links at open را نیز غیرفعال کنند:

Word → File → Options → Advanced → General

مشروح گزارش SANS در اینجا قابل دریافت و مطالعه است.