انتشار باجافزار Matrix، این بار با سوءاستفاده از ضعفهای امنیتی

برخی منابع از انتشار نسخه جدیدی از باجافزار Matrix از طریق سایت های حاوی بسته بهرهجوی RIG خبر دادهاند.

هر چند که نخستین نسخه از باجافزار Matrix در اواخر سال 2016 میلادی شناسایی شد اما در طی یک سال گذشته، گزارشها از آلودگی به این باجافزار بسیار محدود بوده است.

به گزارش شرکت مهندسی شبکه گستر، در حمله اخیر گردانندگان Matrix با بکارگیری بسته بهرهجوی RIG و با سوءاستفاده از آسیبپذیری CVE-2016-0189 در مرورگر Internet Explorer و CVE-2015-8651 در نرمافزار Flash دستگاه کاربران را به این باجافزار آلوده میکنند. هر دو آسیبپذیری مذکور مدتهاست که توسط شرکتهای سازنده (Microsoft و Adobe) ترمیم شده و اصلاحیه آنها در دسترس کاربران قرار گرفته است. بنابراین نصب اصلاحیه های مربوطه دستگاه در برابر این نسخه از باج افزار ایمن می سازد.

گفته می شود در جریان حمله اخیر، کاربران به صفحهای اینترنتی – با محتوای در ظاهر تبلیغاتی – هدایت شده و به محض باز شدن صفحه، بهرهجوی تزریق شده در کد آن اقدام به آلوده کردن دستگاه حاوی هر یک از نسخههای آسیبپذیر نرمافزارهای مذکور میکند.

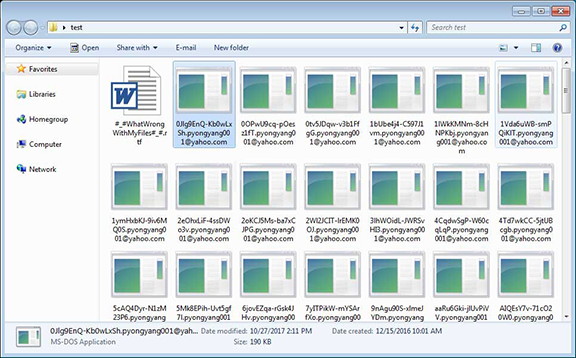

در نسخه اخیر، به فایلهای رمزگذاری شده عبارت pyongyan001@yahoo.com. الصاق میشود. ضمن اینکه فایلی با عنوان WhatWrongWithMyFiles#_#.rtf#_# نیز در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده کپی میشود.

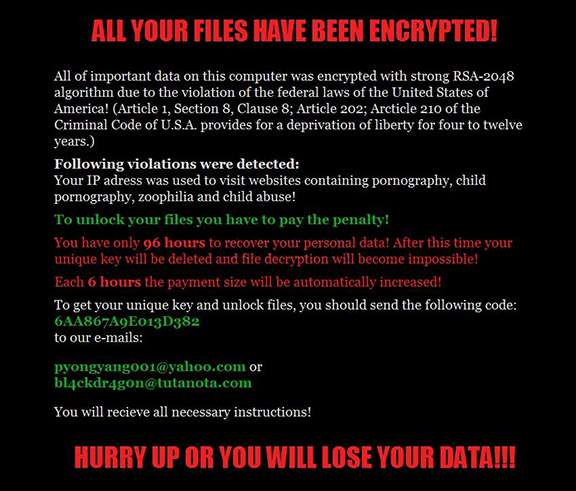

در نهایت اطلاعیه باجگیری آن که بیشباهت به باجافزارهای غیررمزنگار نیست بر روی صفحه نمایش ظاهر میشود.

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید. ضدویروسهای McAfee و Bitdefender نمونه گزارش شده را بترتیب با نام !Emotet-FAX و Trojan.GenericKD.12519756 شناسایی میکنند.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، گزینه Update Automatic links at open را در این مجموعه نرمافزاری غیرفعال کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.