از سرگیری فعالیت Emotet

بنا بر اظهارات محققان امنیتی، بدافزار Emotet بعد از چند ماه توقف فعالیت، مجدداً حملات خود را از سر گرفته است.

تروجان Emotet که با نامهای Geodo و Heodo نیز شناخته میشود یکی از فعالترین بدافزارهای یکدهه گذشته بوده است.

در تابستان 1393 نخستین نسخه Emotet، در قالب یک تروجان بانکی، مشتریان برخی مؤسسات مالی را در آلمان و اتریش هدف قرار داد. خیلی زود، تکاملهای مستمر آن، Emotet را در کانون توجه شرکتهای ضدویروس و نهادهای امنیت فناوری اطلاعات قرار داد.

نسخههای بعدی Emotet قادر به انتشار هرزنامهها (Spam) و سرویسهای بدافزاری میباشند که گونههای دیگر بدافزار نظیر تروجانهای بانکی و باجافزار را نیز دانلود میکنند.

یکی از اصلیترین قابلیتهای نسخههای جدید Emotet، نصب گونههای دیگر بدافزاری یا باجافزاری بر روی دستگاه آلوده است. به همین خاطر گردانندگان Emotet دستگاههای تحت تسخیر این تروجان را در قالب خدمات موسوم به Malware-as-a-Service یا Cybercrime-as-a-Service به دیگر مهاجمان اجاره میدهند. در حقیقت، Emotet در نقش یک واسط یا مرد میانی راه را برای ورود بدافزارهای دیگر به دستگاه باز میکند.

تروجانهای TrickBot و Qbot و باجافزار Conti از جمله بدافزارهایی هستند که Emotet در نفوذ گردانندگان آنها به برخی سیستمها و شبکهها دخیل بوده است.

این بدافزار اغلب از طریق ایمیلهای هرزنامه حاوی پیوست یا لینک مخرب به سیستم قربانی نفوذ میکند. هنگامی که کاربر اقدام به باز نمودن پیوست یا پیوند مینماید، Emotet در دستگاه قربانی در پس زمینه دانلود میشود. در کارزارهای مرتبط با بدافزار Emotet، مهاجمان جهت فریب کاربران از ترفندهای مختلف مهندسی اجتماعی برای متقاعد کردن قربانیان به باز کردن اسناد مخرب و فعالسازی ماکرو استفاده میکنند.

از طرفی دیگر Emotet، تروجانی «چندریخت» (Polymorphic) است که امضای هر نمونه آن با نمونه دیگر متفاوت است. در نتیجه مقابله ضدویروسها به خصوص آنهایی که وابسته به امضاء هستند با آن بسیار دشوار است. ضمن آن که بدافزار نصب شده بر روی دستگاه، در هر زمان قادر به ارتقاء و بهروزرسانی خود از طریق سرور فرماندهی و کنترل است.

از دیگر ویژگیهای ضدتحلیل Emotet، توانایی آن در تشخیص Sandbox یا ماشین مجازی بودن سامانهای که بر روی آن اجرا شده، میباشد. محققان و تحلیلگران ویروس از این بسترها برای کالبدشکافی فایلهای مخرب بهره میگیرند.

و در نهایت این که برای دشوار کردن تحلیل و شناسایی توسط محصولات ضدویروس و مهندسان ویروس، کدهای Batch و PowerShell آن بهشدت «مبهمسازی» (Obfuscation) شدهاند.

اگرچه شرکت Check Point، بدافزار Emotet را پرانتشارترین بدافزار سالهای اخیر معرفی کرده، اما گردانندگان این بدافزار در تیر 1401 به طور ناگهانی حملات و ارسال هرزنامه را متوقف نمودند. یکی از محققان امنیتی Cryptolaemus در 11 آبان 1401 در توییتی اعلام کردند که بدافزار Emotet مجدد بازگشته است و شروع به ارسال هرزنامه کرده است.

محققان Cyble Research and Intelligence Labs در کارزارهای اخیر مرتبط با این بدافزار مشاهده کردند که گردانندگان این بدافزار، فایلهای zip که با رمز عبور محافظت شدهاند و یا فایلهایی از نوع xls و xlsm را از طریق پیوست ایمیلها جهت آلوده کردن سیستم قربانیان منتشر میکنند.

بنا بر گزارش محققان و با بررسی اطلاعات منتشر شده، کارزار اخیر Emotet در سراسر جهان گسترده است و تاکنون 40 کشور را مورد هدف قرار داده است.

جزییات فنی

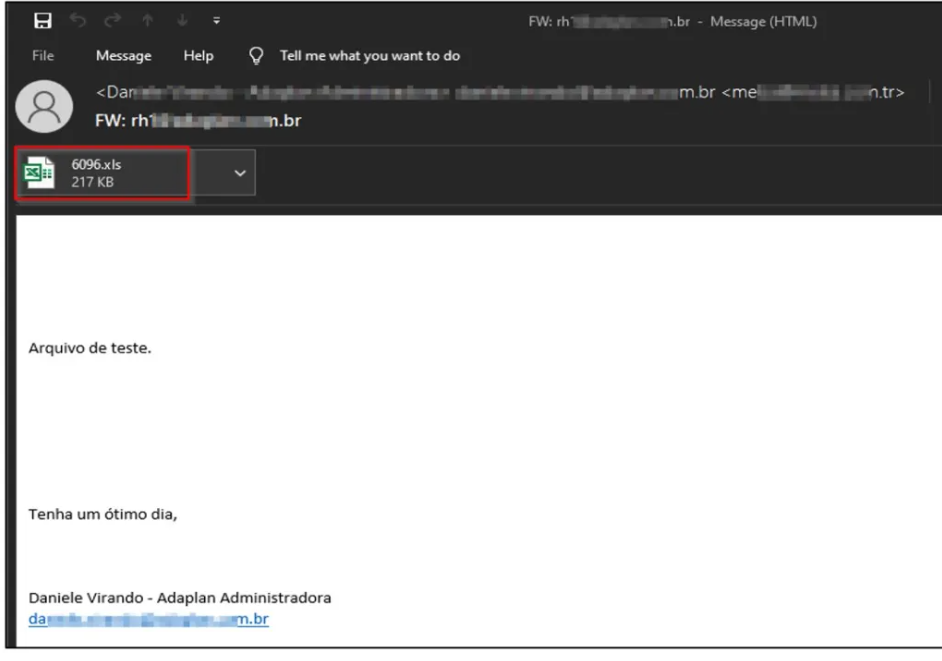

همانطور که در تصویر زیر نشان داده شده است، Emotet از طریق ایمیل حاوی هرزنامه که فایلی از نوع xls/xlsm و یا فایل zip که با رمز عبور محافظت شدهاند، منتقل میشود. این اسناد حاوی کد ماکرو میباشند که کد مخرب Emotet را از سرور راه دور دانلود میکنند.

هنگامی که کاربر فایل را در Office باز میکند، نرمافزار آن را در حالت حافظت شده (Protected View) نمایش میدهد تا از اجرای ماکروها جلوگیری شود. از این رو، مهاجمان بدافزار Emotet با بکارگیری تکنیکهای مهندسی اجتماعی مختلفی کاربران را برای فعال کردن محتوای اسناد پیوست شده ترغیب میکنند.

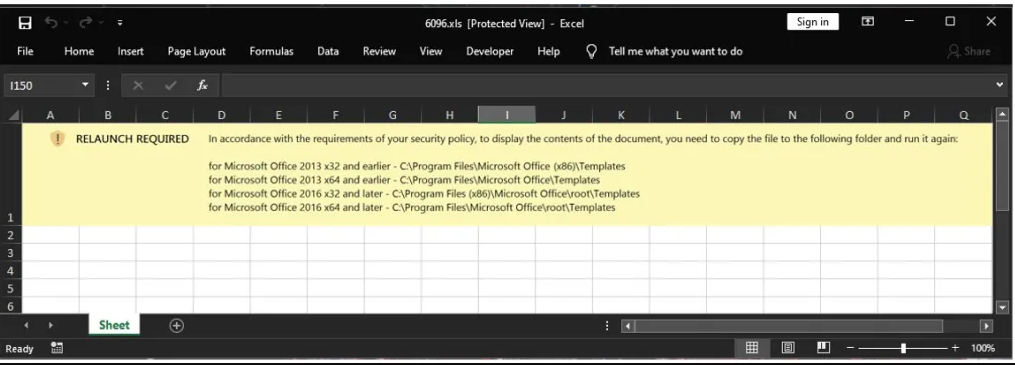

همچنین کارزار اخیر، Template جدیدی را بکار گرفته که در آن کد مخرب Emotet حاوی دستورالعملهایی برای دور زدن حالت حافظت شده Microsoft Office است. در این Template، فایل xls در پوشههای مورد اعتماد تحت عنوان Templates کپی شده و دوباره جهت مشاهده محتوای سند اجرا میشود. این ترفند قابلیت حالت حافظت شده Microsoft Office را دور میزند و کد ماکرو مخرب مخفی را در سندی که بدافزار Emotet را دانلود میکند، اجرا مینماید. در تصویر زیر Template مورد استفاده توسط Emotet نشان داده شده است:

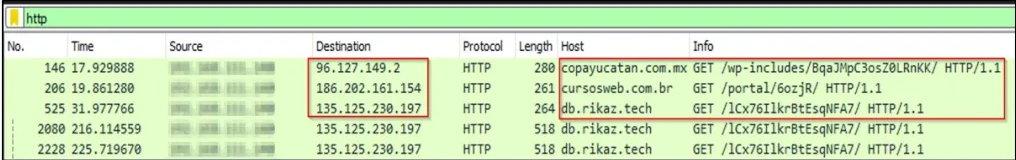

در حین اجرا، فایل xls کد ماکرو را فعالسازی نموده و فایلهای Dynamic Link Library – به اختصار DLL – بدافزار Emotet را از نشانیهای اینترنتی زیر دانلود و از طریق regsvr32.exe آنها را اجرا میکند:

- hxxps://designelis.com[.]br/wp-content/NNfbZZegI/

- hxxp://copayucatan.com[.]mx/wp-includes/BqaJMpC3osZ0LRnKK/

- hxxp://cursosweb.com[.]br/portal/6ozjR/

- hxxp://db.rikaz[.]tech/lCx76IlkrBtEsqNFA7/

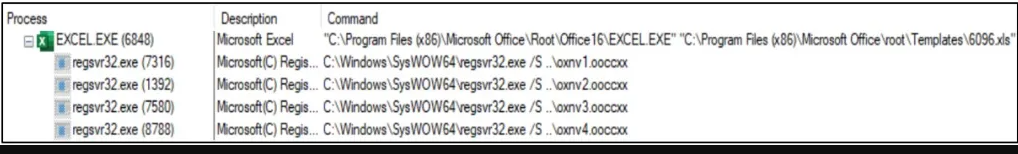

تصویر زیر Process Tree مربوط به فایلهای DLL دانلود شده از طریق یک سند مخرب xls را نشان میدهد.

سپس بدافزار Emotet بدون جلب توجه کاربر در پس زمینه اجرا میشود و برای اعمال دستورالعملهای بیشتر یا نصب کدهای مخرب دیگر به سرور C&C متصل میشود. در طول تحلیل نمونههای اخیر Emotet، محققان مشاهده کردند که IcedID نیز از جمله بدافزارهای دیگری است که در این پروسه دانلود میشود.

IcedID

IcedID (که با نام BokBot نیز شناخته میشود) یک تروجان بانکی پیمانهای است که مهاجمان با بکارگیری آن قادرند اطلاعات حساب بانکی را از سیستم قربانی سرقت نمایند؛ همچنین IcedID میتواند به عنوان یک Dropper برای سایر بدافزارها و گونههای مختلف باجافزار عمل کند.

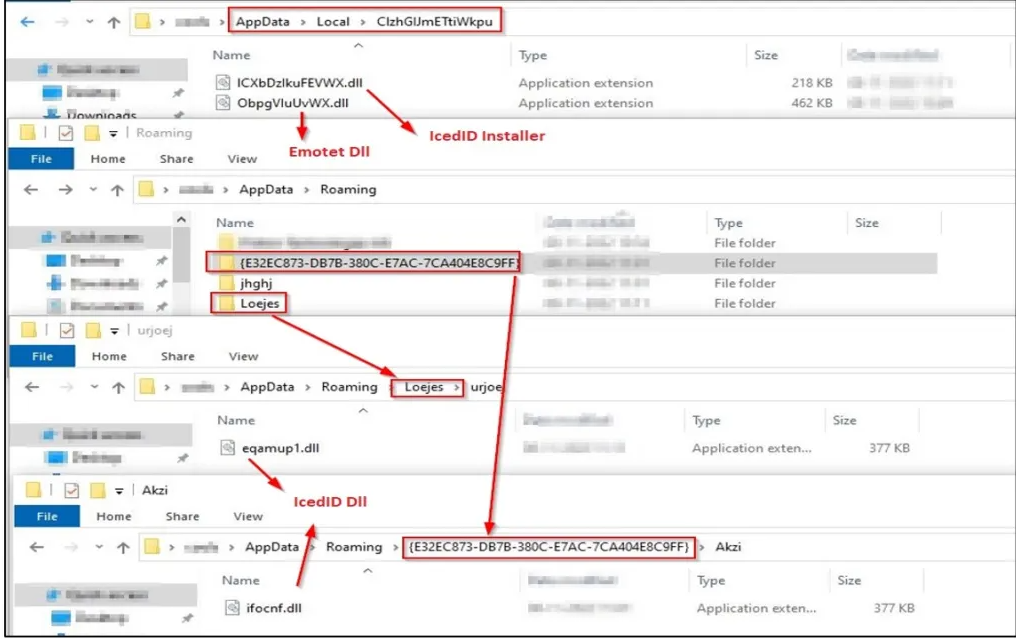

پس از اجرای Emotet، فایل نصب IcedID در نشانی زیر قرار میگیرد:

- C:\Users\[username]\AppData\Local\ClzhGUmETtiWkpu\ICXbDzlkuFEVWX.dll

سپس، نصبکننده یک فایل Binary را از نشانی hxxps[:]//bayernbadabum[.]com/botpack[.]dat دانلود میکند و فایل DLL تروجان IcedID را در نشانیهای زیر بارگذاری میکند:

- C:\Users\[username]\AppData\Roaming\{E32EC873-DB7B-380C-E7AC-7CA404E8C9FF}\Azki\ifocnf.dll

- C:\Users\[username]\AppData\Roaming\Loejes\Urjoe\eqamup1.dll

شکل زیر IcedID را که توسط Emotet در سیستم قربانی دانلود شده، نشان میدهد.

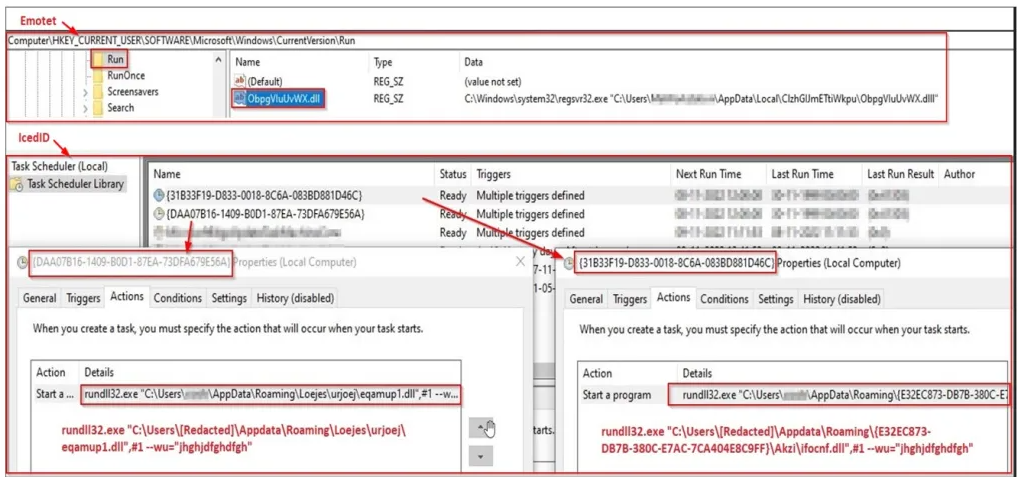

ماندگاری

پس از نصب IcedID در سیستم قربانی، همانند شکل زیر، فایلهای DLL به ورودی Task Scheduler اضافه میشوند.

Bumblebee

در کارزاری در 17 آبان 1401، مشاهده شد که Emotet، بدافزار Bumblebee را دانلود کرده است. در این کارزار، بدافزار Emotet یک اسکریپت PowerShell به نام Peurix.txt را از نشانی hxxp[:]//87[.]251[.]67[.]176/tps1[.]ps1 در پوشه Temp دانلود میکند.

اسکریپت PowerShell دانلود شده حاوی کدی است که فایل DLL بدافزار Bumblebee را از نشانی (hxxp[:]//134[.]209[.]118[.]141/bb[.]dll دانلود و در مسیر زیر کپی میکند و در ادامه با بکارگیری rundll32.exe فایل مذکور را اجرا میکند.

C:\Windows\Tasks\bb.dll

جمعبندی

Emotet یکی از پیچیدهترین و سودآورترین گونههای بدافزاری است؛ تروجانی ماندگار و دائماً در حال تغییر که در هشت سال گذشته به طور فعال کاربران را در سراسر جهان مورد هدف قرار داده است. Emotet نفوذ اولیه را از طریق ایمیلهای هرزنامهای حاوی پیوستهای مخرب که مسئول بارگذاری Emotet و کدهای مخرب دیگری نظیر IcedID ،Bumblebee و غیره هست را دانلود میکند.

از آنجایی که Emotet پس از توقف فعالیت چند ماهه، مجدد حملات خود را از سر گرفته است، انتظار میرود که مهاجمان این کارزار بدافزاری را با بکارگیری تاکتیکها، تکنیکها و رویههای (Tactics, Techniques, an Procedures – به اختصار TTP) جدیدی در آینده اجرا کنند.

لذا توصیه میشود جهت در امان ماندن از کارزارهای Emotet و تهدیدات مشابه آن و کاهش اثر سوء آنها، اقدامات زیر در اولویت قرار گیرد:

- فایلهای حساس و حیاتی را در مکانهای معمولی نظیر Desktop ،My Documents و غیره نگهداری نکنید.

- علاوه بر بکارگیری رمزهای عبور قوی، از احراز هویت چند عاملی (Multi-factor Authentication – به اختصار MFA) استفاده کنید.

- تا جایی که امکان دارد و عملی است، قابلیت بهروزرسانی خودکار نرمافزار را در کامپیوتر، تلفن همراه و سایر دستگاههای خود فعال کنید.

- از یک راهکار امنیتی و ضدویروس قدرتمند در دستگاههای متصل به اینترنت از جمله کامپیوتر شخصی، لپتاپ، و موبایل استفاده کنید.

- از باز کردن لینکهای غیرقابل اعتماد و پیوستهای ایمیل بدون اطمینان از صحت آنها خودداری کنید.

- به طور منظم از دادههای حساس خود نسخههای پشتیبان تهیه کنید و نسخههای پشتیبان را آفلاین یا در یک شبکه جداگانه نگه دارید.

- به صورت منظم از مهمترین دادههای فعلی و حیاتی سازمان با پیروی از قاعده 1-2-3 نسخه پشتیبان تهیه کنید. بر طبق این قاعده، به طور دورهای از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه به عنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

نشانههای آلودگی این بدافزار در مسیر زیر قابل دریافت است:

https://blog.cyble.com/2022/11/09/emotet-returns-targeting-users-worldwide/

منبع:

https://blog.cyble.com/2022/11/09/emotet-returns-targeting-users-worldwide/