نگاه تحلیلی بیتدیفندر به یک کارزار گسترده Cryptojacking

شرکت بیتدیفندر (Bitdefender)، جزییات یک کارزار Cryptojacking را منتشر کرده که در جریان آن، مهاجمان با سوءاستفاده از یک آسیبپذیری DLL Sideloading در Microsoft OneDrive اقدام به نصب بدافزار استخراجکننده رمز ارز بر روی دستگاه قربانی میکنند.

در این گزارش که با همکاری اتاق خبر شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، آسیبپذیری مذکور مورد بررسی قرار گرفته است.

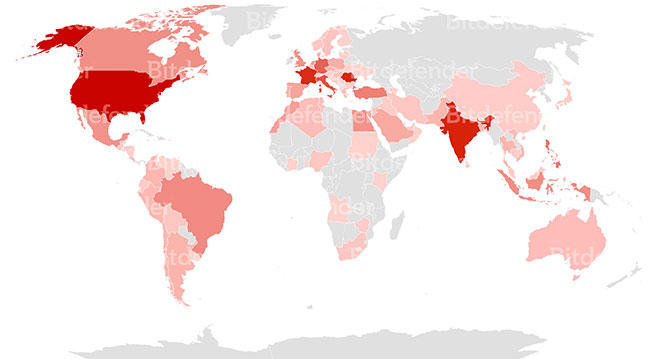

بر اساس گزارش بیتدیفندر، ایران نیز در فهرست اهداف این کارزار قرار دارد.

رمز ربایی

امروزه تهدیدات موسوم به رمز ربایی یا همان Cryptojacking به ابزاری سودآور و جذاب برای تهبکاران سایبری تبدیل شده است. در این حملات، مهاجمان بدافزاری را بر روی دستگاه هکشده اجرا میکنند که امکان استخراج رمز ارز (Cryptocurrency Mining) را با استفاده از منابع دستگاه بدون اطلاع قربانی برای آنها فراهم میکند. درواقع، استخراجکننده بدخواه با آلوده کردن دستگاه دیگران به بدافزارهای ویژه استخراج، از توان پردازشی آنها به نفع خود بهرهجویی میکند.

بر خلاف باجافزارها که قربانی به سرعت از آلودگی دستگاه خود به آنها آگاه میشود تهدیدات Cryptojacking میتوانند برای مدتهای طولانی و بدون جلب توجه کاربر بر روی دستگاه فعال باقی بمانند.

روش کار

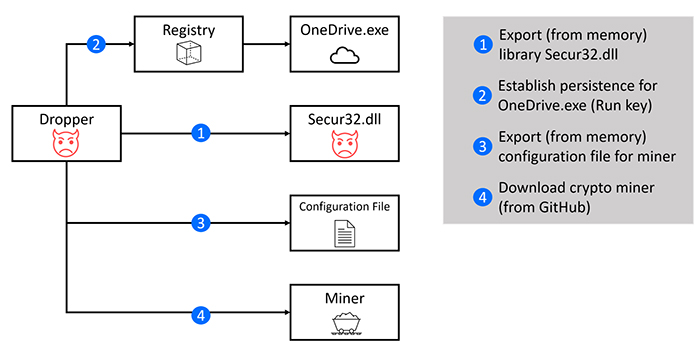

در کارزار اخیر، فایل مخرب اولیه در ظاهر یک برنامه معتبر در دسترس کاربر قرار میگیرد. نامگذاری فایل مذکور بهنحوی است که تداعیکننده یک برنامه معروف و شناختهشده باشد. بیتدیفندر به نامهایی همچون Adobe Photoshop Setup.exe اشاره میکند. این فایل در نقش یک Dropper (نصبکننده بدافزار) عمل میکند.

در اولین گام، Dropper منابع سختافزاری دستگاه نظیر تعداد هستههای CPU را مورد بررسی قرار میدهد تا در صورتی که دستگاه فاقد حداقل منابع لازم بود از ادامه کار صرفنظر کند.

به طور کلی یک فایل Dropper میتواند خود حاوی کد اصلی بدافزار باشد یا این که در نقش یک دانلودکننده پس از استقرار بر روی دستگاه اقدام به دریافت بدافزار اصلی کند. اما در این کارزار، عملکرد Dropper ترکیبی از این دو روش است. فایل مخرب secur32.dll از حافظه Dropper استخراج میگردد. در ادامه نیز در مسیر زیر ذخیره میشود:

%LocalAppData%\Microsoft\OneDrive\

فایل پیکربندی استخراج نیز در کد Dropper ذخیره شده است. در عین حال، Dropper دو ابزار استخراجکننده (Miner) مورد نیاز خود را از GitHub دریافت میکند. ابزارهای مذکور، معتبر بوده و پروژههای کدبازی (Open-source) هستند که مهاجمان این کارزار از آنها برای استخراجهای غیرمجاز خود به استخدام گرفتهاند.

در ادامه، دو کلید زیر در Registry ایجاد میگردد تا اطمینان حاصل شود که با هر بار راهاندازی دستگاه OneDrive.exe اجرا خواهد شد.

REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v OneDrive /t REG_SZ /f /d %LocalAppData%\Microsoft\OneDrive\OneDrive.exe

REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run /v OneDrive /t REG_BINARY /f /d 020000000000000000000000

اما چرا فایل OneDrive.exe؟ این، در حقیقت استراتژی مهاجمان برای عبور از سد سازوکار دفاعی دستگاه قربانی است.

secur32.dll فایل مخرب اصلی این کارزار است که در جریان این کارزار با تکنیک DLL Sideloading فراخوانی میشود. به عبارت دیگر، مهاجمان با اکسپلویت یک آسیبپذیری شناختهشده در Microsoft OneDrive، فایل مذکور را بهعنوان یکی از کتابخانههای این نرمافزار اجرا میکنند.

این بدان معنا نیست که در صورتی که Microsoft OneDrive بر روی نصب نباشد، بدافزار این کارزار قابل اجرا نخواهد بود. کلید دوم ایجادشده در Registry که در بخش قبلی به آن اشاره شد عهدهدار اجرای فایل مخرب در شرایطی است که دستگاه فاقد نرمافزار Microsoft OneDrive است.

راهکار بیتدیفندر

بهترین شیوه برای محافظت در برابر حملات سایبری مدرن، بکارگیری تکنیک دفاعی عمیق و چند لایه برای تمامی نقاط پایانی و محافظت در برابر حملات Fileless است که موجب کاهش سطح حمله و استفاده از کنترلهای خودکار جهت جلوگیری از وقوع رویدادهای امنیتی میشود.

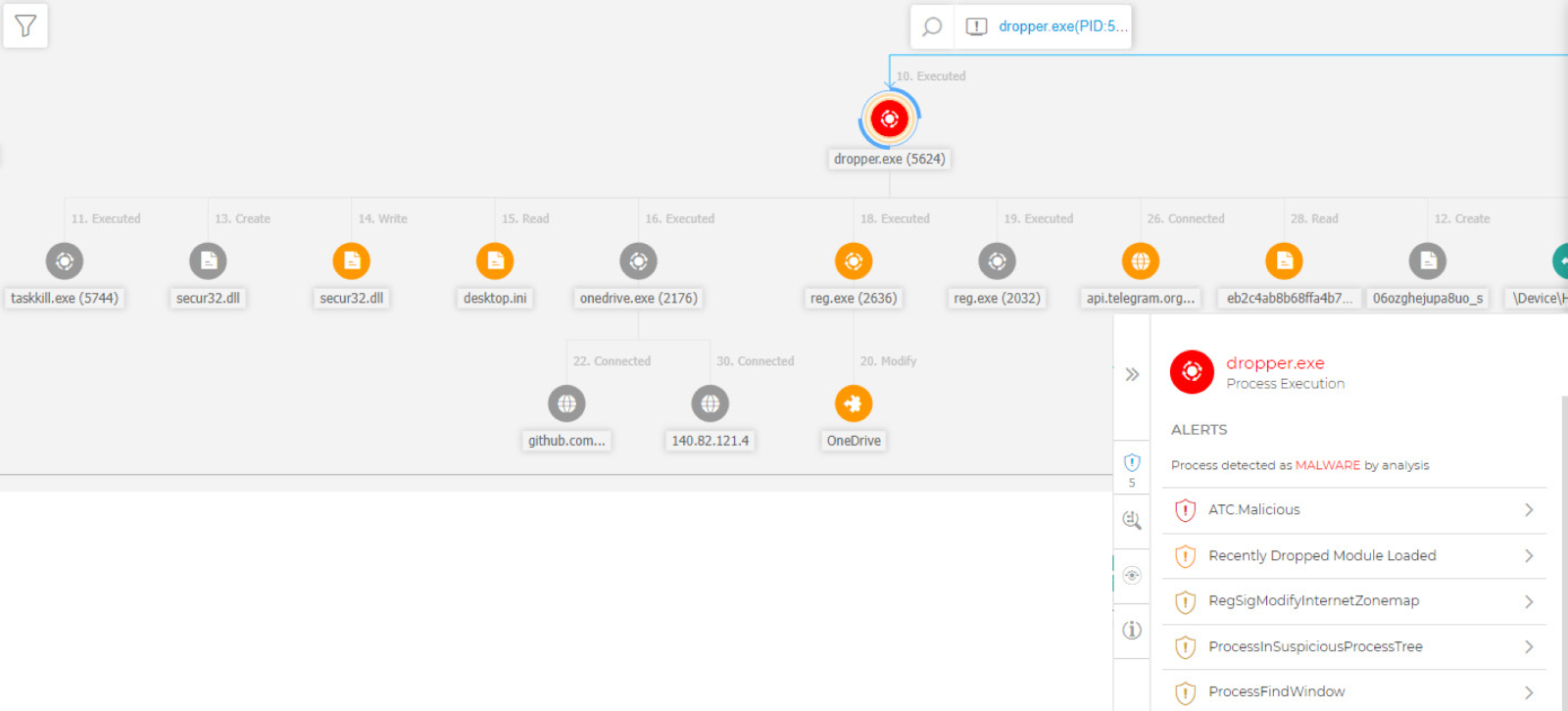

فناوری بکارگرفته شده توسط Bitdefender XDR با شناسایی اقدامات مخرب زیر قادر به مقابله با حملاتی از این نوع میباشند:

- اجرای کد مخرب موجود در کتابخانه secur32.dll

- بکارگیری taskkill.exe برای توقف پروسه OneDrive.exe

- کتابخانه مخرب موجود در OneDrive.exe یا پروسه بهروزرسان آن

- استفاده از reg.exe جهت افزودن OneDrive به پروسه راهاندازی (به منظور ماندگاری)

- Process Hollowing

اطلاعات بیشتر

تحلیل کامل این کارزار به همراه نشانههای آلودگی در نشانی زیر قابل مطالعه است:

مطالب مرتبط

ارز رمزها، زنجیره بلوکی و تهدیدات رمز ربایی

Lemon_Duck؛ مجهزتر از قبل