بازگشت باجافزار BlackByte با تکنیکهای جدید اخاذی

فعالیت باجافزار BlackByte 2.0 با انتشار سایت جدید نشتدادهها (Data Leak site) و با بکارگیری تکنیکهای جدید اخاذی که از LockBit الگوبرداری شده، مجدداً از سر گرفته شده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده تکنیکهای مذکور مورد بررسی قرار گرفته است.

گردانندگان باجافزار BlackByte از اوایل تابستان 1400 شروع به نفوذ و سرقت دادهها در شبکههای سازمانها در سراسر جهان و رمزگذاری دستگاهها کرده است.

FBI باجافزار مذکور را مسئول حملات به زیرساختهای حیاتی ایالت متحده امریکا میداند و در بهمن 1400 توصیهنامهای نیز در خصوص آن منتشر کرد.

باجافزار BlackByte به زبان #C نوشته شده و سعی میکند بسیاری از پروسههای مربوط به محصولات امنیتی، سرور ایمیل و پایگاهدادهها را به منظور رمزگذاری موفق سیستمها، از کار بیندازد. برای مثال این باجافزار قبل از رمزگذاری فایلها، Microsoft Defender را در سیستمهای قربانیان غیرفعال میکند.

مهاجمان با سوءاستفاده از آسیبپذیریهای امنیتی به شبکهها نفوذ کرده و زنجیره حمله ProxyShell به سرورهای Microsoft Exchange را نیز در کارنامه دارند.

در پاییز سال گذشته، محققان به این نکته پی بردند که گروه باجافزاری BlackByte، کلید رمزگذاری را پس از کد کردن (Encoding) به اطلاعیه باجگیری (Ransom Note) اضافه کرده و از کلید مشابه برای چندین قربانی استفاده میکنند. در پی شناسایی ضعف مذکور در این باجافزار، محققان رمزگشای BlackByte را که به قربانیان این باجافزار اجازه میداد فایلهای خود را به صورت رایگان بازیابی کنند، منتشر کردند. البته متأسفانه پس از انتشار گزارش این ضعف، مهاجمان نقص مذکور را برطرف کردند.

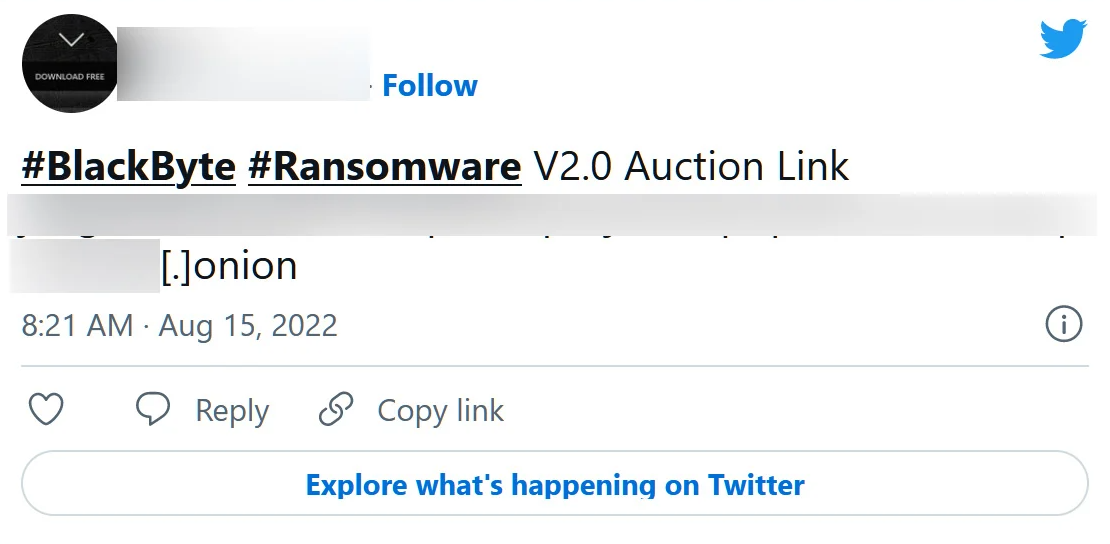

پس از مدتی کوتاه، این مهاجمان فعالیت خود را متوقف کردند. اکنون مدتی است که حملات خود را با تکنیکهای جدید اخاذی که از LockBit الهام گرفته شده، اجرا نموده و ضمن انتشار یک سایت نشت داده جدید در تالارهای گفتگو هکرها و حسابهای توییتر تحت کنترل مهاجمان، این باجافزار را تبلیغ میکنند.

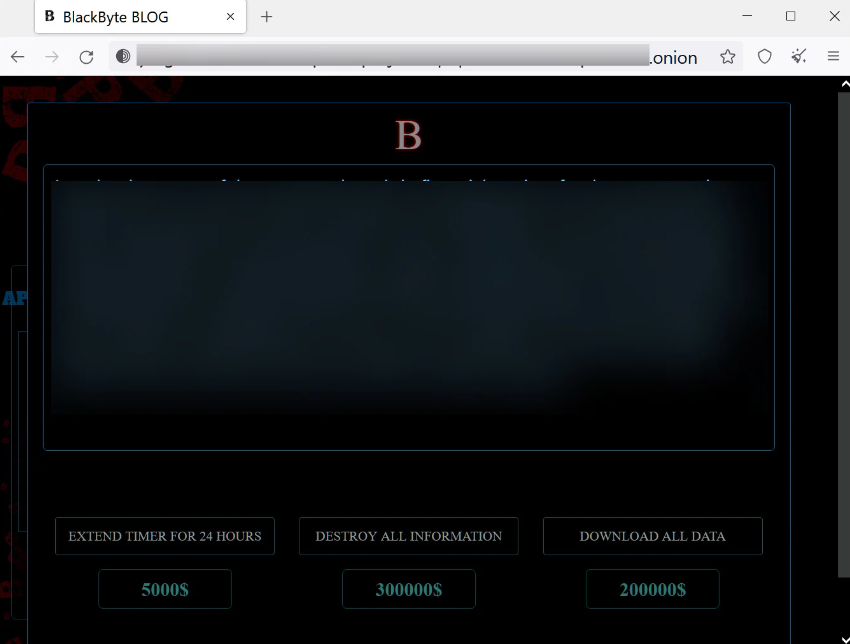

سایت جدید نشتداده در حال حاضر تنها شامل یک قربانی است، اما اکنون استراتژیهای اخاذی جدیدی دارد که به قربانیان اجازه میدهد تا برای تمدید مهلت پرداخت باج و عدم انتشار دادهها تا 24 ساعت، 5 هزار دلار، عدم به اشتراکگذاری دادهها، 200 هزار دلار، یا حذف تمامی دادههای سرقت شده، 300 هزار دلار هزینه پرداخت کنند. این قیمتها احتمالاً بسته به میزان درآمد هر قربانی تغییر خواهند کرد.

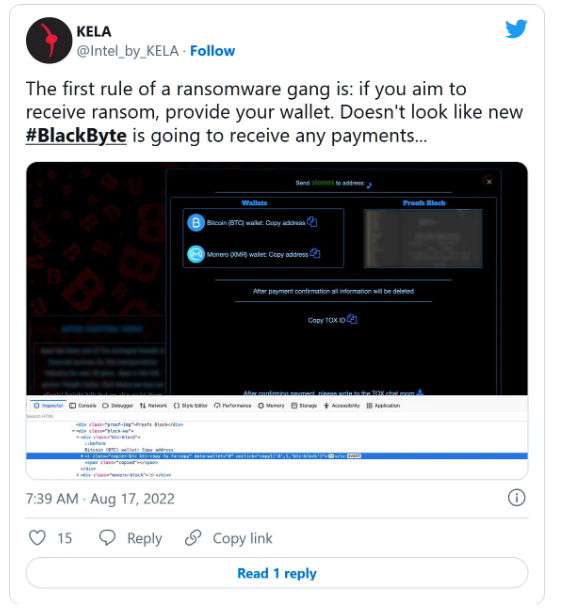

با این حال، سایت جدید نشتداده باجافزار BlackByte، نشانیهای بیتکوین و مونرو را که «مشتریان» میتوانند برای خرید یا حذف دادهها از آنها استفاده کنند، به درستی جاسازی نمیکند و این موجب عدم اجرای صحیح قابلیتهای جدید میشود.

به نظر میرسد که هدف از تکنیکهای جدید اخاذی این است که به قربانی اجازه داده شود تا برای حذف دادههای خود پول پرداخت کند و یا در صورت تمایل، سایر مهاجمان دادههای سرقتشده را خریداری کنند.

LockBit 3.0 نیز چنین تکنیکهای اخاذی را معرفی کرده که بیشتر به عنوان یک ترفند به نظر میرسد تا تکنیک اخاذی قابل اجرا.

منبع: