خبر خوش برای قربانیان باجافزار BlackByte

به تازگی کلید رمزگشایی باجافزار BlackByte منتشر شده که به قربانیان قبلی این باجافزار اجازه میدهد فایلهای خود را به صورت رایگان بازیابی کنند.

BlackByte یک گروه باجافزاری است که از اوایل ژوئیه 2021 شروع به هدف قرار دادن شرکتهایی از سراسر جهان کرده است. اولین گزارش آلودگی توسط این باجافزار در 28 تیر 1400 در تالار گفتگویی به آدرس زیر انتشار یافت. در تالار مذکور، قربانیان برای رمزگشایی فایلهای خود درخواست کمک نموده بودند.

https://www.bleepingcomputer.com/forums/t/755181/blackbyte-ransomware-blackbyte-support-topic/

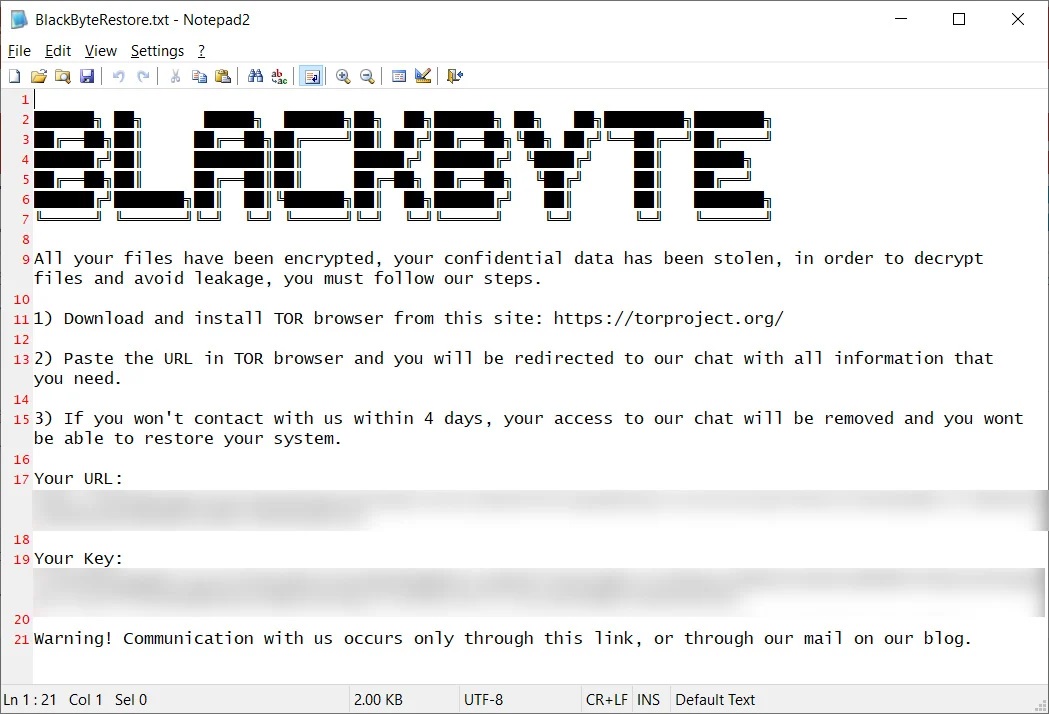

تصویر زیر اطلاعیه باجگیری (Ransom Note) این باجافزار را نمایش میدهد.

BlackByte به زبان #C نوشته شده و سعی میکند بسیاری از فرآیندهای امنیتی، سرور ایمیل (Mail Server) و پایگاهدادهها را به منظور رمزگذاری موفق سیستمها، از کار بیندازد. همچنین این باجافزار قبل از اقدام به رمزگذاری فایلها، Microsoft Defender را در سیستمهای قربانیان غیرفعال میکند.

اکثر باجافزارها پس از اجرا، کلید رمزگذاری منحصر به فردی برای هر فایل یا یک کلید واحد برای هر سیستم ایجاد میکنند که از آنها به عنوان کلیدهای Session نام برده میشود و برای رمزگذاری سیستم قربانی بکار گرفته میشود. این کلیدها سپس با یک کلید RSA عمومی رمزگذاری شده و به انتهای یک فایل رمزگذاری شده یا اطلاعیه باجگیری اضافه میشوند. حال، این کلید رمزگذاری شده را فقط میتوان با کلید رمزگشایی خصوصی (Private Key) مرتبط که فقط در اختیار گروه باجافزاری قرار دارد، رمزگشایی کرد. مهاجمان از این طریق میتوانند در صورت پرداخت باج توسط قربانی، کلیدهای رمزگذاری شده را رمزگشایی کنند.

محققان تراستویو هلدینگز (.Trustwave Holdings, Inc) عنوان نمودهاند که سایر گروههای باجافزاری از فرآیند رمزنگاری پیچیدهتری استفاده میکنند و رمزنگاری باجافزار BlackByte نسبت به سایر باجافزارها بسیار سادهتر است.

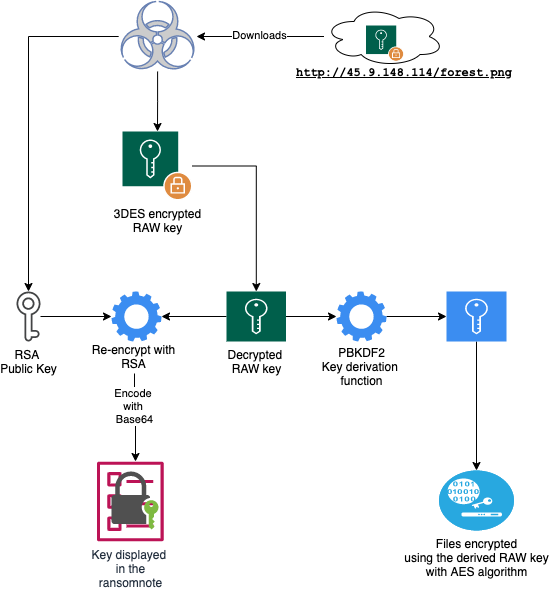

این محققان در تحقیقات خود به این نکته پی بردهاند که این باجافزار فایلی به نام “forest.png” را از یک سایت از راه که تحت کنترل آنهاست، دانلود میکند. نامگذاری فایل مذکور به گونهای است که یک فایل تصویری به نظر برسد، ولی در واقع حاوی کلید رمزگذاری AES است که برای رمزگذاری یک سیستم از آن استفاده میشود.

به گفته محققان، فایل تصویری جعلی مذکور، حاوی یک کلید رمزنگاری “Raw” است که باجافزار از آن برای استخراج کلیدها جهت رمزگذاری سیستم و فایلهای قربانی استفاده میکند و سپس یک کلید دسترسی ایجاد کرده تا دسترسی قربانی به درگاه Dark Web جهت مذاکره و باجخواهی فراهم شود.

به نظر میرسد از آنجایی که BlackByte از رمزگذاری متقارن AES استفاده نموده، برای رمزگذاری و رمزگشایی فایلها کلید مشابهی بکار گرفته شده است.

از طرفی محققان تراستویو به این نکته پی بردند که BlackByte، کلید رمزگذاری AES را که دانلود کرده بود، نیز رمزگذاری کرده و به اطلاعیه باجگیری اضافه میکند لذا این گروه باجافزاری از فایل forest.png مشابه برای چندین قربانی استفاده به صوت تکراری میکند.

از آنجایی که از کلید رمزگذاری “Raw” مجدداً استفاده میشود، محققان تراستویو توانستند از آن برای ساخت کلید رمزگشایی که فایلهای قربانیان را به صورت رایگان بازیابی میکند، استفاده کنند.

با این حال، همواره یکی از معایب انتشار کلیدهای رمزگشاهای رایگان، این است که به گروههای باجافزاری اشکالات (Bug) موجود در برنامههای آنها را هشدار میدهد و آنها به سرعت اقدام به برطرف نمودن آن میکنند.

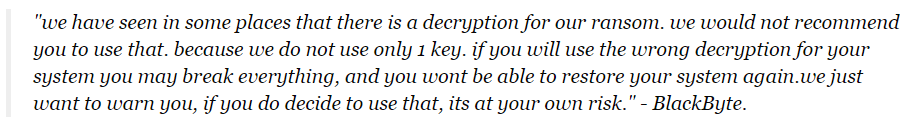

پس از انتشار کلید رمزگشا و گزارش منتشر شده توسط تراستویو، گروه باجافزاری BlackByte هشدار دادند که آنها از بیش از یک کلید استفاده کردهاند و بکارگیری کلید رمزگشای رایگان مذکور و رمزگشایی با کلید اشتباه منجر به از بین رفتن همیشگی فایلهای قربانیان میشود.

قربانیان این باجافزار در صورتی که تمایل دارند از کلید رمزگشایی که توسط تراستویو ارائه شده، استفاده کنند، باید Source Code آن را از Github به آدرس زیر دانلود کرده و خود آن را کامپایل نمایند.

https://github.com/SpiderLabs/BlackByteDecryptor

بعد از انتشار کلید رمزگشای رایگان، این احتمال وجود دارد که BlackByte کلیدهای رمزگذاری را که تراستویو از فایل “forest.png” برای استخراج کلید رمزگشا دانلود کرده، تغییر دهد. به همین دلیل اکیداً توصیه میشود قبل از رمزگشایی فایلها از آنها نسخه پشتیبان تهیه شود.

علاوه بر این، اگر فایل “forest.png” روی یک سیستم رمزگذاری شده موجود است، باید از آن فایل به جای فایلی که همراه با رمزگشای تراستویو ارائه شده، استفاده شود.

با این که باجافزار BlackByte همانند سایر گروهای باجافزاری چندان فعال نیست، آنها حملات بسیاری را با موفقیت در سراسر جهان انجام دادهاند و نباید آنها را دست کم گرفت.