سامانهای برای بررسی هک شدن ایمیل توسط مهاجمان Emotet

شرکت ایتالیایی تیجی سافت (TG Soft) سامانهای را راهاندازی کرده که امکان بررسی مورد سوءاستفاده قرار گرفتن ایمیل یا دامنه را در کارزارهای هرزنامهای Emotet فراهم میکند.

به گزارش شرکت مهندسی شبکه گستر، روش اصلی انتشار بدافزار Emotet ایمیلهای هرزنامهای با پیوست فایل Word یا Excel مخرب است. در صورت باز شدن فایل پیوست و اجرای ماکروی مخرب تزریق شده در آن، Emotet بر روی دستگاه نصب میشود.

Emotet با استخراج اطلاعات ایمیل قربانی آن را به سرورهای فرماندهی (C2) مهاجمان ارسال میکند. مهاجمان نیز در کارزارهای آتی این بدافزار از ایمیل سرقت شده برای معتبر جلوه دادن هرزنامههای ارسالی بهره میگیرند.

از مخربترین قابلیتهای Emotet توانایی آن در دریافت و اجرای بدافزارهای دیگر نظیر TrickBot و QakBot است. ضمن این که Emotet در انتشار باجافزارهای Ryuk،وConto و ProLock نقش داشته است.

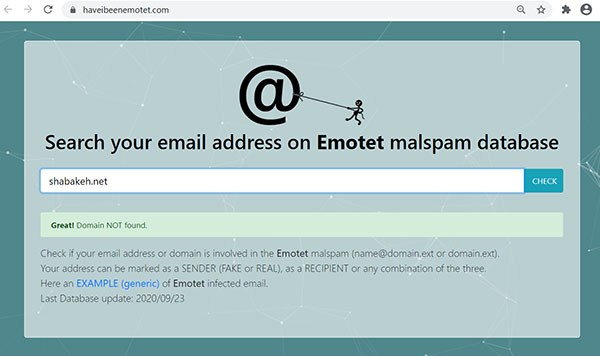

اکنون شرکت تیجی سافت با راهاندازی سامانهای با عنوان Have I Been Emotet به نشانی www.haveibeenemotet.com کاربران و راهبران شبکه را قادر میکند که با وارد کردن دامنه (Domain) یا نشانی ایمیل، مورد بهرهجویی قرار گرفتن آنها در کارزارهای هرزنامهای Emotet در فاصله 11 مرداد تا 2 مهر سال جاری را مورد بررسی قرار دهند. طی این دوره تیجی سافت 2.1 میلیون نشانی ایمیل را از 700 هزار ایمیل ارسالی استخراج کرده است.

نتایج جستجو در سامانه مذکور به سه دسته زیر تقسیم میشوند:

- REAL SENDER – که به معنای آن است که نشانی ایمیل، هک شده و از آن در انتشار هرزنامههای Emotet سوءاستفاده شده است.

- FAKE SENDER – که بدان معنا است که از نشانی ایمیل بررسی شده بهصورت جعلی در هرزنامههای ارسالی Emotet بهرهجویی شده است.

- RECIPIENT – که نشاندهنده هدف قرار گرفتن نشانی ایمیل در کارزارهای هرزنامهای Emotet است.

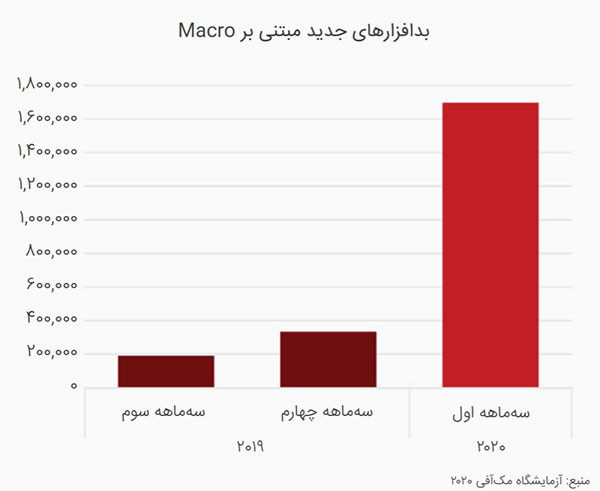

از جمله مؤثرترین راهکارها در مقابله با تهدیدات هرزنامهای مبتنی بر ماکروی مخرب پیکربندی صحیح قابلیت ماکرو (Macro) در مجموعه نرمافزاری Office مطابق با این راهنما است. بر طبق آخرین گزارش فصلی شرکت مکآفی تعداد نمونههای جدید از بدافزارهای مبتنی بر ماکرو در سهماهه اول سال 2020 در مقایسه با سهماهه چهارم 2019، حدود 412 درصد افزایش داشته است.