DeathRansom، واقعاً باجافزار شد!

برخی منابع از انتشار گسترده باجافزار جدیدی با نام DeathRansom خبر دادهاند.

نخستین نسخه از DeathRansom، با چسباندن پسوند wctc به فایلها و ایجاد فایل موسوم به اطلاعیه باجگیری (Ransom Note) اینطور وانمود میکرد که دستگاه به باجافزار آلوده شده و برای رمزگشایی، کاربر باید اقدام به پرداخت مبلغ اخاذی شده کند. اما خیلی زود مشحص شد که DeathRansom تنها تظاهر به باجافزار بودن میکند و فاقد هر گونه توانایی و قابلیت رمزگذاری است. لذا با تغییر پسوند، بسادگی فایلها به حالت اولیه بازگردانده میشدند.

اما اکنون یک هفته است که عملکرد DeathRansom کاملاً دگرگون شده است.

در نسخهای که در حال حاضر در حال انتشار است فایلهای قربانی بهمعنای واقعی رمزگذاری میشوند.

شمار قربانیان آن نیز بهطور چشمگیری در حال افزایش است.

به گزارش شرکت مهندسی شبکه گستر، نسخه جدید DeathRansom همانند بسیاری از باجافزارهای دیگر اطلاعات موسوم به Shadow Volume Copy را حذف میکند. در ادامه اقدام به رمزگذاری فایلهای کاربر میکند. با این توضیح که فایلهایی که نام، پسوند و یا مسیرشان شامل هر کدام از موارد زیر است از رمزگذاری شدن مستثنی میشوند:

- programdata

- $recycle.bin

- program files

- windows

- all users

- appdata

- read_me.txt

- autoexec.bat

- desktop.ini

- autorun.inf

- ntuser.dat

- iconcache.db

- bootsect.bak

- boot.ini

- ntuser.dat.log

- thumbs.db

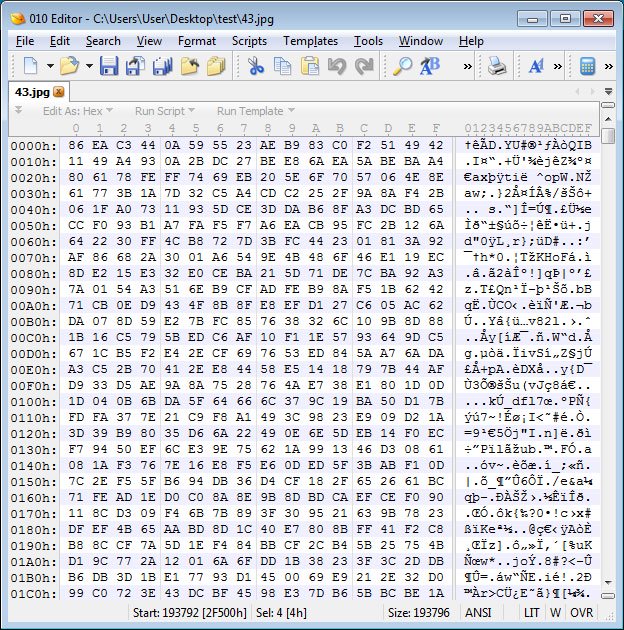

بر خلاف نسخههای قبلی، در این نسخه هیچ پسوندی به فایل رمزگذاری شده الصاق نشده و تنها راه فهمیدن این که فایل مورد دستدرازی باجافزار قرار گرفته وجود برچسب ABEFCDAB در انتهای فایل رمز شده است.

![]()

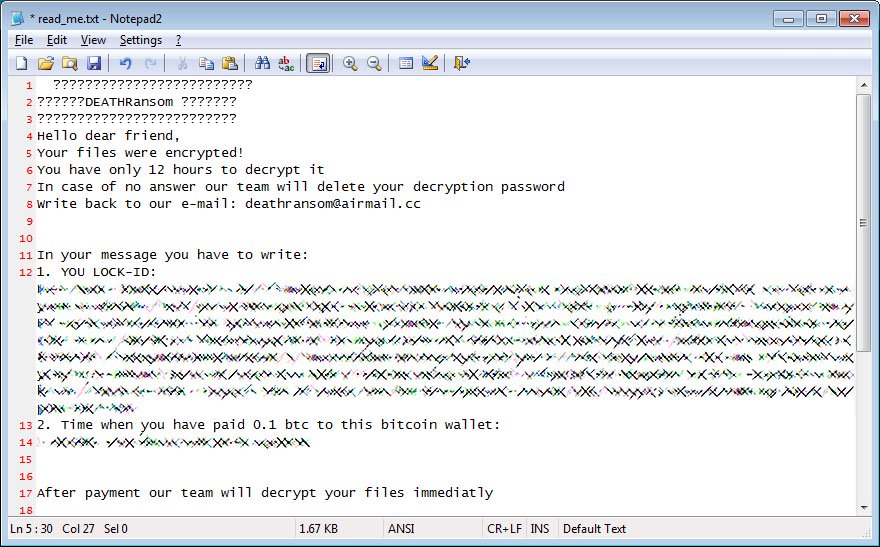

در پوشهای که حداقل یک فایل آن رمزگذاری شده فایلی با عنوان read_me.txt کپی میشود. در این فایل ضمن اشاره به شناسه اختصاصی دستگاه آلوده شده با برچسب LOCK-ID توضیحاتی در مورد نحوه برقراری ارتباط با مهاجم یا مهاجمان درج شده است.

نکته جالب اینکه برخی منابع اعلام کردهاند که تعدادی از قربانیان DeathRansom به باجافزار STOP نیز آلوده شدهاند.

STOP از جمله باجافزارهایی است که کاربران و سازمانهای ایران همواره در فهرست اهداف آن قرار داشتهاند. گرچه این منابع موفق به کشف روش انتشار DeathRansom نشدهاند اما ارتباط آن با STOP، احتمال یکسان بودن روش انتشار هر دو باجافزار را تقویت میکند. اصلیترین روش گردانندگان STOP برای انتشار این باجافزار، تزریق کد مخرب به برخی برنامههای موسوم به Crack،وKey Generator و Activator و بهاشتراکگذاری آنها در سطح اینترنت است تا از این طریق دستگاه کاربرانی را که اقدام به دریافت و اجرای این برنامهها میکنند به باجافزار آلوده کنند. متأسفانه این شیوه، اصلیترین دلیل انتشار موفق STOP در سطح کشور است. به خصوص آنکه در زمان اجرای چنین برنامههایی بسیاری از کاربران اقدام به غیرفعال کردن موقت ضدویروس خود کرده و همین مدت کم، برای اجرا شدن باجافزار و شروع فرایند رمزگذاری کافی خواهد بود.

همچون همیشه تأکید میگردد که مؤثرترین راهکار در مقابله با باجافزارها، پیشگیری از آلوده شدن به آنهاست. بنابراین بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها توصیه میشود.

توضیح اینکه باجافزار DeathRansom با نامهای زیر قابل شناسایی و پاکسازی است:

Bitdefender:

Trojan.GenericKDZ.59981

McAfee:

GenericRXJD-VP!C50AB1DF254C

Sophos:

Mal/Generic-S