انتشار Satan با بهرهجویی از ده آسیبپذیری امنیتی

شرکت اناسفوکوس از کشف نسخه جدیدی از باجافزار مخرب Satan خبر داده که با سوءاستفاده از حداقل ده ضعف امنیتی، دستگاههای با هر یک از سیستمهای عامل Windows و Linux را هدف قرار میدهد.

نخستین نسخه از باجافزار Satan حدود دو سال پیش شناسایی شد.

از جمله ویژگیهای این باجافزار عملکرد کرمگونه آن در تکثیر خود در سطح شبکه و اینترنت، بدون نیاز به دخالت کاربر است.

به گزارش شرکت مهندسی شبکه گستر به نقل از اناسفوکوس، نسخه جدید مجهز به بهرهجوهایی است که امکان سوءاستفاده از آسیبپذیریهای زیر را فراهم میکنند.

| سرویس تاثیرپذیر | شناسه آسیبپذیری / اصلاحیه امنیتی |

| JBoss | CVE-2013-4810,CVE-2017-12149 |

| JBoss | CVE-2010-0738 |

| Tomcat | CVE-2017-12615 |

| WebLogic | CVE-2018-2894 |

| WebLogic WLS | CVE-2017-10271 |

| Windows SMB | MS17-010 |

| Spring Data Commons | CVE-2018-1273 |

| Apache Struts 2 | S2-045 |

| Apache Struts 2 | S2-057 |

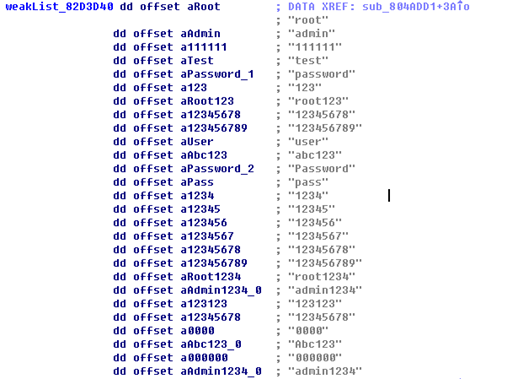

همچنین نسخه جدید تلاش میکند تا از طریق رمزهای عبور نمایش داده شده در تصویر زیر به کنسول Tomcat Web Admin متصل شود.

این باج افزار پس از پایان فرایند رمزگذاری فایلها، اقدام به پویش شبکه بهمنظور شناسایی درگاههای باز خاص کرده و در ادامه کد مخرب را با بکارگیری بهرهجوهای مذکور به آنها ارسال و بهصورت از راه دور اجرا میکند.

بهنظر میرسد که نویسندگان Satan بجای تمرکز صرف بر روی آسیبپذیریهای سیستمهای عامل اکنون به بهرهجوهایی روی آوردهاند که سرویسهایی که عمدتا بر روی سرورها مورد استفاده قرار میگیرند را نیز هدف قرار میدهند. سرویسهایی که در بسیاری مواقع نصب بهموقع اصلاحیههای امنیتی آنها مورد توجه راهبران شبکه قرار نمیگیرد.

مشروح گزارش اناسفوکوس در اینجا قابل دریافت است.

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها توصیه میشود.