انتشار باجافزار مخرب GandCrab از طریق بسته بهرهجوی Fallout

شرکت امنیتی فایرآی در گزارشی از انتشار باجافزار معروف GandCrab از طریق بسته بهرهجوی جدید Fallout خبر داده است.

به گزارش شرکت مهندسی شبکه گستر، Fallout نخستین بار حدود دو هفته قبل توسط یک محقق امنیتی شناسایی شد. این بسته بهرهجو، از آسیبپذیری CVE-2018-8174 در بخش مدیریتکننده کدهای VBScript و از آسیبپذیری CVE-2018-4878 در محصول Adobe Flash Player سواستفاده کرده و کد مخرب مورد نظر مهاجمان را بر روی دستگاه قربانی بهصورت از راه دور نصب و اجرا میکند.

مهاجمان معمولا بستههای بهرهجو را در سایتهای با محتوای جذاب یا سایتهای معتبر هک شده تزریق میکنند تا از این طریق در زمان مراجعه کاربر به سایت از آسیبپذیریهای موجود در سیستم عامل و نرمافزارهای نصب شده بر روی دستگاه سواستفاده شود.

Fallout در ابتدا تلاش میکند تا از آسیبپذیری VBScript بهرهجویی کند. در صورت آسیبپذیر نبودن آن (به دلیل نصب بودن اصلاحیه مربوطه) و یا غیرفعال بودن VBScript به سراغ بهرهجوی دوم به منظور سواستفاده از نرمافزار Flash Player میرود.

در صورت موفقیتآمیز بودن فرآیند بهرهجویی، یک اسب تروا بر روی دستگاه نصب میشود. یکی از وظایف این اسب تروا بررسی وجود هر یک از پروسههای زیر است:

vmwareuser.exe

vmwareservice.exe

vboxservice.exe

vboxtray.exe

Sandboxiedcomlaunch.exe

procmon.exe

regmon.exe

filemon.exe

wireshark.exe

netmon.exe

vmtoolsd.exe

از آنجا که پروسههای مذکور معمولا توسط تحلیلگران بدافزار مورد استفاده قرار میگیرند، در صورت مشاهده هر یک از آنها، اسب تروا وارد یک Loop بیپایان شده و عملا هیچ اقدام مخربی را از خود بروز نمیدهد. در غیر این صورت یک فایل DLL دریافت شده و باجافزار GandCrab بر روی دستگاه نصب میشود.

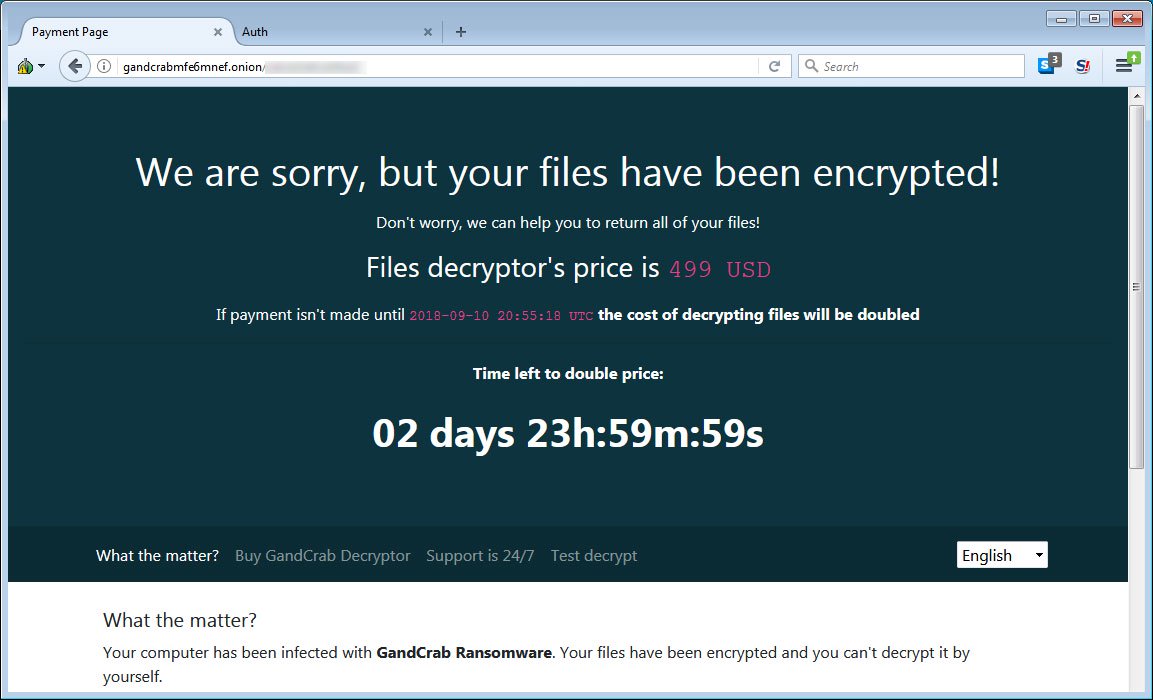

در نسخه استفاده شده در این کارزار، پسوند KRAB به فایلهای رمزگذاری شده الصاق شده و در ازای آن چه که نویسندگان GandCrab فراهم نمودن ابزار رمزگشایی فایلها میخوانند مبلغ 499 دلار از قربانی اخاذی میشود.

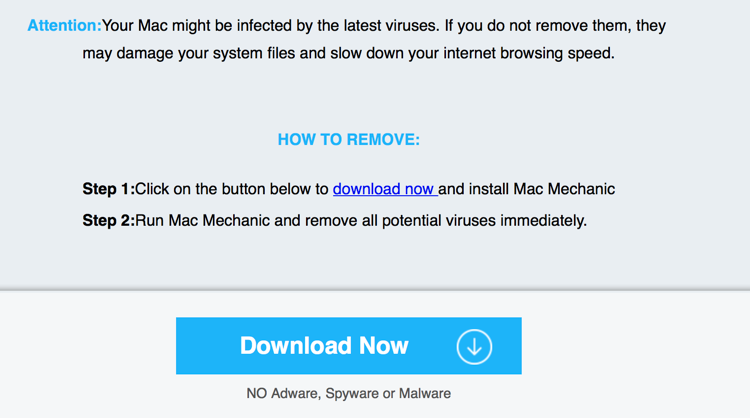

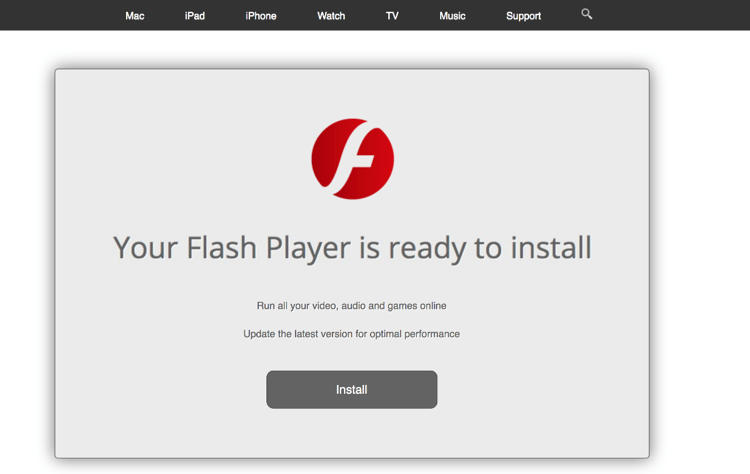

با توجه به این که بسته بهرهجوی Fallout صرفا بر روی دستگاههای با سیستم عامل Windows قابل اجراست، مهاجمان کارزار اخیر آن دسته از مراجعهکنندگان به سایت حاوی بهرهجو را که سیستم عامل آنها MacOS است به صفحهای دیگر هدایت کرده و در آن کاربر تشویق به دریافت فایلی در ظاهر یک نرمافزار ضدویروس و یا نرمافزار Flash Player میگردد. با دریافت و نصب هر یک از فایلهای جعلی مذکور، دستگاه به GandCrab آلوده میشود.

توضیح این که نمونههای اشاره شده در گزارش فایرآی با نامهای زیر قابل شناسایی هستند:

Bitdefender:

– Trojan.AgentWDCR.NXA

– Generic.Ransom.GandCrab4.21143E99

McAfee:

– Generic.dyf

– Ran-GandCrabv4!8DBAF2FDA5D1

Sophos:

– Mal/Generic-L

– Mal/Generic-S

مشروح گزارش فایرآی در لینک زیر قابل دریافت و مطالعه است:

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، با استفاده از این راهنما نسبت به پیکربندی صحیح آن اقدام کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، تنظیمات امنیتی ماکرو را بنحو مناسب پیکربندی کنید. برای این منظور میتوانید از این راهنما استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- با مطالعه این راهنما سازمان را در برابر باج افزارهای مبتنی بر پودمان RDP ایمن نگاه دارید.

- از ابزارهای موسوم به بررسی کننده سایت استفاده شود.

- دسترسی به پوشههای اشتراکی در حداقل سطح ممکن قرار داده شود.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.