امکان بازگرداندن فایلهای رمز شده توسط باجافزار جدید GIBON

باجافزار جدیدی از طریق هرزنامههای با پیوست فایلهای Office حاوی ماکروی مخرب، دستگاه کاربران را هدف قرار داده است.

نامگذاری بدافزارهای کشف شده همیشه کار آسانی نیست. یکی از روشهای مرسوم در میان شرکتهای ضدویروس، انتخاب کلمهای است که بدافزار خود از آن استفاده کرده است.

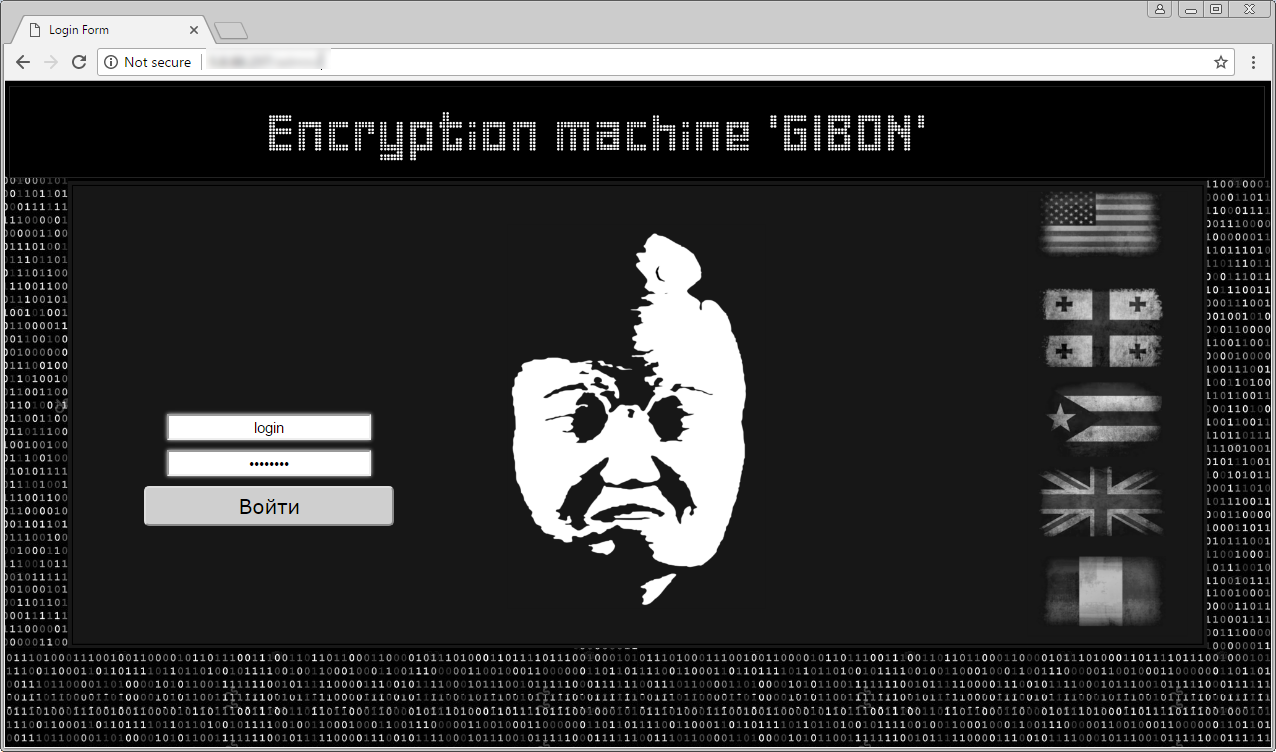

در نامگذاری این باجافزار جدید نیز از همین قاعده پیروی شده و با توجه به استفاده از کلمه GIBON توسط نویسنده یا نویسندگان آن، همین کلمه به عنوان نام باجافزار انتخاب شده است.

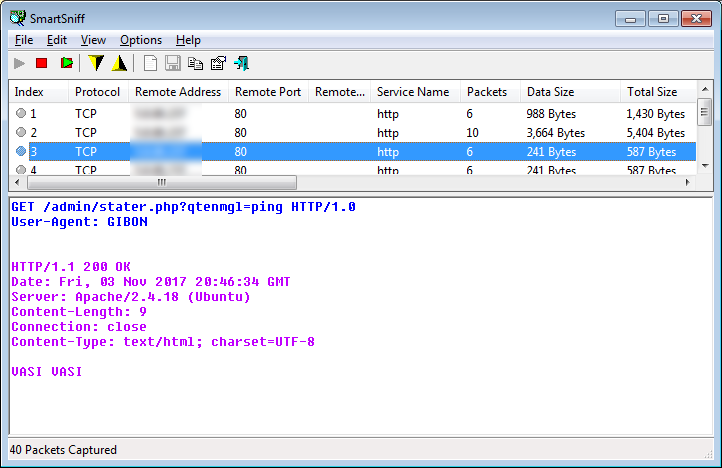

این باجافزار در دو جا از GIBON استفاده کرده است. اول استفاده از آن در زمان برقراری ارتباط با سرور فرماندهی (C2) است.

و دوم در پورتال این باجافزار است که همانطور که در شکل زیر نمایش داده شده در آن از عبارت Encryption machine ‘GIBON’ استفاده شده است.

توضیح اینکه، تصویر استفاده شده در این پورتال، لوگویی متعلق به شرکت تلویزیونی روسی VID است.

به گزارش شرکت مهندسی شبکه گستر، با اجرای GIBON، باجافزار با سرور فرماندهی خود ارتباط برقرار کرده و اطلاعاتی همچون تاریخ و ساعت و نسخه سیستم عامل دستگاه آلوده شده را به همراه کلمه register به آن ارسال میکند. گردانندگان GIBON از این اطلاعات به عنوان شناسه دستگاه آلوده شده استفاده خواهند کرد.

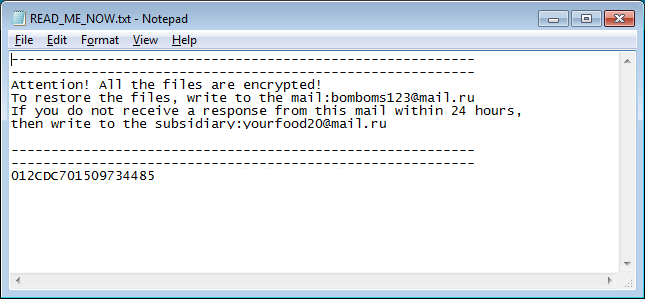

سرور فرماندهی نیز رشتهای را به قربانی باز میگرداند که از آن در اطلاعیه باجگیری استفاده میشود.

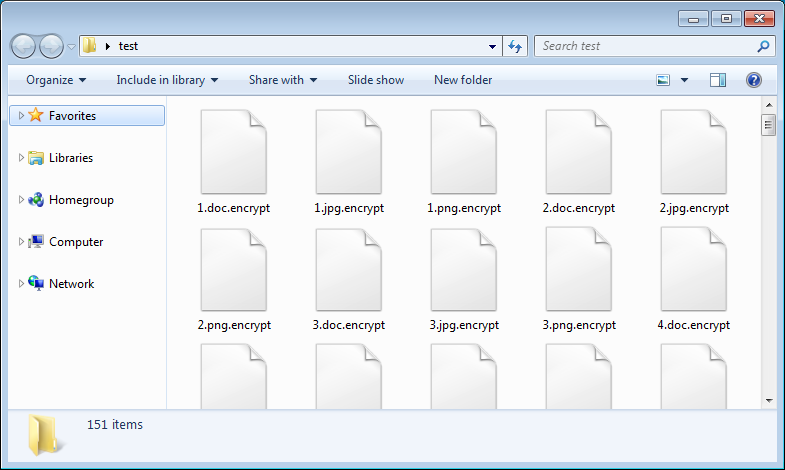

در ادامه باج افزار اقدام به ایجاد یک کلید کرده و پس از ارسال آن به سرور فرماندهی تمامی فایلهای دستگاه – به استثنای فایلهای پوشه Windows – را رمزگذاری میکند. این باجافزار به فایلهای رمزگذاری شده پسوند encrypt. را الصاق میکند.

در حین رمزگذاری، GIBON بصورت دورهای، با اجرای فرمان PING، سرور فرماندهی را از در جریان بودن فرآیند رمزنگاری مطلع میکند.

همچنین در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده، فایل اطلاعیه باجگیری با عنوان READ_ME_NOW.txt کپی میشود. در این فایل از کاربر خواسته میشود که جهت دریافت دستورالعمل پرداخت باج به نشانیهایbomboms123@mail.ru و yourfood20@mail.ru ایمیل بزند.

با پایان رمزگذاری فایلها، رشتهای حاوی کلمه “finish”، نسخه Windows و حجم فایلهای رمزگذاری شده به سرور فرماندهی ارسال میگردد.

خبر خوش اینکه به دلیل وجود اشکالات برنامهنویسی در GIBON، امکان رمزگذاری فایلها با استفاده از این ابزار امکانپذیر است.

اما انتظار میرود نویسنده یا نویسندگان این باجافزار در نسخه بعدی آن، این اشکالات را مرتفع کنند. پس همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید. ضدویروسهای McAfee و Bitdefender نمونه گزارش شده را بترتیب با نام Artemis!5BAED5607749 و Gen:Variant.Symmi.79360 شناسایی میکنند.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، گزینه Update Automatic links at open را در این مجموعه نرمافزاری غیرفعال کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.

2 پاسخ

متن با عنوان هیچ سنخیتی نداشت

بالاخره نگفتید چجوری میشه اطلاعات رمزشده رو بازیابی کرد؟

یک جا خوندم که باید ویندوز رو به xp انتقال داد و بکاپ از درایوها گرفت سپس درایو رو فرمت کنیم و بعد ریستور…

آیا این روش برای فایل های رمز شده توسط ویروس جواب میده؟

ابزار اشاره شده در متن امکان برگرداندن فایل های رمز شده توسط برخی نسخ این باج افزار را فراهم می کند.

همچنین در صورتی که فایل “به درستی” رمزگذاری شده باشد، تنها با در اختیار داشتن کلید امکان رمزگشایی آن فراهم می شود و سیستم عامل نقشی در این فرایند نخواهد داشت.