بدافزار Gozi، قدرتمندتر از همیشه

به گزارش شرکت مهندسی شبکه گستر، محققان شرکت IBM گونه جدیدی از بدافزار معروف بانکی Gozi را کشف کرده اند که آخرین مرورگر مایکروسافت، Edge، را نیز هدف قرار می دهد.

ویروس نویسان Gozi سالهاست که از طریق این بدافزار اقدام به سرقت اطلاعات حساب های بانکی آنلاین کاربران می کنند. اکنون ویروس نویسان این بدافزار با یافتن راهی جدید Gozi را بنحوی تکامل داده اند که فعالیت های کاربر در مرورگر Edge را رصد و کدهای مورد نظر گردانندگان خود را در صفحات فراخوانی شده در مرورگر تزریق می کند.

با توجه به امکان فراهم شده ارتقای رایگان به سیستم عامل Windows 10 برای بخش قابل توجهی از کاربران و استقبال نسبتاً گسترده از این سیستم عامل، طبیعی است که ویروس نویسان نیز بسرعت در حال به روز رسانی بدافزارهای خود برای پوشش Windows 10 و مرورگر Edge که بهمراه آن ارائه شده باشند.

Gozi جدیدترین بدافزاری است که توانسته کنترل مرورگر Edge را در دست بگیرد اما اولین بدافزار با چنین قابلیتی نیست.

بدافزار Tinba v3 نیز قادر به تزریق کد به پروسه مرورگر Edge است اما بر خلاف Gozi، توانایی تزریق کد به صفحات وب نمایش داده شده در این مرورگر را ندارد. بدافزار Ramnit هر دو قابلیت را در خود دارد. نمونه بارز دیگر Dyre است که تا قبل از انهدام شبکه اش، بطور پیوسته برای آلوده نمودن دستگاه های تحت Windows 10، ارتقاء داده می شده است.

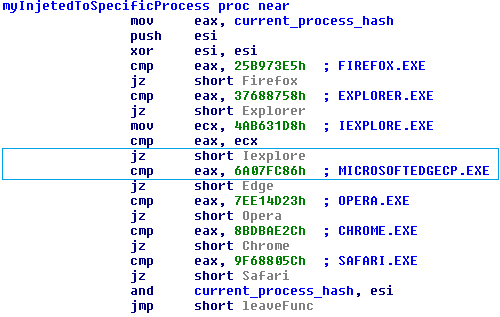

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت IBM، نویسندگان Gozi روش جدیدی برای استفاده از همان مکانیزم استفاده شده در سیستم های عامل پیش از Windows 10 برای تزریق کد به مرورگر Edge یافته اند. کد پشت صحنه این قابلیت جدید اکنون می تواند به پروسه مرورگر یعنی MicrosoftEdgeCP.exe تزریق شود.

بطور کلی در ماشین های آلوده شده به Gozi هر پروسه اجرا شده توسط explorer.exe یا یکی از پروسه های فرزند آن بنحوی در خرابکاری های Gozi از جمله ثبت کلیدهای زده شده توسط کاربر نقش دارند. همچنین Gozi به پروسه های فرزند زیر توجه ویژه ای داشته و کدهای بیشتری برای امکانات مخرب بیشتر را شامل آنها می کند.

در نسخه های پیشین Windows، پروسه explorer.exe والد پروسه مرورگر است و بنابراین Gozi کد مخرب خود را به آن تزریق کرده و از طریق توابع CreateProcess مرورگر را تحت کنترل می گیرد. اما در Windows 10 این بدافزار قادر به استفاده از این ترفند نیست چرا که بر خلاف مرورگرهای دیگر، explorer.exe پروسه والد مرورگر Edge نیست.

نویسندگان Gozi در نسخه جدید بجای explorer.exe از RuntimeBroker.exe که پروسه والد Edge است بهره گرفنه اند.

با آلوده شدن RuntimeBroker.exe به هر پروسه ایجاد شده توسط آن از جمله Edge کد آلوده تزریق می شود.

Gozi یکی از قدیمی ترین بدافزارهای بانکی است که نخستین بار در سال 2007 شناسایی شد. در اواخر سال 2010 نسخه اول این بدافزار اشتباهاً توسط یکی از نویسندگان در زمانی که تیم برنامه نویس در حال ارتقای بدافزار بود به بیرون درز کرد. کد فاش شده در بدافزارهای دیگری از جمله Vawtrak و Neverquest استفاده شد.

نسخه بعدی Gozi از مکانیزم های تزریق وبی برای حمله به بانک های اروپایی و آمریکایی استفاده می کرد.

در سال 2013، برنامه نویسان Gozi یک Rootkit را بمنظور ماندگاری بیشتر بر روی دستگاه قربانی از طریق Master Boot Record به بدافزار افزودند. در همان سال پلیس FBI به تعدادی از افراد دخیل در گسترش این بدافزار دست یافت. یکی از این افراد در سال 2015 دستگیر و در دادگاه مقصر شناخته شد.

نسخه جدید بدافزار Gozi توسط ضدویروس های McAfee و Bitdefender به ترتیب با نام های RDN/Generic.bfr و Trojan.GenericKD.3037148 شناسایی می شود.