نفوذ به سیستمهای تحت Linux با تصاویر پاندا

شرکت امنیتی آکوا (Aqua) جزییات بدافزار جدیدی با عنوان Koske را منتشر کرده که با بهرهگیری از تصاویری به ظاهر بیخطر از خرس پاندا با فرمت JPEG، بدافزار را بهطور مستقیم در حافظه سیستم بارگذاری میکند. محققان معتقدند که توسعهدهندگان این بدافزار از مدلهای زبان بزرگ (LLMs) بهره گرفتهاند.

بدافزار Koske، یک تهدید پیشرفته تحت Linux است که با هدف استخراج رمزارز (Cryptomining) طراحی شده است. آنچه این کارزار را خاص کرده، انتقال کد مخرب بدافزار از طریق فایلهای تصویری پاندا است که در واقع فایلهایی از نوع به اصطلاح Polyglot هستند.

در حوزه امنیت سایبری و مهندسی فایل، واژه Polyglot به فایلهایی اطلاق میشود که همزمان با بیش از یک فرمت یا زبان قابل تفسیر و اجرا هستند. به عبارت ساده، فایل Polyglot، فایلی است که توسط دو یا چند برنامه متفاوت، بهعنوان نوع معتبر شناخته شده و قابل پردازش باشد.

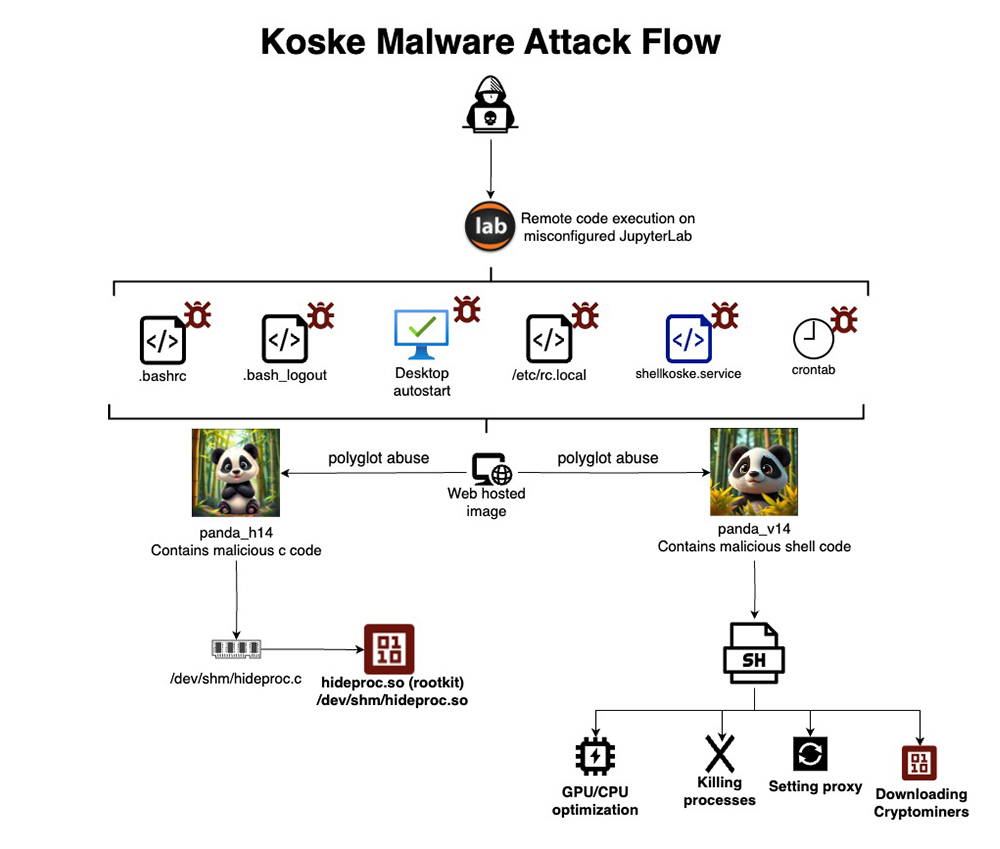

مراحل حمله و نحوه نفوذ Koske بهشرح زیر است:

1- نفوذ اولیه: مهاجمان از بسترهای JupyterLab دارای پیکربندی نادرست و در معرض اینترنت سوءاستفاده کرده و توانایی اجرای فرمانها را بهصورت از راه دور (RCE) پیدا میکنند.

2- دانلود تصاویر: از هاستهای معتبر، دو فایل JPEG که تصاویری از پاندا و به ظاهر بیخطر (اما Polyglot) هستند دانلود میشوند.

3- تحویل کدمخرب (Payload): بخش اول فایل تصویر نمایش و خواندن تصویر را ممکن میسازد، اما بخش دوم شامل کدی به زبان C (برای ساخت Rootkit در حافظه) و اسکریپت Shell است که هر دو مستقل از یکدیگر اجرا میشوند.

از جمله جزییات فنی در خصوص رفتار این بدافزار، میتوان به اجرای دو Payload موازی، بهصورت زیر اشاره کرد:

- Payload اول: کد C که در حافظه کامپایل و بهصورت .so تزریق میشود. این Rootkit عملکرد readdir() را رونویسی میکند تا پروسهها، فایلها و پوشههای مرتبط آشکار نشوند. پردازش آیدیها و پردازشها با نامهایی چون koske و hideproc مخفی میشوند.

- Payload دوم: اسکریپت Shell که بدون نوشتن روی دیسک و تنها از طریق حافظه عمل میکند. با استفاده از کرون جاب (۳۰ دقیقهای) و سرویس systemd اختصاصی، بدافزار بر روی سیستم ماندگار میشود؛ اطلاعات مهم مثل DNS نیز تغییر داده و با chattr +i قفل میشوند.

همچنین، فایلها و DNS سیستم به Cloudflare و Google تغییر و قفل میشوند، فایروال iptables تنظیم مجدد میگردد و متغیرهای Proxy پاک میشوند.

بدافزار Koske برای استخراج، متناسب با سختافزار میزبان (CPU یا GPU)، از بین 18 رمزارز مختلف، یکی را انتخاب میکند.

Koske، نمونهای از بدافزارهایی است که با کمک هوش مصنوعی طراحی شدهاند؛ ماژولار، تطبیقی، بدون نشانه آشکار و ساختهشده برای ماندگاری طولانیمدت.

مشروح گزارش آکوا در لینک زیر قابل دریافت و مطالعه است:

https://www.aquasec.com/blog/ai-generated-malware-in-panda-image-hides-persistent-linux-threat