بدافزار Lumma؛ تهدیدی پیچیده با چهرهای پنهان

در مقالهای تخصصی که شرکت ترلیکس (Trellix) آن را منتشر کرده به تحلیل دقیق آخرین نسخه بدافزار Lumma InfoStealer پرداخته شده است. بدافزاری که بهعنوان یکی از تهدیدات فعال و پیچیده فضای سایبری شناخته میشود و تمرکز اصلی آن سرقت دادههای حساس کاربران و سازمانهاست.

Lumma که نخستین بار در سال ۲۰۲۲ شناسایی شد، در قالب مدل “بدافزار بهعنوان سرویس” (MaaS) در دارکوب فروخته میشود.

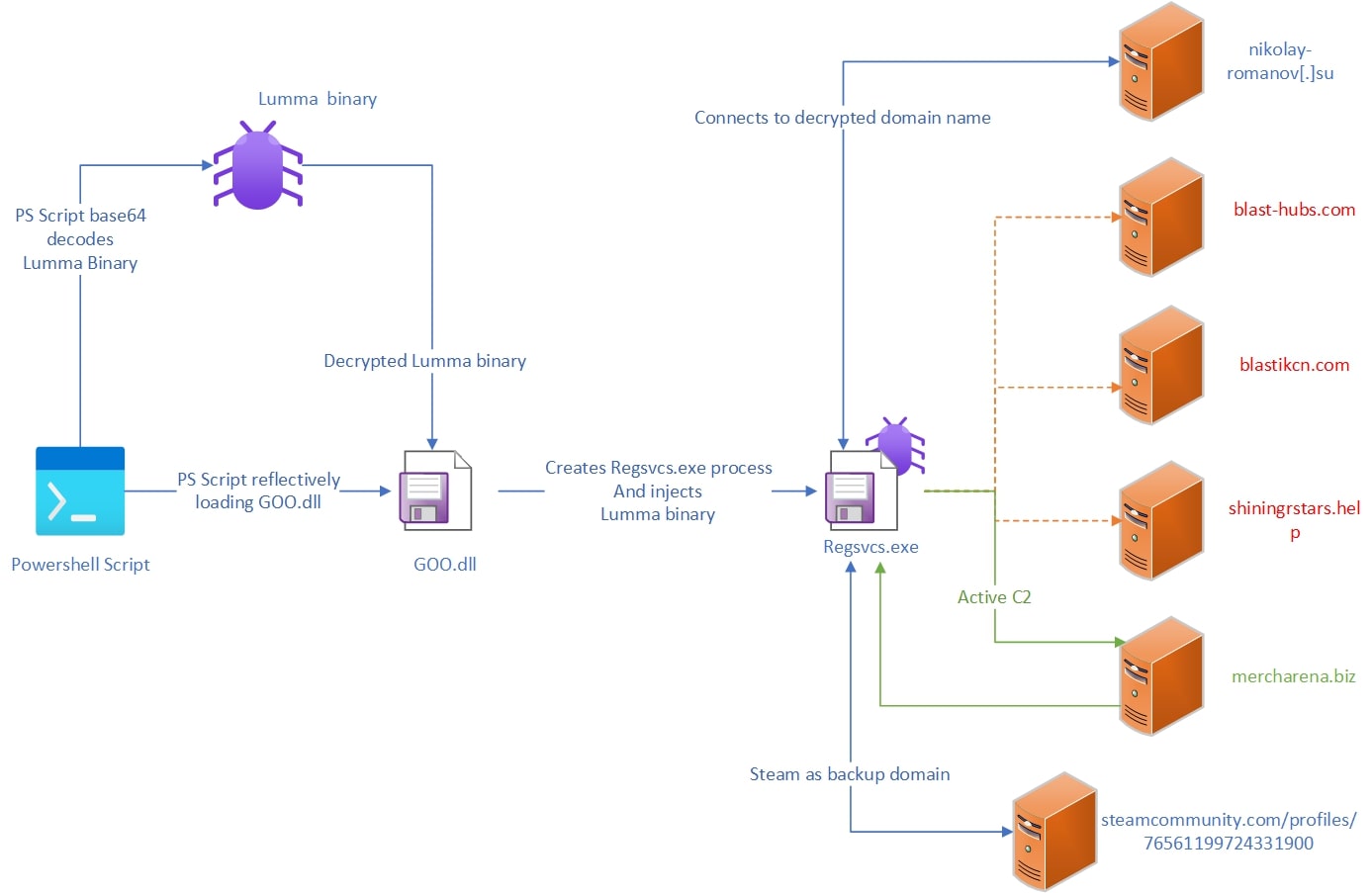

نسخه جدید آن از طریق اسکریپتهای PowerShell مبهمسازیشده توزیع میگردد. این اسکریپتها شامل دو فایل رمزگذاریشده با Base64 هستند:

- یک یک فایل به اصطلاح Loader با فرمت DLL بهنام GOO.dll که با فناوری .NET نوشته شده و نقش بارگذاری اولیه را ایفا میکند.

- Payload اصلی بدافزار که در پروسه سیستمی RegSvcs.exe تزریق میشود و عملیات اصلی را آغاز میکند.

نسخه جدید Lumma با بهرهگیری از روشهای پیچیده ضدتحلیل و مخفیسازی، تلاش میکند از شناسایی و تحلیل توسط محققان امنیتی جلوگیری کند. مهمترین تکنیکهای استفادهشده عبارتاند از:

- مبهمسازی جریان کد (Control Flow Obfuscation) جهت دشوار ساختن تحلیل استاتیک

- حل هشهای API یا همان API Hash Resolving برای پنهانسازی فراخوانی توابع سیستمعامل و دور زدن ابزارهای تحلیل؛ در حوزه امنیت سایبری و تحلیل بدافزار، API Hash Resolving به تکنیکی گفته میشود که بدافزار بهجای استفاده مستقیم از نام توابع، نسخه هششده این نامها را ذخیره کرده و در زمان اجرا، از روی هشها نام تابع یا نشانی آن را بازیابی میکند.

- استفاده از تکنیک Heaven’s Gate جهت اجرای کد ۶۴ بیتی در پروسههای 32 بیتی؛ Heaven’s Gate یک تکنیک پیشرفته در بدافزارنویسی و دور زدن ابزارهای امنیتی است که به بدافزار اجازه میدهد کد ۶۴ بیتی را در یک پروسه 32 بیتی اجرا کند. این روش عمدتاً برای پنهانسازی فعالیتهای مخرب از تحلیلگرها و آنتیویروسها بهکار میرود.

- غیرفعالسازی ETWTi یا همان Event Tracing for Windows – Threat Intelligence برای ممانعت از ردیابی در سطح سیستم

- شناسایی و دور زدن محیطهای مجازی و سندباکس برای جلوگیری از اجرا در محیطهای تحلیل خودکار

همچنین، Lumma از یک معماری انعطافپذیر برای ارتباط با سرورهای فرمان و کنترل (C2) استفاده میکند. این ارتباط بهمنظور ارسال دادههای سرقتشده و دریافت فرامین جدید طراحی شده است. هرچند در زمان تحلیل کارشناسان ترلیکس، سرورهای C2 غیرفعال بودند، اما شواهد نشاندهنده آمادگی بدافزار برای ایجاد ارتباط با این زیرساختها در محیط واقعی است.

تحقیقات ترلیکس نشان میدهد که Lumma بهطور مداوم در حال توسعه است. سازندگان این بدافزار با افزودن قابلیتهای ضدتحلیل و ارتقاء روشهای سرقت اطلاعات، آن را به یک ابزار بسیار خطرناک برای جاسوسی اطلاعاتی تبدیل کردهاند. این امر، شناسایی و مهار آن را برای راهکارهای امنیتی سنتی دشوارتر کرده است.

Lumma نمونهای از نسل جدید بدافزارهایی است که با بهرهگیری از تکنیکهای پیشرفته، نه تنها اطلاعات حیاتی کاربران را هدف قرار میدهند بلکه توانایی پنهانماندن از چشم راهکارهای امنیتی را نیز دارند.

مشروح گزارش ترلیکس در لینک زیر قابل دریافت و مطالعه است:

https://www.trellix.com/blogs/research/a-deep-dive-into-the-latest-version-of-lumma-infostealer