ماشینهای مبتنی بر Linux، هدف بدافزار پیچیده Auto-Color

شرکت پالو آلتو نتورکس (Palo Alto Networks)، جزییات بدافزاری پیچیده با نام Auto-Color را منتشر کرده که ماشینهای با سیستم عامل Linux را هدف قرار میدهد.

این بدافزار، بهطور خاص بهمنظور ایجاد دسترسی مخفی طراحی شده است و از تکنیکهای پیشرفته برای مخفی ماندن و اجرای فرامین از راه دور استفاده میکند.

بهنظر میرسد Auto-Color در حملات به سیستمهای مبتنی بر Linux در مراکزی در آمریکا و آسیا مورد استفاده قرار گرفته است.

ویژگیهای کلیدی بدافزار Auto-Color

Auto-Color، بهعنوان یک دربپشتی (Backdoor)، امکان دسترسی دائم و مخفی به سیستمهای آلوده را برای مهاجم فراهم میکند. ویژگیهای اصلی این بدافزار عبارتند از:

- اجرای مخفیانه: بدافزار، از تکنیکهای پنهانسازی (Obfuscation) پیشرفتهای برای جلوگیری از شناسایی استفاده میکند. یکی از این تکنیکها استفاده از نامهای آشنا و تداعیکننده فایلهای معتبر برای فایلهای اجرایی خود است.

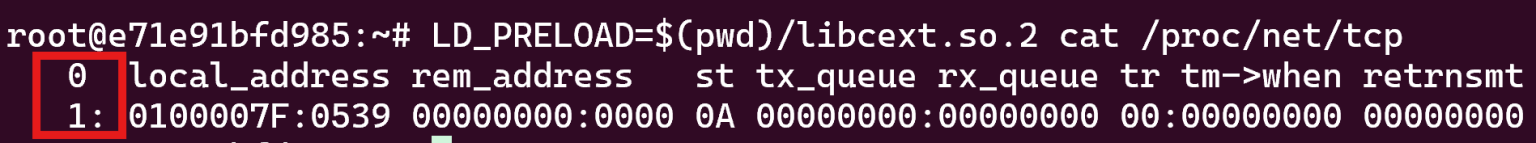

- تکنیکهای جلوگیری از شناسایی: Auto-Color با بهرهگیری از تکنیکهایی مانند پنهان کردن ارتباطات شبکهای از طریق دستدرازی به فایلهای سیستمی مانند /proc/net/tcp که نمونهای از آن، در زیر نمایش داده شده است تلاش میکند تا ترافیک شبکهای و ارتباطات با سرورهای فرماندهی (C2) از دید ابزارهای نظارتی و امنیتی مخفی بماند.

روشهای پنهانسازی

Auto-Color از کتابخانه مخربی با نام libcext.so.2 که بعدتر با نام auto-color در مسیر /var/log/cross/ کپی میشود بهمنظور پنهانسازی عملیات خود استفاده میکند. این کتابخانه میتواند تغییراتی در رفتار سیستم جهت پنهان ماندن از دید ابزارهای امنیتی اعمال کند. یکی از اقداماتی که این بدافزار انجام میدهد، مخفی کردن ترافیک شبکهای است تا ارتباطات با سرورهای C2 کاملاً غیرقابل شناسایی باشد.

ماندگاری بر روی سیستم

این بدافزار، با کنترل فایلهای سیستمی ویژهای مانند /etc/ld.preload تلاش میکند تا کتابخانههای مخرب خود را در سیستم بارگذاری کند. این فرآیند اجازه میدهد که بدافزار هر بار که سیستم راهاندازی میشود، بهطور خودکار، بارگذاری شده و در پسزمینه اجرا گردد.

الگوی ارتباطی با سرور فرماندهی

یکی از ویژگیهای جالب توجه Auto-Color، این است که ارتباطات با سرور C2 آن بهگونهای طراحی شدهاند که تشخیص مخرب بودن آنها به سختی انجام شود. بدافزار از پروتکلهایی استفاده میکند که احتمال شناسایی آن را کاهش میدهد و در عین حال قادر به ارسال دستورات بهصورت از راه دور به سیستم آلوده و دریافت دادههای جمعآوریشده است.

هدف نهایی

هدف اصلی Auto-Color بدست آوردن دسترسی به سیستمهای تحت Linux و جمعآوری اطلاعات حساس بر روی آنها است. این دسترسی به مهاجم این امکان را میدهد که کنترل کامل سیستمهای آلوده را بهدست گیرد و از آنها برای اهداف مختلف مانند حمله به ماشینها/شبکههای دیگر یا سرقت دادهها استفاده کند. همچنین، بهدلیل تکنیکهای پنهانسازی پیشرفته، شناسایی و مقابله با این بدافزار برای سازمانها و تیمهای امنیتی دشوار است.

مشروح گزارش شرکت پالو آلتو نتورکس در خصوص Auto-Color و نشانههای آلودگی (IoC) این بدافزار در لینک زیر قابلمطالعه است:

https://unit42.paloaltonetworks.com/new-linux-backdoor-auto-color