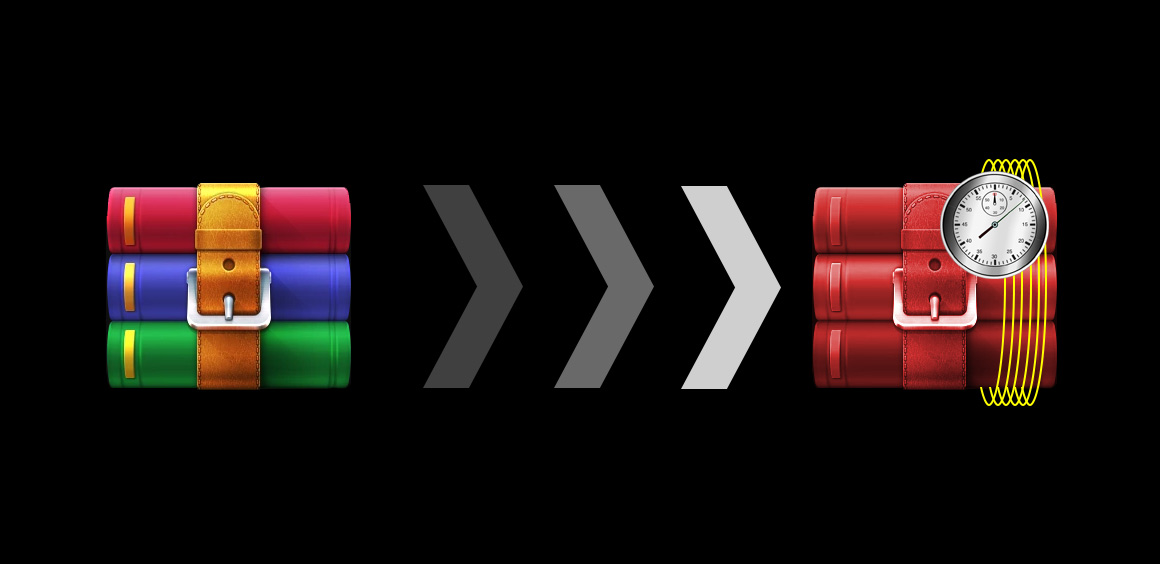

آسیبپذیری اخیر WinRAR، همچنان پرطرفدار نزد مهاجمان

در اواخر مرداد 1402، شرکت RARLabs اقدام به ترمیم یک آسیبپذیری روز-صفر در نرمافزار WinRAR نمود. این آسیبپذیری که به آن شناسه CVE-2023-38831 تخصیص داده شده، ضعفی از نوع اجرای کد بهصورت از راه دور (RCE) محسوب میشود.

طی ماههای اخیر، این آسیبپذیری در انتشار بدافزارهای مختلف، از جمله موارد زیر نقشی کلیدی داشته است:

- DarkMe

- GuLoader

- Remcos RAT

- VenomRAT

مهاجمان حرفهای نظیر گروه APT28 نیز بهرهجویی (Exploit) از این آسیبپذیری را در کارنامه دارند.

ارسال ایمیل با پیوست یک فایل فشرده (Archive) دستکاریشده به قربانی، از جمله سناریوهای سوءاستفاده مهاجمان از CVE-2023-38831 است. در این صورت چنانچه قربانی اقدام به مشاهده محتوای پیوست ایمیل، توسط نسخه آسیبپذیر WinRAR کند، کد موردنظر مهاجم بر روی دستگاه اجرا میشود.

آسیبپذیری مذکور، در نسخه 6.23 نرمافزار WinRAR ترمیم و اصلاح شده است.

شرکت ترلیکس (Trellix) در گزارشی مفصل ضمن مرور پیشینه این آسیبپذیری به بررسی فنی دقیق CVE-2023-38831 پرداخته است. این گزارش در لینک زیر قابل دریافت و مطالعه است: