بدافزاری ناشناخته برای جاسوسی در بستر RDP

شرکت بیتدیفندر (Bitdefender)، جزییات یک حمله سایبری بسیار هدفمند را منتشر کرده که در جریان آن، مهاجمان بیش از یک سال سازمانی در شرق آسیا را تحت نفوذ خود قرار داده بودند.

در این کارزار که شرکت رومانیایی بیتدیفندر از آن با عنوان RedClouds یاد کرده از یک بدافزار کاملاً سفارشی با نام RDStealer استفاده شده است.

RDStealer بدافزاری پشرفته و برنامهنویسیشده به زبان Golang است.

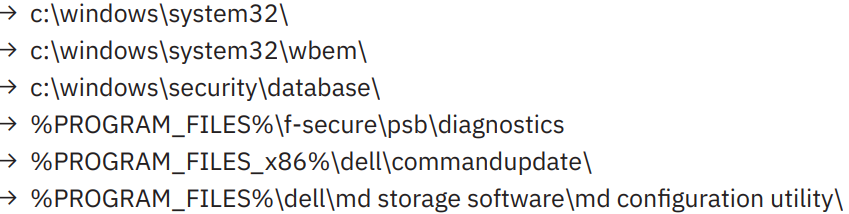

از جمله تکنیکهای مهاجمان این کارزار، ذخیره فایلهای مورداستفاده آنها در پوشههای System32 و Program Files بوده است.

برای جلوگیری از کاهش کارایی دستگاه، برخی محصولات ضدویروس [یا راهبران آنها] اقدام به مستثنیسازی این پوشهها و زیرپوشههای آنها در تنظیمات ضدویروس میکنند تا اسکن فایلهای ذخیرهشده در آن مسیرها موجب کاهش کارایی دستگاه نشود. بنابراین در نگاه اول، بکارگیری این تکنیک میتواند با هدف عبور از سد کنترلهای امنیتی باشد. اما به نظر میرسد ظرافت مهاجمان در مخفی نگاه داشتن فعالیتهای خود بیش از اینها بوده است.

برای مثال، C:\Program Files\Dell\CommandUpdate که مسیر واقعی بهروزرسانیهای Dell است حاوی فایلهای مخرب مرتبط با این کارزار گزارش شده است. جالبتر اینکه تمام ماشینهای آلودهشده در این کارزار ساخت شرکت Dell هستند که نشان میدهد عوامل تهدید عمدا این پوشه را برای استتار فعالیت مخرب انتخاب کردهاند.

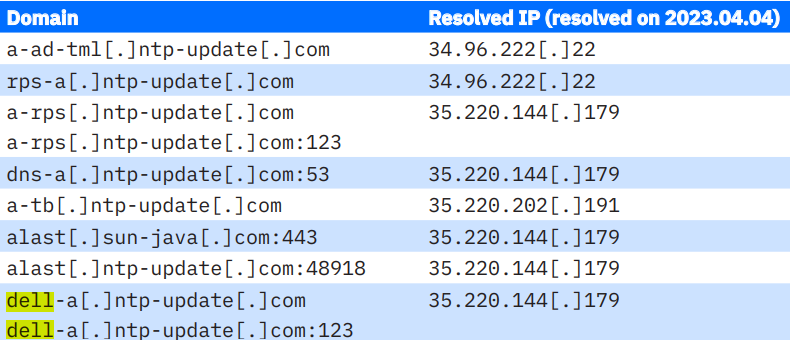

این استدلال با این واقعیت تقویت میشود که در نام دامنه برخی سرورهای فرماندهی (C2) این مهاجمان کلمه dell نیز به چشم میخورد.

مهاجمان پس از آلودهسازی سرور به RDStealer اقدام به ضبط محتوای کپی شده در کلیپبورد و کلیدهای فشردهشده میکنند. در حال حاضر، مشخص نیست که سرورهای RDP در وهله اول چگونه در معرض خطر قرار میگیرند.

اما چیزی که RDStealer را از سایر بدافزارهای دربپشتی (Backdoor) متمایز میکند، توانایی آن در رصد ارتباطات RDP بر روی ماشین آلوده است.

بر طبق گزارش بیتدیفندر، ماشینی که ارتباط RDP از سمت آن به سرور آلوده به RDStealer برقرار میشود خود به یک بدافزار سفارشی به نام Logutil آلوده میگردد. ضمن آن که زمانی که یک ارتباط RDP برقرار میشود RDStealer اقدام به استخراج دادههای حساس نظیر سوابق مرور وب، نامهای کاربری و رمزهای عبور، کلیدهای خصوصی و اطلاعات برنامههایی همچون KeePass و Chrome میکند.

فعال و مخفی ماندن عوامل RedClouds از حداقل سال 2020 و پیچیدگی بالای کارزار آنها موجب شده که بیتدیفندر تحت حمایت یک دولت بودن این افراد را محتمل بداند.

مشروح گزارش بیتدیفندر و نشانههای آلودگی (IoC) این کارزار در لینک زیر قابل دریافت و مطالعه است: