صنعت پررونق شبکه های مخرب Botnet

روش رایج برای انهدام و مقابله با شبکههای مخرب (Botnet) استفاده از ابزارهای امنیتی مانند ضدویروس است. فقط کافی است فایل مخربی که ارتباطدهنده کامپیوتر تسخیر شده (Zombie یا Bot) با شبکه مخرب (Botnet) است، شناسایی و حذف شود. به عبارتی دیگر باقی ماندن و حیات فایل مخرب بر روی کامپیوتر قربانی، رمز بقای آن شبکه مخرب است. به همین خاطر بسیاری از ویروسنویسان ترجیح میدهند به روش برونسپاری (Outsourcing)، کار انتشار فایل مخرب خود را به سرویس دهندگانی که در اصطلاح “پرداخت به ازای نصب” (PPI) نامیده میشوند، واگذار کنند.

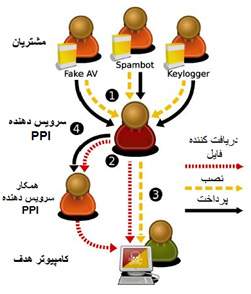

همانطور که در شکل زیر نمایش داده شده است، ویروسنویسان بعنوان مشتریان سرویس دهنده PPI، بدافزار خود را در اختیار سرویسدهنده قرار میدهند. سرویسدهنده از طریق برنامههای مخرب “دریافتکننده فایل” (Downloader) که پیشتر بر روی کامپیوترهای قربانی تحت سیطره خود، نصب کرده است، بدافزار مشتری را به آن دستگاهها منتقل میکند. سرویس دهنده همچنین ممکن است کار انتشار را با استفاده از سرویسدهندههای همکار انجام دهد. در نهایت ویروسنویس در ازای نصب بدافزارش بر روی هر کامپیوتر، مبلغی را به سرویسدهنده میپردازد.

آلوده کردن یکهزار دستگاه در آمریکا و انگلیس 180 دلار، در دیگر کشورهای اروپایی 20 تا 160 دلار و در آسیا 7 تا 8 دلار نصیب سرویسدهنده PPI میکند. ویروسنویس نیز در نهایت میتواند اطلاعات حساس قربانی را به سرقت ببرد، دستگاه آلوده را تبدیل به یک ارسال کننده هرزنامه (spam) کند، ضدویروس جعلی بفروشد و یا برای حملات یکپارچه “از کاراندازی سرویس” (DoS) از آن استفاده کند.

این یافتهها نتیجه یک تحقیق 7 ماهه توسط پژوهشگران سه موسسه تحقیقاتی و دانشگاهی است. پژوهشگران با نفوذ به چهار سرویسدهنده PPI بزرگ به نامهای LoaderAdv، GoldInstall، Virut و Zlob بدافزارهایی را که این سرویسدهندهها منتشر میکردند را جمعآوری کردند. این گروه از پژوهشگران، نزدیک به 314 هزار کد مخرب را در طول یک ماه کشف کردند. همچنین این مطالعه نشان میدهد که از میان 20 ویروس شايع، 12 مورد با استفاده از سرویسهای PPI منتشر شدهاند.

جالب آنکه سرویسدهندههای PPI ابزارهای نرمافزاری مورد استفاده خود را بطور متوسط هر 11 روز یکبار مجدداً همگردانی (Recompile) میکنند تا بتوانند از سد ضدویروسهای رایج که تنها از بانکهای اطلاعاتی برای شناسایی ویروسها استفاده میکنند، بگذرند. برخی سرویسدهندههای PPI مانند Zlob به سرویسدهندههای همکار اجازه میدهند که در هر زمان که بخواهند از طریق یک رابط اینترنتی، کد مخرب را مجدداً همگردانی کنند.

روشهای حفاظتی و امنیتی فعلی عمدتاً بر روی پاکسازی این شبکههای مخرب و دستگیری گردانندگان (Botmaster) آنها، تمرکز و تاکید دارند. ولی این تحقیق پیشنهاد میکند که صنعت PPI نیز باید مورد توجه نیروهای امنیتی قرار گیرد. بخصوص آنکه تعداد سرویسدهندههای PPI بسیار کمتر از ویروسنویسان است و چندین ویروسنویس از یک PPI برای انتشار ویروسهای خود استفاده میکنند. بنابراین از بین بردن سرویسدهندههای PPI با استفاده از روشهای امنیتی و در عین حال قانونی، بسیار مؤثرتر از مقابله با ویروسنویسان است.

مشروح این گزارش را میتوانید در نشانی زیر مطالعه کنید.

http://www.icsi.berkeley.edu/pubs/networking/measuringpay11.pdf