Frebniis؛ بدافزاری مبتنی بر HTTP، با عملکرد منحصربهفرد

هکرها در حال آلودهسازی سرورهای IIS به بدافزار جدیدی با عملکرد منحصربهفرد، با نام Frebniis هستند که فرامین ارسال شده از طریق درخواستهای وب را اجرا میکند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، بدافزار مذکور بررسی شده است.

Microsoft Internet Information Service – به اختصار IIS – یک سرویسدهنده وب است که در نقش Web Server و یک بستر میزبانی برنامههای تحت وب در سرورهایی همچون Exchange استفاده میشود.

بر اساس گزارشی که شرکت سیمانتک (Symantec) آن را منتشر کرده در جریان این حملات، هکرها از یکی از ویژگیهای IIS به نام Failed Request Event Buffering – به اختصار FREB – که مسئول جمعآوری درخواستهای فراداده (نشانی IP، سرآیند HTTP، کوکیها) است، سوءاستفاده میکنند. راهبران سرورها از FREB جهت عیبیابی کدهای غیرمنتظره HTTP یا مشکلات پردازشی مربوط به درخواستها (Request) استفاده مینمایند.

بدافزار، کدهای مخرب را به تابعی خاص (Function) در یک فایل DLL با نام iisfreb.dll که FREB را کنترل مینماید، تزریق میکند تا مهاجم را قادر سازد که تمامی درخواستهای HTTP POST ارسال شده به سرور IIS را رهگیری و نظارت کند. هنگامی که بدافزار درخواستهای HTTP خاصی را که توسط مهاجمان ارسال شده، شناسایی میکند، درخواست را تحلیل کرده و بر اساس آن فرمانی را بر روی سرور اجرا مینماید.

مهاجمان در جریان این حملات، ابتدا اقدام به هک سرور IIS به منظور در اختیار گرفتن کنترل ماژول FREB میکنند؛ در عین حال محققان سیمانتک، موفق به شناسایی روش مورد استفاده مهاجمان جهت دسترسی اولیه نشدهاند.

کد تزریق شده یک دربپشتی (Backdoor) مبتنی بر NET. است که از پروکسی شدن و اجرای کدهای #C، بدون نیاز به دسترسی به دیسک پشتیبانی میکند. کد مذکور به دنبال درخواستهای ارسال شده با پارامتر خاص رمز عبور به صفحات logon.aspx یا default.aspx است.

پارامتر دوم HTTP، یک رشته رمزگذاری شده base64 است که به Frebniis دستور میدهد تا از طریق IIS هک شده با سیستمهای دیگر ارتباط برقرار کرده و فرامین را اجرا کند. این پارامتر به طور بالقوه امکان نفود به سیستمهای داخلی محافظتشده سازمان را حتی اگر به اینترنت هم متصل نباشند فراهم مینماید.

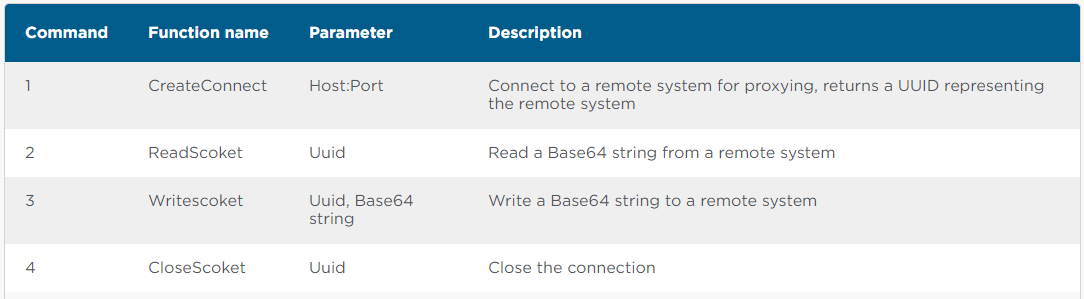

بدافزار Frebniis از فرامین زیر پشتیبانی میکند:

در گزارش سیمانتک عنوان شده چنانچه یک فراخوانی HTTP به logon.aspx یا default.aspx بدون پارامتر رمز عبور دریافت شود اما به صورت Base64 رمزگذاری شده باشد، آن را به عنوان کد #C تلقی کرده و پس از رمزگشایی مستقیماً در حافظه اجرا مینماید.

مزیت اصلی بهرهجویی از مؤلفه FREB توسط این مهاجمان، دور زدن راهکارهای امنیتی است. این دربپشتی منحصربهفرد HTTP، هیچ رد یا فایلی از خود بر جای نمیگذارد و هیچ پروسه مشکوکی نیز در سیستم ایجاد نمیکند.

هر چند در گزارش سیمانتک، روش نفوذ اولیه این مهاجمان به سرورهای IIS، ناشناخته اعلام شده اما اطمینان از نصب کامل اصلاحیههای امنیتی بر روی سرورها توصیه اکید میشود.

ضمن آن که بکارگیری ابزارهای پیشرفته نظارت بر ترافیک شبکه نیز میتواند به شناسایی فعالیت غیرمعمول بدافزارهایی مانند Frebniis کمک کند.

مشروح گزارش سیمانتک و نشانههای آلودگی (IoC) این بدافزار در نشانی زیر قابل مطالعه است:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/frebniis-malware-iis

منبع