استخراج رمزارز از طریق ProxyShellMiner

بر اساس گزارشی که شرکت مورفیسک (Morphisec)، آن را منتشر کرده، مهاجمان با بهرهجویی از آسیبپذیریهای ProxyShell در سرورهای Exchange و با بکارگیری بدافزاری با عنوان ProxyShellMiner، اقدام به توزیع ابزارهای استخراجکننده رمزارز در سطح دامنه میکنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، چکیده گزارش مذکور ارائه شده است.

ProxyShell عنوانی است که به مجموعه سه آسیبپذیری زیر اطلاق میشود:

- CVE-2021-34473 که ضعفی از نوع «اجرای کد بهصورت از راه دور» (Remote Code Execution – به اختصار RCE) است و در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

- CVE-2021-34523 که ضعفی از «ترفیع اختیارات» (Elevation of Privilege) است. این آسیبپذیری نیز در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

- CVE-2021-31207 که ضعفی از نوع «عبور از سد کنترلهای امنیتی» (Security Feature Bypass) است و در ۲۱ اردیبهشت ۱۴۰۰ توسط مایکروسافت وصله شد.

آسیبپذیریهای CVE-2021-34473 و CVE-2021-34523 جهت دسترسی اولیه به شبکه سازمانها مورد بهرهجویی این مهاجمان قرار گرفته است.

پس از رخنه اولیه، مهاجمان یک کدمخرب مبتنی بر NET. را در پوشه NETLOGON کپی میکنند تا در ادامه بر روی تمامی دستگاههای عضو دامنه اجرا شود.

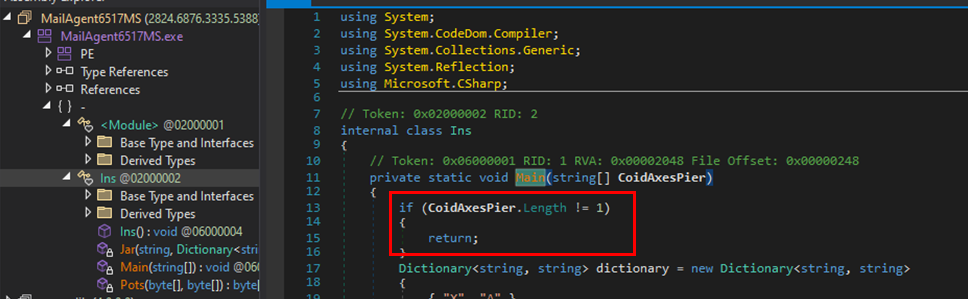

به منظور فعالسازی بدافزار، به یک پارامتر خط فرمان (Command Line) نیاز است که به نوعی رمز عبور برای ابزار استخراجکننده رمزارز XMRig نیز میباشد.

بدافزار ProxyShellMiner از یک فهرست تعبیهشده در کد، یک الگوریتم رمزگشایی XOR و یک کلید XOR – که از یک سرور راه دور دانلود میشود -، استفاده میکند. سپس، از یک کامپایلر #C، با نام CSC.exe که دارای پارامترهای کامپایل درون حافظهای (InMemory) است برای اجرای ماژولهای تعبیهشده بعدی استفاده مینماید.

در مرحله بعدی، فایلی به نام DC_DLL را جهت استخراج آرگومانهای زمانبندی یک فرمان در Task Schedular، یک XML و کلید XMRig دانلود میکند؛ از فایل DLL برای رمزگشایی فایلهایی دیگر نیز استفاده میشود.

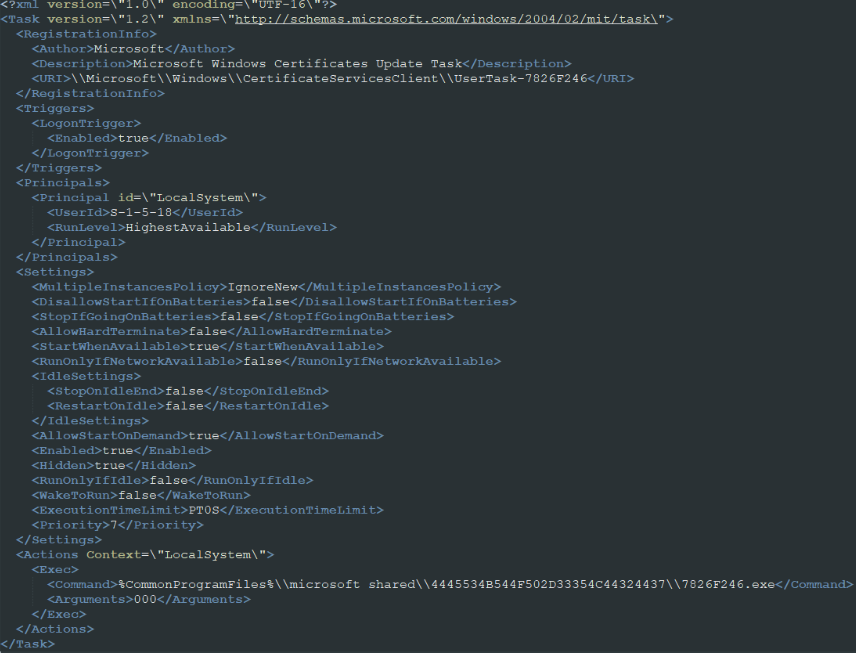

بارگذاریکننده دوم (Downloader) با ایجاد یک فرمان زمانبندیشده (Scheduled Task) که جهت اجرا در هنگام Login، پیکربندی شده، منجر به ماندگاری در سیستم آلوده میشود. در نهایت Loader دوم از یک منبع راه دور به همراه چهار فایل دیگر دانلود خواهد شد.

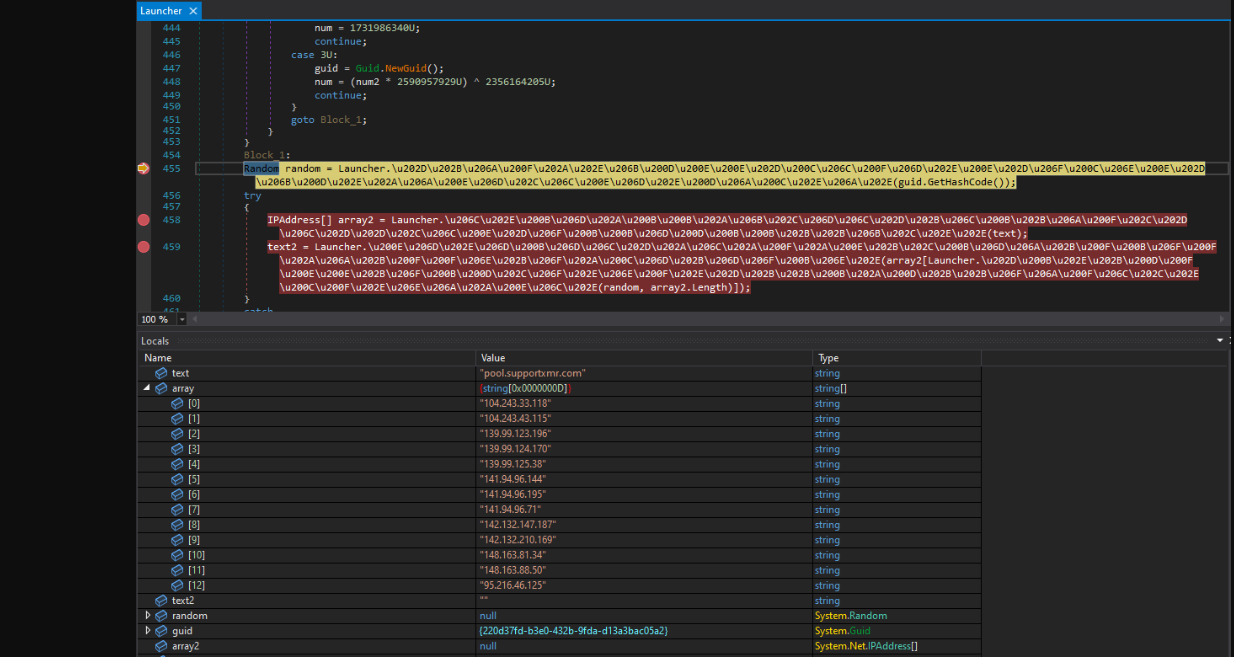

این فایل تصمیم میگیرد که تکنیک Process Hollowing (تعویض فایل اجرایی و جایگزینی کد مخرب به جای آن) جهت تزریق Miner به فضای حافظه در کدام یک از مرورگرهای سیستمهای آلوده، مورد استفاده قرار گیرد. پس از آن، از یک فهرست تزریقشده در کد (Hardcoded List)، یک مورد به صورت تصادفی انتخاب شده و فعالیت استخراج رمزارز آغاز میشود.

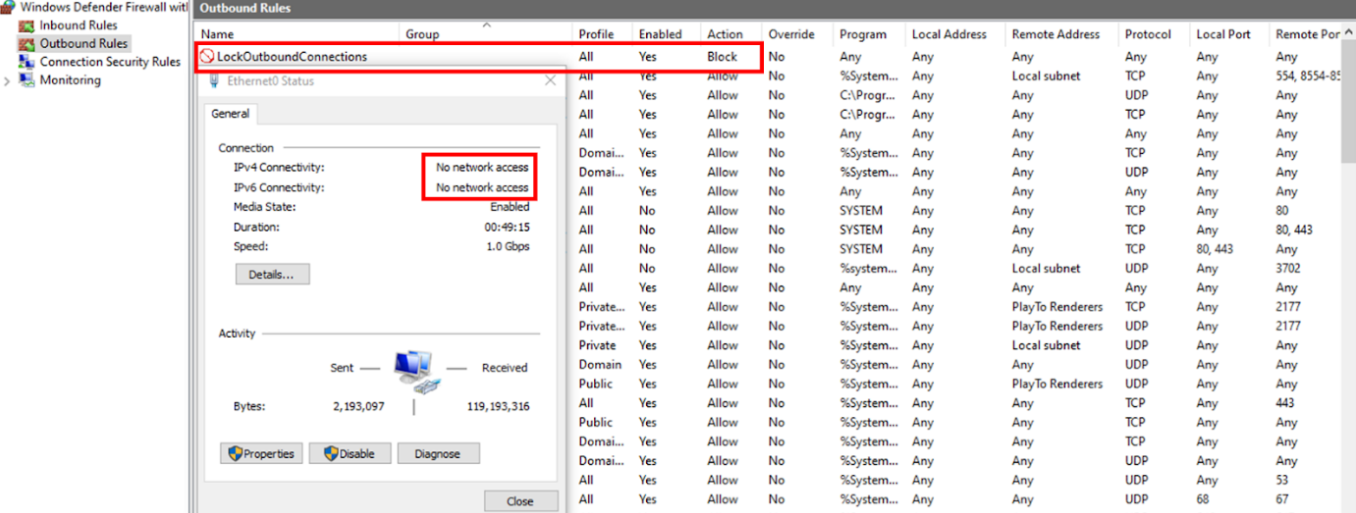

مرحله آخر در زنجیره حمله، ایجاد یک قاعده برای فایروال است که تمام ترافیک خروجی را مسدود نماید. این قاعده برای تمام پروفایلهای فایروال در Windows اعمال میشود. هدف از آن این است که راهکارهای امنیتی کمتر بتوانند نشانههای آلودگی را شناسایی کنند یا هر گونه هشداری را مبنی بر خطر احتمالی در سیستم هک شده دریافت نمایند.

به منظور فرار از سد ابزارها و محصولات امنیتی و تکنیکهای کنترلی که در بازه زمانی محدود، عملکرد یک پروسه را رصد میکنند، بدافزار حداقل 30 ثانیه پس از انجام عملیات Process Hollowing مرورگر و قبل از ایجاد قاعده فایروال، منتظر میماند. احتمالاً، Miner به استخراج رمزارز از طریق یک درب پشتی (Backdoor) که توسط ابزارهای امنیتی نظارت نمیشود، ادامه میدهد.

محققان هشدار میدهند که تأثیر بدافزار ProxyShellMiner فراتر از از کار افتادن سرویسها، کاهش کارایی سرور و گرم شدن بیش از حد کامپیوترها میباشد. هنگامی که مهاجمان در شبکه جای پای خود را به دست آوردند، میتوانند دست به هر کاری – از استقرار دربپشتی گرفته تا اجرای کد مخرب -، بزنند.

برای مقابله با خطر بدافزار ProxyShellMiner، توصیه میشود که راهبران امنیتی ضمن اعمال تمامی بهروزرسانیهای امنیتی، از راهکارهای امنیتی بهروز و قدرتمند جهت تشخیص تهدیدات پیچیده و محصولات دفاعی جامع و چند لایه استفاده کنند.

مشروح گزارش مورفیسک و نشانههای آلودگی (IoC) در لینک زیر قابل دریافت و مطالعه است: