Playful Taurus؛ این بار به دنبال سازمانهای ایرانی

محققان پالو آلتو نتورکس (Palo Alto Networks) در گزارشی به تحلیل کارزار اخیر گروه Playful Taurus پرداخته اند که به نظر می رسد ایران از اهداف اصلی آن بوده است.

این گروه حداقل از سال 2010 فعال بوده است و عمدتاً نهادها و سازمانهای دولتی و دیپلماتیک را در آمریکای شمالی و جنوبی، آفریقا و خاورمیانه مورد هدف قرار دادهاند.

در تیر ماه 1400 نیز شرکت ضدویروس ایسِت (ESET) گزارش داد که این گروه کیت ابزار خود را بهروزرسانی کرده و اقدام به ایجاد یک Backdoor جدید به نام Turian نموده است. بنا بر اظهارات محققان این شرکت این Backdoor همچنان در حال توسعه بوده و به طور انحصاری توسط گردانندگان Playful Taurus مورد استفاده قرار میگیرد. به دنبال تکامل این Backdoor، اخیراً انواع جدیدی از آن به همراه سرورهای کنترل و فرماندهی (Command and Control) جدیدی شناسایی شدهاند.

بنا بر اظهارات محققان پالو آلتو نتورکس، تحلیل نمونهها و ارتباطات در زیرساختهای مخرب نشان میدهد که چندین سازمان ایرانی نیز احتمالاً در معرض خطر این بدافزار قرار گرفتهاند.

زیرساخت Playful Taurus

در سال 2021، دامنه vpnkerio[.]com به عنوان بخشی از کارزار Playful Taurus شناسایی شد که نهادهای دیپلماتیک و سازمانهای مخابراتی در آفریقا و خاورمیانه را در آن زمان مورد هدف قرار داد. پس از آن زمان، این دامنه (Domain) و زیر دامنههای مرتبط با آن میزبانی را به چندین نشانی IP جدید منتقل کردند. قابل ذکر است که تعدادی از زیر دامنهها در حال حاضر نشانی 16[.]152.32.181 را بکار میگیرند.

تحلیل این نشانی IP، موجب شناسایی گواهینامه منقضی شده X.509 شد که به نقل از محققان به نظر میرسد با وزارت امور خارجه سنگال (Senegal Ministry of Foreign Affairs)، CN=diplosen.gouv[.]sn مرتبط باشد.

علیرغم انقضای این گواهینامه در فروردین 1400، همچنان این گواهینامه در حال استفاده بوده و با زیرساختهای حملات اخیر مرتبط است. به عنوان مثال، این گواهینامه برای اولین بار در نشانی 16[.]152.32.181 در فروردین 1401، یعنی یک سال کامل پس از انقضای آن مشاهده شد. تصادفاً در همان ماه، زیردامنههای vpnkerio[.]com نیز شروع به بکارگیری این نشانی IP کردند.

با بررسی تمامی ارتباطات IP مرتبط با این گواهینامه، مشخص شد که احتمالاً با زیرساخت قانونی دولت سنگال مرتبط است. این ارتباط تا زمان انقضای گواهینامه در فروردین 1400 ثابت ماند. پس از انقضای آن، این گواهینامه با نه آدرس IP مختلف مرتبط شده که هشت مورد از این نشانیهای IP میزبان Playful Taurus میباشند.

ماهیت ارتباطات با زیرساختهای تحت کنترل Playful Taurus و بررسی الگوهای پیشین این گروه بدافزاری نشان میدهد که احتمالاً در کارزار اخیر در تلاش جهت حمله به شبکه سازمانهای ایرانی بودهاند.

Turian Backdoor

تحلیل یکی از دامنه های مورد استفاده در جریان این حمله (delldrivers[.]in.*) منجر به شناسایی نمونه فایلی مخرب با نام dellux[.]exe شد.

این نمونه بدافزار توسط کاربرانی از ایران در 21 و 22 آبان 1401 – که فایلها و نشانیهای URL را ارسال کردهاند- در سایت VirusTotal بارگذاری شده است. سایت VirusTotal هر فایل ارسالی را توسط دهها ضدویروس بررسی کرده و گزارش شناسایی یا عدم شناسایی آنها را در اختیار کاربر قرار میدهد.

تحلیل فنی Turian

تحلیل محققان حاکی از آن است که این نمونه بدافزاری با VMProtect بستهبندی شده است. با این حال، کد مخرب نهایی مجازیسازی نشده و در نهایت Payload در بخشهایtext ، .data و .rdata. باز میشود. متأسفانه، VMProtect تمام فراخوانیهای API را در این نمونه از بدافزار مبهم میکند. بنابراین هر زمان که یک فراخوانی API انجام شود، کد جهت اجرا به بخش vmp0. میرود.

با این حال تحلیل عملکرد این نمونه از بدافزار به دلیل مبهمسازی API به شدت دشوار میباشد، String های موجود در بخش بستهبندینشده rdata.، نقطه عطف مفیدی را جهت شناسایی نمونههای بدافزاری دیگری که دارای قابلیت مشابه هستند اما با VMProtect بستهبندی نشدهاند، فراهم میکنند.

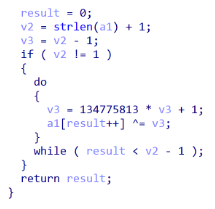

در کنار این String ها، نمونه بدافزار همچنین دارای یک تابع رمزگشایی نسبتاً منحصر به فرد XOR همانند شکل میباشد که برای رمزگشایی سرور C2 تعبیه شده، update.delldrivers[.]in مورد استفاده قرار میگیرد.

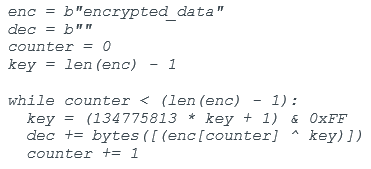

الگوریتم مشابهی در سال 2014 در Neshta file infector مشاهده و بکارگرفته شده است. داده های رمزگذاری شده با این الگوریتم را میتوان با قطعه کد Python نشان داده شده در شکل زیر رمزگشایی نمود.

تحلیل الگوی بایتی الگوریتم {69 D2 05 84 08 08 8A 1C 30 42 32 DA 88 1C 30} توسط محققان موجب شناسایی دو نمونه فایل مخرب دیگر شد.

لینک Turian

محققان به جای بررسی DLL اقدام به تحلیل فایل اجرایی نمودند. قبل از انجام این کار، محققان با بررسی DLL متوجه چندین String متن ساده شده که با جستجوی نمونههایی با رشته های مشابه، دو نمونه بدافزاری دیگر را نیز شناسایی کردند.

این نمونههای بدافزاری در سایت VirusTotal به صورت APT_MAL_LNX_Turian_Jun21_1 نامگذاری شدهاند که در ظاهر نسخه Linux دربپشتی Turian میباشند. با این حال، کاملاً مشخص است که این نمونههای بدافزاری برای سیستمهای Linux نیستند. بر اساس گزارش قبلی محققان امنیتی در خصوص Turian/ Quarian Backdoor، این Tag ارتباط بین نمونه بدافزار dellux.exe و دربپشتی Turian را آشکار کرد.

نسخه به روز شده Turian

تفاوتهای کلیدی بین نمونههای بدافزاری شناسایی شده و نسخههای قبلی Turian نشان میدهد که احتمالاً نسخه جدیدتر بیشتر مبهمسازی شده و پروتکل شبکه بکارگرفته شده آن نیز تغییر کرده و پیچیده شده است.

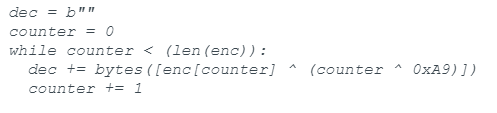

اولین تفاوت کلیدی مربوط به الگوریتم رمزگشایی سرور C2 میباشد. در نمونههای Turian قبلی، C2 به جای بکارگیری یک بایت رمزگذاری شده از نوع Hard coded مانند Xa90، با یک XOR رمزگشایی میشود.

همچنین در نمونه بدافزاری dellux.exe، الگوریتم آن به وضوح بهروز شده است.

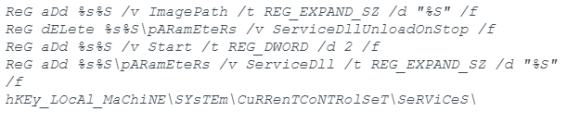

علاوه بر این، پروتکل شبکه بکارگرفته شده در Backdoor های Turian و Qarian در حملات قبلی به خصوص در هنگام مبادله کلید اولیه بسیار متمایز بوده است. در این نوع جدید، پروتکل شبکه تغییر یافته تا بتواند از Security Support Provider Interface – به اختصار SSPI – استفاده کند.

در هنگام راهاندازی، Turian قبل از فراخوانی ()AcquireCredentialsHandleA از طریق فراخوانی ()InitSecurityInterfaceA، یک اشارهگر به SSPI Dispatch Table را بازیابی نموده و با استفاده از Winsock API استاندارد و ()connect به C2 راه دور متصل میشود.

هنگامی که اتصال برقرار شد، Turian اقدام به SSL Handshake با C2 مینماید. این کار از طریق فراخوانی ()InitializeSecurityContextA انجام میشود که یک Token را برای ارسال به سرور C2 برمیگرداند.

پس از ارسال، Turian منتظر یک پاسخ 5 بایتی (Header مربوط به رکورد SSL/TLS) میماند. این پاسخ شامل طول دادههایی است که باید از سرور C2 پس از هدر اولیه دریافت شود. سپس دادههای باقیمانده قبل از بازگشت، ()InitializeSecurityContextA را فراخوانی میکنند. در این مرحله، فرایند Handshake با موفقیت انجام شده و ارتباطات ایمن میتواند آغاز شود.

تمام بستههای ارسال شده به سرور C2 با استفاده از EncryptMessage() API رمزگذاری میشوند اما همچنین قبل از آن با کلید 0x56 عملیات XOR و رمزگشایی انجام میشود. همین فرایند بر روی بستههای دریافتی نیز انجام میشود و دادهها با ()DecryptMessage و سپس با X560 رمزگشایی و XOR میشوند.

Backdoor جدید و بهروز شده قابلیتهای نسبتاً متداولی را ارائه میدهد، از بهروزرسانی C2 برای برقراری ارتباط، تا اجرای فرامین و ایجاد Shell معکوس. تفاوت اصلی Backdoor جدید با سایر انواع Turian، شناسههای فرمان (Command ID) میباشد. در نسخههای پیشین Backdoor، شناسهها از 0x01 شروع میشدند و به ترتیب بودند اما شناسهها در این نوع جدید کاملاً تصادفی هستند.

جمعبندی

Playful Taurus همچنان به تکامل تاکتیکها و ابزار خود ادامه میدهد. بهروزرسانیهای اخیر Turian Backdoor و زیرساخت جدید C2 نشان میدهد که گردانندگان آن همچنان در حال انجام فعالیتهای جاسوسی در فضای سایبری هستند. تحلیل نمونههای بدافزاری و اتصالات به زیرساختهای مخرب که توسط محققان پالوآلتو نتورکس انجام شده، نشان میدهد که شبکههای سازمانهای ایرانی احتمالاً مورد حمله قرار گرفتهاند یا در معرض خطر میباشند. در عین حال، مهاجمان Playful Taurus به طور معمول تاکتیکها و تکنیکهای مشابهی را علیه نهادهای دولتی و دیپلماتیک در آمریکای شمالی و جنوبی، آفریقا و خاورمیانه به کار گرفتهاند.

مشروح گزارش پالو آلتو نتورکس، همراه با فهرست کامل نشانههای آلودگی (IoC) در لینک زیر قابل دریافت و مطالعه است:

https://unit42.paloaltonetworks.com/playful-taurus/

بدافزارهای اشاره شده در گزارش پالو آلتو نتورکس با نامهای زیر قابل شناسایی میباشند:

:Trellix

Artemis!7B3F7C751A5C

RDN/Real Protect-LS

GenericRXAA-AA!912DDDAD1A02

RDN/Generic.dx

:Bitdefender

Trojan.GenericKD.64013568

Gen:Variant.Babar.55662

Gen:Variant.Symmi.84288

Gen:Variant.Barys.2321

Gen:Variant.Bulz.822661

:Kaspersky

UDS:Trojan.Win32.Agentb.a

UDS:Backdoor.Win32.Turian.a

HEUR:Trojan.Win32.Bingoml.gen

Trojan.Win32.Bingoml.bava