کالبدشکافی کارزار جاسوسی گروه BackdoorDiplomacy

شرکت بیتدیفندر در گزارشی به بررسی و تحلیل کارزار یک گروه نفوذگر چینی – معروف به BackdoorDiplomacy – که چندین ارائهدهنده خدمات مخابراتی در خاورمیانه را مورد حمله قرار داده پرداخته است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده برگردان چکیده گزارش مذکور ارائه شده است.

این گروه هکری قبلاً نیز شرکتهای مخابراتی و وزارتخانههای امور خارجه را در خاورمیانه و آفریقا هدف قرار داده بود.

در جریان این کارزار اخیر جاسوسی، علاوه بر طیف وسیعی از ابزارهای منبعباز (Open-source)، ابزارهای سفارشی و اختصاصی (Custom-built) نیز مورد استفاده قرار گرفته است.

بیتدیفندر BackdoorDiplomacy را یک گروه از گردانندگان «تهدیدات مستمر و پیشرفته» (Advanced Persistent Threat – به اختصار APT) نسبت داده است. جدا از پیچیده بودن، یکی دیگر از ویژگیهای حملات مرتبط با APT، ناشناخته ماندن آن برای مدت زمان طولانی است. دور زدن راهکارهای دفاعی، از دیگر ویژگیهای مهاجمان APT است که البته این روزها بسیاری از مهاجمان سایبری نیز همین تاکتیک را اتخاذ کردهاند.

با افزایش محبوبیت مدل باجافزار به صورت خدمات اجارهای (Ransomware-as-a-Service – به اختصار RaaS)، اجارهکنندگان این سرویسهای باجافزاری (Ransomware Affiliates) نیز زمان بیشتری را صرف اجرای حملات هدفمند خود میکنند. زمانی که صرف جمعآوری، استخراج و سرقت دادههای با ارزش یا مکانیابی اطلاعاتی میشود و در نهایت آنها را قادر به برآورد صحیح حداکثر باج مطالبه شده میکند.

یکی از محبوبترین تکنیکهایی که مهاجمان باجافزاری برای مخفی ماندن عملیات مخرب و شناسایی نشدن استفاده میکنند، تکنیک «کسب روزی از زمین» (Living off the Land – به اختصار LotL) است. در این تکنیک، به جای استقرار مستقیم بدافزار که ممکن است توسط راهکارهای امنیتی شناخته شود، مجرمان سایبری از توابع، اسکریپتها، کتابخانهها و برنامههای عادی در سیستم قربانی برای انجام عملیات مخرب خود بر روی آن سیستم استفاده میکنند. در روش LotL در برخی موارد، مهاجمان درایوهای معتبر اما آسیبپذیر را در حملات به اصطلاح «راننده خود را بیاورید» (Bring Your Own Driver) بکار میگیرند تا سعی کنند محصولات امنیتی نقاط پایانی را بیاثر کنند. در نشانی زیر میتوانید، فهرستی از توابع و برنامههای معتبری که در تکنیک LotL اغلب توسط تبهکاران سایبری مورد استفاده قرار میگیرد، مشاهده نمائید:

https://lolbas-project.github.io/

در این راستا، سازمانها و شرکتهای مختلف در تلاشند تا با بکارگیری راهکارهای امنیتی و تشخیصی پیشرفته، در اسرع وقت این تهدیدات را شناسایی و به آنها واکنش نشان دهند.

برای مقابله با اثربخشی ابزارهای تشخیص و پاسخدهی بکارگرفته شده توسط سازمانها، مهاجمانAPT سعی میکنند از ترفندها و مجموعهای از ابزارهای سفارشی برای دورزدن راهکارهای امنیتی و جلوگیری از شناسایی شدن، استفاده کنند.

در ادامه این مقاله، به تحلیل تکنیکها و ابزارهای بکارگرفته شده در این کارزار جاسوسی سایبری که توسط بیتدیفندر ارائه شده، میپردازیم. مطالعه این مقاله به سازمانها جهت شناسایی نقاط کور و پیشگیری از چنین حملاتی کمک میکند.

آناتومی حمله

گزارش کامل بیتدیفندر از تحلیل این به همراه نشانههای آلودگی (Indicators of Compromise – به اختصار IoC) در نشانی زیر قابل دریافت و مطالعه میباشد:

در جریان بررسی و تحلیل این حمله، محققان بیتدیفندر مشاهده نمودند که کد برخی از ابزارهای بکارگرفته شده همچون موارد زیر، همچنان در طول رویداد در حال توسعه و تکامل بوده است:

- Irafau Backdoor

- Quarian Backdoor

- Pinkman Agent

- Impersoni-fake-ator

نفوذ اولیه

نفوذ اولیه در این حمله سایبری از طریق یک سرور آسیبپذیر Exchange و بهرهجویی از ضعف امنیتی وصلهنشده و البته شناختهشده ProxyShell صورت گرفته است؛ ترکیبی از آسیبپذیریهای CVE-2021-31207 (دورزدن اعتبارسنجی)، CVE-2021-34523 (افزایش اختیارات) و CVE-2021-34473 (اجرای کد از راه دور).

جای تعجب است که بکارگیری ضعفهای امنیتی شناخته شده که پیشتر وصله آنها نیز ارائه شده، همچنان هم روشی مؤثر برای مهاجمان جهت نفوذ به شبکهها است. این آسیبپذیریها، یک بردار حمله کم هزینه و در عین حال مؤثر است.

طبق آخرین گزارش Data Breach Investigation Report، بیش از 30 درصد از حملات به برنامههای تحت وب مربوط به عملیات جاسوسی سایبری است (تعداد قابل توجهی بالاتر از هر نوع حمله دیگری). بنابراین هنگامی که استراتژی امنیتی خود را اولویتبندی میکنید، از وصله تمامی آسیبپذیریهایی شناختهشدهای که به طور معمول مورد بهرهجویی قرار میگیرند و وصله آنها پیشتر ارائه شده، اطمینان حاصل نمائید.

حمله گروه BackdoorDiplomacy با یک ایمیل شروع شد، اما این یک حمله فیشینگ سنتی نبود. Payload مخرب در ایمیل پیوست شده بود و هنگامی که این ایمیل توسط سرور Exchange دریافت و پردازش شد، آسیبپذیری مربوطه مورد سوءاستفاده قرار گرفت (بدون اینکه کاربر روی پیوست کلیک کند یا حتی ایمیل را ببیند).

عنوان (Subject) ایمیل و نام فایل پیوست شده ایمیل نشان میدهد که از یک نمونه کد بهرهجو (Proof-of-Concept – به اختصار PoC) جهت بهرهجویی از ProxyShell استفاده شده است.

پس از نفوذ به سیستم، مهاجمان اقدام به نصب دو واسط پوسته (ReGeorg و C# open-source webshell) بر روی سرور Exchange هکشده نمودند.

Web Shell یک واسط مخرب پوستهمانند است (معمولاً به زبانهایی نظیرJSP ،PHP و … نوشته میشود) که برای دسترسی به سرور وب از راه دور استفاده میشود و حتی پس از وصله آسیبپذیری مورد بهرهجویی قرار گرفته، دسترسی مهاجم را فراهم میکند.

شناسایی، دسترسی به اطلاعات اصالتسنجی و افزایش اختیارات

پس از نفوذ اولیه، مهاجمان اقدام به شناسایی، کشف سیستمها و مکانیابی سایر دستگاهها و فایلهای بهاشتراک گذاشتهشده کردند.

برای شناسایی اولیه (Initial Reconnaissance)، مهاجمان از ترکیبی از ابزارهای تعبیه شده (شامل hostname.exe ،netstat.exe ،net.exe و موارد دیگر)، ابزارهای شناسایی Active Directory (ldifde.exe و csvde.exe) و پویشگرهای کدباز و سایر نرمافزارهای در دسترس عموم (پویشگر پورت NimScan، پویشگر IPv4/IPv6 SoftPerfect Network Scanner، پویشگر NetBIOS NBTscan و غیره) استفاده کردند.

مجرمان سایبری همچنین اطلاعاتی درباره کاربران و گروهها جمعآوری کردند.

اطلاعات اولیه کاربران توسط PowerShell (Get-User -ResultSize Unlimited | Select-Object -Property Name) با درنظر گرفتن اعضای گروههای “Domain Admin” در Active Directory و سایر گروههای متداول از سرور Exchange استخراج شدند.

اطلاعات اصالتسنجی با اجرای فرامین زیر از Registry استخراج میشوند:

- reg save hklm\sam sam.hive

- reg save hklm\security security.hive

- reg save hklm\system system.hive

جهت دستیابی به اطلاعات اصالتسنجی بیشتر، مهاجمان Digest Authentication Protocol – به اختصار WDigest – را در Registry فعال کردند. WDigest یک پروتکل قدیمی است که در Windows Server 2003 و سیستمهای عاملهای قدیمیتر استفاده میشود و نیاز به ذخیره رمزهای عبور به صورت متنی واضح در حافظه دارد. با فعالسازی این پروتکل، مهاجمان قادر خواهند بود نه تنها هشهای رمز عبور، بلکه رمزهای عبور متنی تمامی کاربرانی که با فعال بودن این پروتکل در سرور احراز هویت شدهاند، جمعآوری کنند.

سایر ابزارها برای دستکاری و استخراج اطلاعات اصالتسنجی در پوشه %Public% ذخیره شدند؛ از جمله secretsdump.py ازi،Impacket، set_empty_pw.py (ZeroLogon) و ProcDump از Sysinternals.

جهت افزایش اختیارات و ارتقاء سطح دسترسی، مهاجمان یک از ابزار سفارشی در مسیر LocalAppData%\VMware\t.exe% استفاده کردند.

این بارگذاریکننده باینری (Binary Loader)، کد مخرب (Payload) را استخراج و در حافظه اجرا میکند – یک کد جهت ارتقاء اختیارات و بر اساس آسیبپذیری CVE-2018-8440. این بارگذاریکننده باینری به زبان برنامهنویسی Nim نوشته شده است. زبان برنامهنویسی Nim، زبان متداولی نیست و احتمالاً مهاجمان جهت جلوگیری از شناسایی توسط تیمهای امنیتی که با این زبان آشنا نیستند، آن را برگزیدهاند.

این برنامهنویسی، توالی از کدهای بایتی را تولید میکند که برای بسیاری از راهکارهای تشخیصی ناشناخته بوده و این یکی از تاکتیکهای رایج برای جلوگیری از شناسایی میباشد.

توسعه آلودگی به سیستمهای مجاور در شبکه

پس از جمعآوری اطلاعات اولیه در مورد سیستمها، شبکهها و کاربران، مهاجمان BackdoorDiplomacy فرآیند شناسایی خود را با یک ابزار سفارشی c:\windows\com\taskmgr.exe (SHA256: ba757a4d3560e18c198110ac2f3d610a9f4ffb378f2956296) بهبود بخشیدند.

این ابزار از فهرستی از سیستمها و فهرستی از اطلاعات اصالتسنجی به دست آمده از قبل برای جمعآوری اطلاعات بیشتر، اجرای فرامین از راه دور و دستیابی به دادههای بیشتر استفاده میکند.

همچنین این ابزار برای کار هم در بسترهای Workgroup و هم در Domain طراحی شده و از اجرای از راه دور بر اساس PsExec ،WMI (با استفاده از wmic.exe) یا از Remote Scheduled Tasks (با استفاده از at.exe) پشتیبانی میکند.

پس از اتصال به هر یک از سیستمهای تعریف شده در فایل پیکربندی محلی، این ابزار یک اسکریپت دستهای محلی را به یک ماشین راه دور کپی نموده و ضمن اجرای این اسکریپت سفارشی، فایل خروجی را که حاوی اطلاعات استخراج شده است، دانلود میکند.

این اسکریپت فرامین متعددی نظیر tasklist /svc ،ipconfig /all ،ipconfig /displaydns ،netstat -ano ،net start ،systeminfo ،net user و net localgroup administrator را اجرا میکند، همچنین شامل فرامینی جهت فهرست کردن کلید Registry برای تنظیمات اینترنت، اجرای کلیدهای Registry و محتوای دایرکتوری c:\Users میباشد.

خروجی تمام فرامین به فایل محلی هدایت شده و سپس توسط ابزار بازیابی میشود. نمای کلی این ابزار، تمام پارامترهای خط فرمان و منطق داخلی آن در گزارش بیتدیفندر قابل مطالعه است. مهاجمان همچنین از ابزارهای دیگری نظیر schtasks.exe ،psexec.exe ،sharp-wmiexec.exe و smbexec.py برای توسعه آلودگی به سیستمهای مجاور در شبکه استفاده کردند.

ماندگاری و دورزدن راهکارهای تشخیصی

مهاجمان BackdoorDiplomacy برای ماندگاری در سیستمها از روشهای متعددی مانند تغییر اطلاعات اصالتسنجی، راهاندازی مجدد (Restart) یا سایر وقفهها استفاده میکنند تا در صورت شکست یکی از روشها، همچنان در سیستمها ماندگار باشند.

اولین و واضحترین روش برای ماندگاری ایجاد کلیدهای Run در Registry (هم HKLM و هم HKCU) برای چندین فایل اجرایی جداگانه و بکارگیری مقادیر Registry با نامهای AcroRd ،Userinit ،updatesrv ،siem یا vmnat میباشد.

روش دوم شامل ایجاد چندین سرویس با استفاده از فرمان sc.exe است. از جمله میتوان به ایجاد سرویسهایی با نام NetSvc و AppMgmt اشاره کرد.

روش نهایی جهت ماندگاری، به مدیریت رویدادهای WMI مربوط میشود. یک Namespace سفارشی در root\Microsoft ایجاد شده و تنها با اجرای یک پنجره پس از بالا آمدن سیستم (بیش از ۵ دقیقه، اما کمتر از ۶ دقیقه) فراخوانی میشود.

به منظور دور زدن راهکارهای امنیتی، مهاجمان از کدهای Loader متعددی مانند آنچه در بخش ترفیع اختیارات (t.exe) اشاره شد و همچنین از باینریهای بستهبندی شده VMProtect استفاده کردند. VMProtect یک راهکار معتبر و استاندارد جهت حفاظت از نرمافزار است که شامل عملکردهای ضد کرک، مانند تشخیص اجرا در بسترهای مجازیسازی یا در زمان فعال بودن دیباگرها است.

از تکنیکهای دیگر میتوان به DLL Sideloading، افزودن استثنائات به Windows Defender و دستکاری در timestamp سیستم فایل NTFS جهت پنهان کردن تغییرات فایل نام برد.

استخراج دادهها

اگرچه انگیزه اصلی حملات گروه BackdoorDiplomacy همچنان نامشخص است، اما برخی شواهد موجود از یک جاسوسی سایبری حکایت دارد. اولین نشانه بکارگیری PowerShell cmdlet (Get-Mailbox) و Get-MessageTrackingLog در سرور Exchange جهت دستیابی به محتوا و فراداده (Metadata) ایمیلها میباشد.

جهت استخراج دادهها از ابزار دیگری بر اساس پروژه کدباز sftp استفاده شده است. این ابزار یک فایل اجرایی rar.exe را دانلود نموده و سپس فایل فشرده را در همان سرور بارگذاری میکند. ابزار RAR چندین بار برای فشردهسازی فایلهایی مانند نتایج جستجو و اکتشافات، ایمیلها و فایلهای لاگها و دگمههای ثبت شده هنگام فشردن کلیدها استفاده میشود.

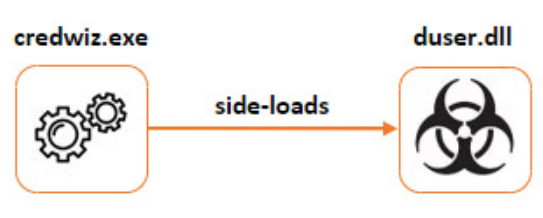

یکی دیگر از مواردی که نشان میدهد که با یک عملیات جاسوسی روبرو هستیم، استفاده از کیلاگر (keylogger) است. مؤلفه مخرب (duser.dll) توسط باینری معتبر credwiz.exe (یکی از نمونههای تکنیک DLL Sideloading) بارگذاری میشود. فایل گزارش تولید شده توسط این کیلاگر رمزگذاری نشده است؛ این فایل حاوی timestamp، عنوان پنجره و کلیدهای فشرده شده میباشد.

در جریان این کارزار از تاکتیکها، تکنیکها و رویهها (Tactics, Techniques, and Procedures – به اختصار TTP) شناخته شده استفاده شده است. به عنوان مثال، نشانی 43.251.105[.]139 که پیش تر مخرب بودن آن مشخص شده بود مجدد مورد استفاده قرار گرفته است. دامنههای uc.ejalase[.]org و mci.ejalase[.]org به نشانیهای IP مربوط به سایر دامنههای مورد استفاده در گذشته اشاره میکنند. محققان بیتدیفندر بر این باورند که یکی از این دامنهها support.vpnkerio[.]com است زیرا سایر زیر دامنههای vpnkerio[.]com نیز به مهاجمان BackdoorDiplomacy مربوط میشوند.

جمعبندی

بهترین روش حفاظتی در برابر حملات سایبری مدرن، بکارگیری راهکارهای دفاعی پیشرفته است. همچنین توصیه میشود راهبران امنیتی کاهش سطح حمله، تمرکز بر مدیریت و اعمال وصلهها در سریعترین زمان ممکن (نه تنها برای سیستمهای تحت Windows، بلکه برای همه برنامهها و سرویسهای متصل به اینترنت) و شناسایی پیکربندیهای نادرست را در اولویت قرار دهند.

راهکار دیگر استفاده از محصولات امنیتی چندلایه شامل بررسی پیشینه URL و IP و محافظت در برابر حملات موسوم به بدون فایل (Fileless Attack) است.

بر اساس تحلیل منتشر شده در گزارشهای بیتدیفندر، تنها 0.4٪ از نشانیهای IP که در حملات کدهای مخرب را از را دور اجرا نمودند، در حملات قبلی مشاهده نشدهاند. بنابراین توصیه اکید میشود که نشانیهای IP، دامنهها و نشانیهای URL مخرب را در تمامی دستگاهها از جمله نقاط پایانی مسدود نمائید و بدین ترتیب از نفوذ و نقض امنیت در سازمان خود جلوگیری کنید.

در نهایت، از ابزارهای EDR پیشرفته استفاده نمائید. امروزه تبهکاران سایبری اغلب در سیستمهای فاقد چنین راهکارهایی، هفتهها یا ماهها قبل از انجام عملیات نهایی زمان صرف شناسایی و شناخت شبکه قربانی میکنند.

مشروح گزارش بیتدیفندر در لینک زیر قابل مطالعه است:

منبع