Steganography؛ تکنیک جدید مهاجمان Worok

بنا بر گزارش شرکت ضدویروس آواست (Avast)، هکرهای Worok از تکنیک رمزنگاری Steganography جهت پنهان نمودن کدهای مخرب در فایلهای PNG استفاده میکنند.

در جریان پنهاننگاری (Steganography)، کدهای مخرب درون فایلهای غیراجرایی همچون فایلهای تصویری مخفی میشوند. هدف از بکارگیری تکنیکهای پنهاننگاری، مخفی نگاه داشتن ارتباطات و کدهای مخرب از دید محصولات امنیتی نظیر ضدویروسها و دیوارههای آتش است.

در این سناریو، کد تزریق شده در فایل، خود به تنهایی قابلیت اجرا نداشته و صرفا وظیفه انتقال دادهها – نظیر فرمان، کد مخرب، اطلاعات سرقت شده و … – را بر عهده دارد. بدون داشتن نرم افزار رمزگذاری و بدون دانستن اینکه چه تصاویری حاوی اطلاعات رمز شده هستند، دسترسی به اطلاعات تقریباً غیر ممکن میباشد.

به نقل از محققان آواست و بر اساس یافتههای شرکت ایسِت (ESET)، گروه هکری Worok از اوایل سپتامبر 2022 نهادهای دولتی در خاورمیانه، جنوب شرقی آسیا و آفریقای جنوبی را به این روش مورد هدف قرار دادهاند.

مخفی کردن بدافزار در فایلهای PNG

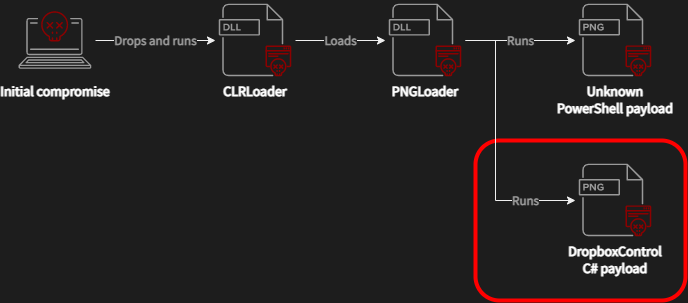

با وجود اینکه روش اصلی نفوذ به شبکه قربانیان همچنان ناشناخته باقی مانده است، محققان آواست معتقدند Worok احتمالاً از تکنیک DLL-SideLoading جهت بارگذاری کد مخرب بدافزار CLRLoader در سیستمهای آسیبپذیر استفاده میکند.

بدافزارCLRLoader، دومین فایل DLL به نام PNGLoader را که کد مخرب تعبیه شده در فایلهای PNG را استخراج میکند، بارگذاری نموده و از آن جهت دریافت دو فایل اجرایی استفاده میکند.

مخفی نمودن کد مخرب در PNG

در تکنیک پنهاننگاری، وقتی تصویری که کد مخرب در آن جاسازی شده، در یک نمایشگر باز میشود، کاملاً عادی به نظر میرسند.

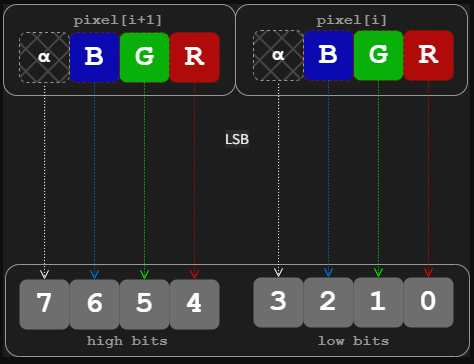

مهاجمان Worok در حملات اخیر خود از تکنیکی به نام Least Significant Bit – به اختصار LSB – استفاده کردهاند که در آن کد مخرب را در کماهمیتترین بیتهای پیکسل تصویر جاسازی میکنند.

اولین کد مخرب موجود در آن بیتها که توسط PNGLoader استخراج شده، یک اسکریپت PowerShell است که هیچ کدام از شرکتهای ایسِت و آواست قادر به بازیابی آن نبودند.

دومین کد مخربی که در فایلهای PNG پنهان میشود، یک سارق اطلاعات از نوع #NET C. به نام DropBoxControl است که از سرور DropBox جهت ارتباط با سرور C2، استخراج فایل و موارد دیگر سوءاستفاده میکند.

تصویر PNG زیر حاوی دومین کد مخرب است.

بهرهجویی از DropBox

بدافزار DropBoxControl از یک حساب کاربری DropBox که در اختیار مهاجمان قرار دارد و توسط او کنترل میشود جهت دریافت دادهها و فرامین یا آپلود فایلها از سیستم آسیبپذیر استفاده میکند.

فرامین به صورت رمزگذاریشده در انباره مربوط به DropBox مهاجمان این گروه ذخیره میشوند و بدافزار به صورت دورهای جهت بازیابی اقدامات پیش رو به آن متصل میشود.

این بدافزار قادر به اجرای فرامین زیر میباشد:

- قابلیت اجرای cmd /c با پارامترهای داده شده.

- راهاندازی یک فایل اجرایی با پارامترهای داده شده.

- دانلود دادهها از DropBox به سیستم.

- آپلود دادهها از سیستم به DropBox.

- حذف دادههای سیستم قربانی.

- تغییر نام دادهها در سیستم قربانی.

- استخراج اطلاعات فایل از یک مسیر تعریف شده.

- تنظیم و تعریف یک مسیر جدید برای Backdoor.

- استخراج اطلاعات سیستم.

- بهروزرسانی پیکربندی Backdoor.

این قابلیتها نشاندهنده این است که مهاجمان Worok علاقهمند به استخراج مخفیانه دادهها، توسعه آلودگی و نفوذ به سیستمهای مجاور در شبکه و جاسوسی از دستگاه هک شده است.

به نظر می رسد ابزارهای بکارگرفته شده در حملات Worok متداول نیستند و احتمالاً منحصراً توسط این گروه هکری مورد استفاده قرار میگیرد.

مشروح گزارش آواست در لینک زیر قابل دریافت و مطالعه است:

https://decoded.avast.io/martinchlumecky/png-steganography/

اخبار مرتبط

حملات گروه هکری Worok به سازمانهای دولتی