ترمیم دو آسیبپذیری در OpenSSL

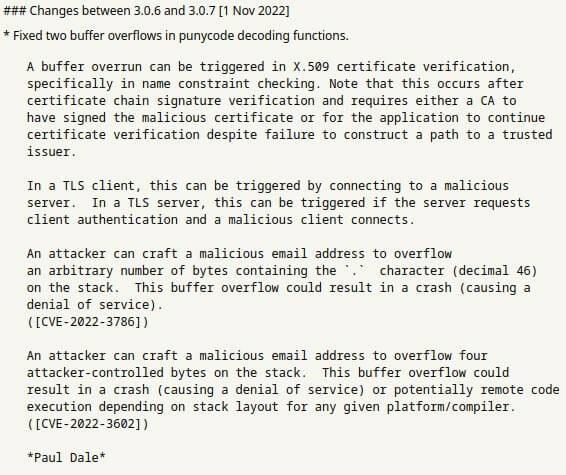

بنیاد OpenSSL با انتشار نسخه 3.0.7، دو آسیبپذیری با شناسههای CVE-2022-3786 و CVE-2022-3602 را ترمیم کرده است. شدت حساسیت هر دوی این آسیبپذیریها «بالا» (High) گزارش شده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، آسیبپذیریهای مذکور مورد بررسی قرار گرفته است.

این آسیبپذیریها، ضعفی از نوع «سرریز حافظه» (Buffer Overflow) هستند.

سوءاستفاده موفق از هر کدام از ضعفهای امنیتی مذکور میتواند منجر به ازکاراندازی سرویس (DoS) شود. با این توضیح که اکسپلویت CVE-2022-3602 میتواند در شرایطی مهاجم را قادر به اجرای از راه دور کد (RCE) نیز کند.

نسخ آسیبپذیر

این دو آسیبپذیری، تنها نسخ 3.0.0 تا 3.0.6 را تحت تأثیر قرار میدهند و نسخ قدیمی 1.1.1 و 1.0.2 از این ضعفهای امنیتی متاثر نمیشوند.

شدت ضعف امنیتی CVE-2022-3602 در اطلاعیه اولیه OpenSSL، «حیاتی» (Critical) اعلام شده بود ولی بعداً به درجه شدت «بالا» تنزل یافت.

OpenSSL کتابخانهای است که بهصورت پیشفرض در بسیاری از توزیعهای Linux، کانتینرهای Docker و بستههای node.js و حتی محصولات امنیتی مورد استفاده قرار گرفته است. برای مثال، از جمله نسخ آسیبپذیر Linux به CVE-2022-3786 و CVE-2022-3602 میتوان به موارد زیر اشاره کرد:

- Redhat Enterprise Linux 9

- Ubuntu 22.04+

- CentOS Stream9

- Kali 2022.3

- Debian 12

- Fedora 36

انتظار میرود در روزها، هفتهها و حتی ماههای آتی سازندگان محصولات حاوی نسخ آسیبپذیر OpenSSL اقدام به انتشار توصیهنامه در خصوص رفع این دو ضعف امنیتی در محصولات خود کنند.

آسیبپذیریهای اخیر OpenSSL، خاطرات نه چندان خوشایند Heartbleed در سال 1393 را یادآوری میکند. Heartbleed یا «خونریزی قلبی» یک اشکال امنیتی بزرگ بود که برای مدتها راهبران و تیمهای امنیتی با آن دست به گریبان بودند.

با توجه به این که کمتر از 2 ماه از عرضه نسخه 3.0 میگذرد به نظر نمیرسد که استفاده از نسخ آسیبپذیر بسیار فراگیر و گسترده باشد.

شرکت آکامای بر اساس مطالعهای که بر روی برخی از شبکههای تحت مدیریت خود انجام داده اعلام نموده که نیمی از آنها حداقل شامل یک دستگاه هستند که نسخهای از OpenSSL آسیبپذیر به CVE-2022-3786 و CVE-2022-3602 بر روی آن استفاده میشود. در عین حال آمار Shodan نشان میدهد که فقط 16 هزار سرور بهطور عمومی از یکی از نسخ آسیبپذیر به این دو ضعف امنیتی استفاده میکنند. در حالی که 240 هزار سرور هنوز در برابر Heartbleed آسیبپذیر هستند.

توصیهنامه امنیتی OpenSSL در لینک زیر قابل دریافت و مطالعه است:

https://www.openssl.org/news/secadv/20221101.txt

منابع:

https://www.trellix.com/en-us/about/newsroom/stories/research/openssl-3-0-vulnerabilities.html

https://www.akamai.com/blog/security-research/openssl-vulnerability-how-to-effectively-prepare

https://twitter.com/pyotam2/status/1587058344073859072

https://www.openssl.org/blog/blog/2022/11/01/email-address-overflows/