ضعف امنیتی روز صفر جدید در Windows

اخیراً ضعف امنیتی روز صفر جدیدی در Windows شناسایی شده که مهاجمان را قادر میسازد که از فایلهای مخرب JavaScript با قابلیت نصب مستقیم موسوم به Stand-alone JavaScript برای دور زدن هشدارهای امنیتی Mark-of-the-Web استفاده کنند. محققان امنیتی اعلام نمودهاند که در حال حاضر مهاجمان در حال بهرهجویی از این آسیبپذیری روز صفر در حملات باجافزاری میباشند.

Mark-of-the-Web

Windows دارای یک ویژگی امنیتی به نام Mark-of-the-Web – به اختصار MotW – است که فایلهایی که از اینترنت دانلود میشود را نشانهگذاری نموده و هشدار میدهد تا کاربر جوانب احتیاط را درنظر بگیرد زیرا ممکن است فایل دانلود شده مخرب باشند.

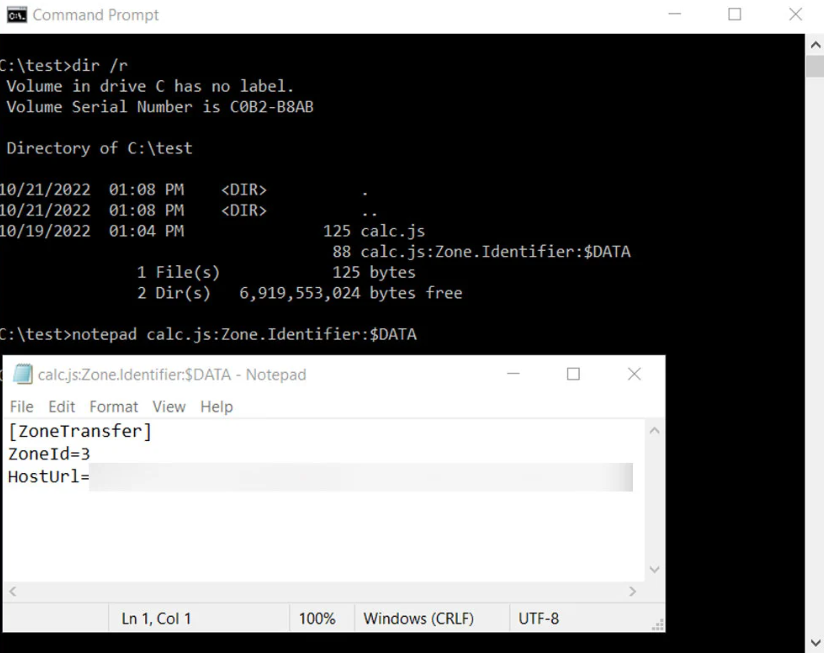

فلگ MotW به عنوان یک Alternate Data Stream – به اختصار ADS – به نام Zone.Identifier به فایلهای دانلود شده از مرورگر و یا پیوستهای ایمیل و عملاً کل Windows اضافه میشود و منطقه فایل (ZoneId) را نمایش میدهد. این ویژگی با استفاده از فرمان “dir /r” قابل مشاهده است و مستقیماً همانند تصویر زیر در Notepad باز میشود.

Microsoft Office نیز از ویژگی MotW برای تعیین اینکه آیا فایل باید در حالت حفاظت شده (Protected View) باز شود یا خیر، استفاده میکند. در واقع این قابلیت باعث غیرفعال شدن ماکروها میشود.

نحوه بهرهجویی مهاجمان از ضعف امنیتی روز صفر جدید

محققان امنیتی HP نیز اخیراً در گزارشی اعلام نمودهاند که مهاجمان با بکارگیری فایلهای مخرب JavaScript، دستگاهها را با باجافزار Magniber آلوده میکنند.

لازم به ذکر است که منظور فایلهای JavaScript متداولی که تقریباً در تمامی سایتها استفاده میشوند، نیست بلکه فایلهای JS. است که توسط مهاجمان در پیوست ایمیلها یا دانلودهایی خارج از مرورگر وب، توزیع میشوند.

بنا بر گزارش شرکت HP، فایلهای JavaScript مذکور، بهصورت دیجیتالی با بکارگیری base64 که در گزارش شرکت مایکروسافت توضیح داده شده، رمزگذاری و امضا میشوند.

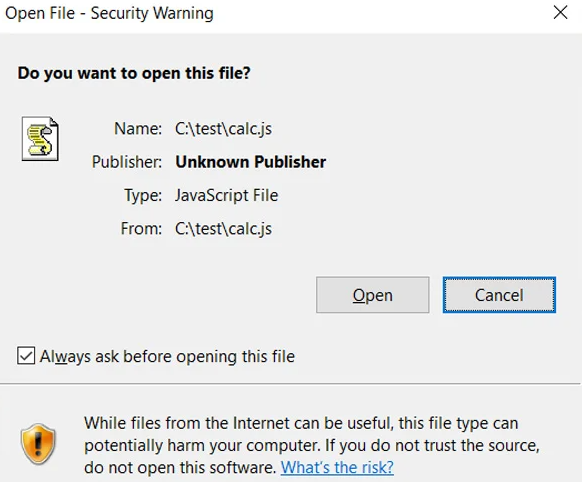

اما تحلیل محققان حاکی از آن است که مهاجمان فایلهای JS. را با یک کلید مخرب (Malformed key) امضا کردهاند. فایل JS که به این روش امضا میشود، حتی اگر از اینترنت دانلود شود و یک فلگ MotW را دریافت کرده باشد، هیچ گونه اخطار امنیتی به کاربر نمایش نمیدهد و اسکریپت مخرب به طور خودکار به منظور نصب باجافزار Magniber اجرا میشود.

همانطور که در تصویر نشان داده شده هنگام باز نمودن “calc-othersig.js” که با یک کلید مخرب امضاء شده، Windows هیچ گونه هشداری نمایش نمیدهد و به سادگی کد مخرب JavaScript را اجرا میکند.

محققان نمونه اثباتگر (Proof-of-Concept – به اختصار PoC) این آسیبپذیری را با مایکروسافت به اشتراک گذاشتهاند. این شرکت اعلام نموده که از ضعف مذکور مطلع است و در حال بررسی آن میباشد.

با توجه به انتشار PoC این اکسپلویت، مهاجمان در حال بهرهجویی از این ضعف امنیتی روز صفر در حملات باجافزاری بوده و به راحتی هشدارهای امنیتی معمولی که هنگام باز کردن فایلهای JS دانلود شده، نشان داده میشود را دور زده و اسکریپت مخرب را به طور خودکار اجرا میکنند.

راهکار موقتی

محققان معتقدند که این باگ در Windows 10 وجود دارد و Windows 8.1 فاقد این آسیبپذیری است. در Windows 8.1 هشدار امنیتی MotW همانطور که انتظار میرود، نمایش داده میشود. آنها بر این باورند که این اشکال از قابلیت جدید Windows 10 موسوم به SmartScreen که به منظور بررسی برنامهها و فایلها (Checks apps and files) مورد استفاده قرار میگیرد، ناشی شده است. از طریق مسیر زیر میتوان به تنظیمات این ویژگی دست یافت و آن را به عنوان راهکاری موقتی غیرفعال نمود:

Windows Security > App & Browser Control > Reputation-based protection settings

غیرفعال نمودن قابلیت SmartScreen در Windows 10، عملکرد Checks apps and files را به نسخ قبلی بر میگرداند. با غیرفعال نمودن ویژگی مذکور، MotW دیگر به Authenticode signature وابسته نمیباشد.

از سوی دیگر، غیرفعال نمودن این ویژگی، امنیت Windows 10 را به شدت کاهش میدهد. بنابراین متأسفانه تصمیمگیری درخصوص اعمال یا عدم اجرای این تنظیمات و راهکار موقتی گزینشی دشوار است.