سوءاستفاده از Windows Defender، تکنیک جدید باجافزار LockBit 3.0

بنا بر گزارش محققان امنیتی، گردانندگان باجافزار LockBit 3.0 (که به LockBit Black نیز معروف است) از خط فرمان Windows Defender و یک سری روالهای ضدشناسایی و ضدتحلیل جهت دورزدن محصولات امنیتی استفاده میکنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده گزارش مذکور مورد بررسی قرار گرفته است.

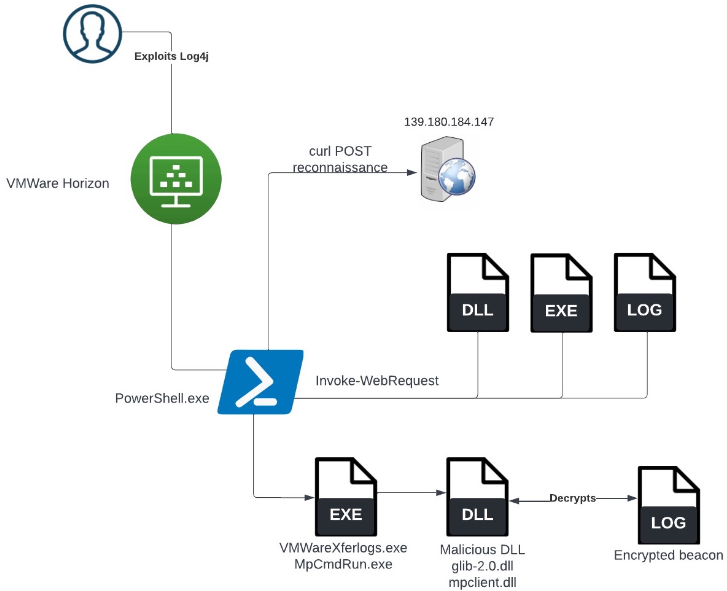

در فروردین 1401 نیز محققان اعلام نموده بودند که LockBit از ابزار معتبر خط فرمان VMware، به نام VMwareXferlogs.exe، جهت بارگذاری و تزریق Cobalt Strike استفاده میکند.

Cobalt Strike یک ابزار تست نفوذ معتبر با ویژگیهای گستردهای است که در بین مهاجمان به منظور شناسایی شبکه و گسترش آلودگی در شبکه پیش از سرقت و رمزگذاری دادهها مورد استفاده قرار میگیرد.

طی تحقیقات اخیر، محققان پی بردند که مهاجمان از خط فرمان Windows Defender به نام Windows Defender MpCmdRun.exe جهت رمزگشایی و دانلود کدهای مخرب Cobalt Strike سوءاستفاده میکنند.

در این حملات، نفوذ اولیه به هدف موردنظر از طریق آسیبپذیری Log4j در سرور VMWare Horizon وصلهنشده صورت میگیرد. مهاجمان مؤلفه Blast Secure Gateway برنامه را با نصب یک پوسته وب (Web Shell) و از طریق فرمانهای PowerShell که در اینجا جزئیات آن بررسی شده، تغییر دادند. پس از نفوذ اولیه، مهاجمان با استفاده از فرمانهایی تلاش میکنند که چندین ابزار از جمله Meterpreter و PowerShell Empire را بکار گرفته و روش جدیدی برای بارگذاری و تزریق Cobalt Strike اجرا کنند.

در این سری از حملات، به طور خاص، هنگام اجرای Cobalt Strike، از ابزار معتبر جدیدی به منظور بارگذاری یک DLL مخرب استفاده میشود که کد مخرب را رمزگشایی میکند. مهاجمان DLL مخرب، کد بدافزاری و ابزار معتبر را با بکارگیری ابزار معتبر خط فرمانWindows Defender به نام MpCmdRun.exe از سرور کنترل و فرماندهی خود (Command-and-Control – به اختصار C2) دانلود میکنند.

همچنین DLL مخرب همانند تکنیکهای بکارگرفته شده پیشین با حذف EDR/EPR userland hook، از ابزارهای تشخیصی فرار و ردیابی رویدادها را برای Windows و رابط پویش ضدبدافزار دشوار میسازد.

استفاده از ابزارها و توابع عادی و سالم سیستمعامل و دیگر نرمافزارهای کاربردی توسط مهاجمان سایبری برای اهداف خرابکارانه خود بر روی سیستم قربانی، یکی از روشهایی است که مهاجمان برای مخفی ماندن و شناسایی نشدن توسط سیستمهای امنیتی و ضدویروسهای قدیمی بکار میگیرند. به این روش «کسب روزی از زمین» یا Living off the Land – به اختصار LotL – گفته میشود.

استفاده از محصولات معتبری همچون VMware و Windows Defender که امروزه بطور گسترده در سازمانها بکارگرفته میشوند و از پتانسیل بالایی برای بهرهجویی توسط مهاجمان برخورداند، باید همواره مورد بررسی دقیق قرار گیرند. در عین حال بهروزرسانی بهموقع وصلههای منتشر شده برای تمامی محصولات در دستور کار راهبران امنیتی باشد.

جزئیات بیشتر این گزارش در نشانی زیر قابل دریافت و مطالعه میباشد:

نشانههای آلودگی

برخی از نشانههای آلودگی (Indicators-of-Compromise – به اختصار IoC) مربوط به سوءاستفاده از خط فرمان Windows Defender عبارتند از:

|

نام فایل |

توضیحات |

|

mpclient.dll |

Weaponized DLL loaded by MpCmdRun.exe |

|

MpCmdRun.exe |

Legitimate/signed Microsoft Defender utility |

|

C0000015.log |

Encrypted Cobalt Strike payload |

|

نشانههای آلودگی |

توضیحات |

|

a512215a000d1b21f92dbef5d8d57a420197d262 |

Malicious glib-2.0.dll |

|

729eb505c36c08860c4408db7be85d707bdcbf1b |

Malicious glib-2.0.dll |

|

10039d5e5ee5710a067c58e76cd8200451e54b55 |

Malicious glib-2.0.dll |

|

ff01473073c5460d1e544f5b17cd25dadf9da513 |

Malicious glib-2.0.dll |

|

e35a702db47cb11337f523933acd3bce2f60346d |

Encrypted Cobalt Strike payload – c0000015.log |

|

82bd4273fa76f20d51ca514e1070a3369a89313b |

Encrypted Cobalt Strike payload – c0000015.log |

|

091b490500b5f827cc8cde41c9a7f68174d11302 |

Decrypted Cobalt Strike payload – c0000015.log |

|

0815277e12d206c5bbb18fd1ade99bf225ede5db |

Encrypted Cobalt Strike payload – c0000013.log |

|

eed31d16d3673199b34b48fb74278df8ec15ae33 |

Malicious mpclient.dll |

|

149.28.137[.]7 |

Cobalt Strike C2 |

|

45.32.108[.]54 |

IP where the attacker staged the malicious payloads to be downloaded |

|

139.180.184[.]147 |

Attacker C2 used to receive data from executed commands |

|

info.openjdklab[.]xyz |

Domain used by the mpclient.dll |

منبع: