DLL-SideLoading؛ ترفند جدید بدافزار QBot

به تازگی گردانندگان بدافزار QBot از تکنیک DLL-SideLoading جهت بارگذاری کد مخرب بر روی دستگاههای با سیستمعامل Windows استفاده میکنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، ترفند مذکور مورد بررسی قرار گرفته است.

بیش از یک دهه است که مهاجمان در حال بکارگیری بدافزار QBot که با نام Qakbot نیز شناخته میشود، میباشند. QBot بدافزاری است که در ابتدا به عنوان یک تروجان بانکی شروع به کار کرد اما در نهایت به یک بدافزار چندکاره تبدیل شد. از جمله برخی گروههای باجافزاری در مراحل اولیه حمله به منظور دریافت ابزار Cobalt Strike از آن استفاده میکنند. این بدافزار برای مدتی نیز توسط شبکه مخرب Emotet برای انتقال کدهای باجافزاری نظیر RansomExx ، Maze ،ProLock و Egregor مورد استفاده قرار گرفت. اخیراً نیز بدافزار QBot، باجافزار Black Basta را منتشر کرده است.

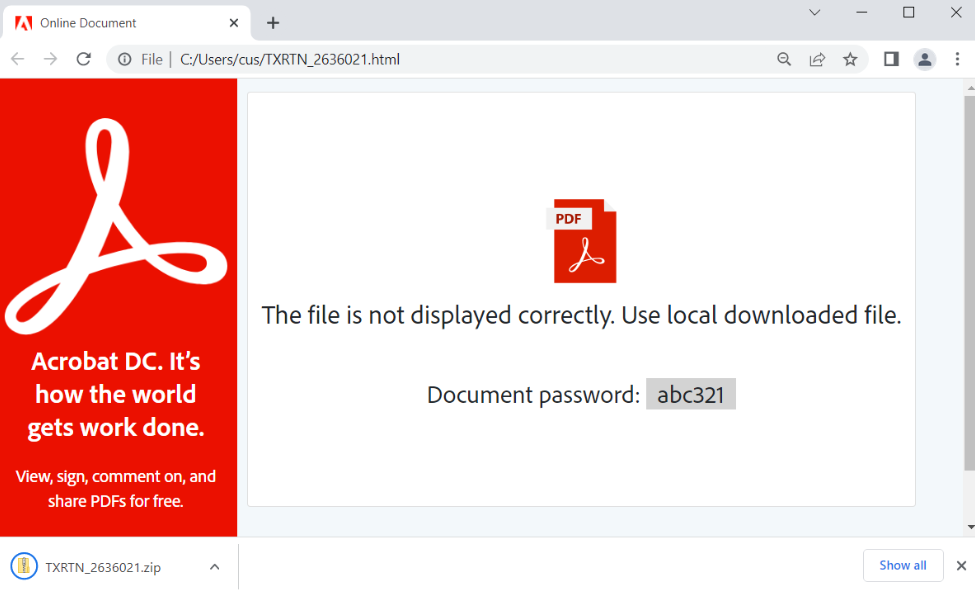

ایمیلهای مورد استفاده در کارزارهای اخیر این بدافزار دارای پیوستی از نوع HTML بودند که دارای تصاویر کدگذاری شده base64 و یک فایل ZIP محافظت شده با رمز (Password-protected ZIP archive) میباشند. رمزگذاری فایلZIP پیوست جهت دورزدن نرمافزارهای ضدویروس، تکنیک بسیار رایجی است که رمز آن در فایل HTML مذکور همانند شکل زیر نشان داده شده است.

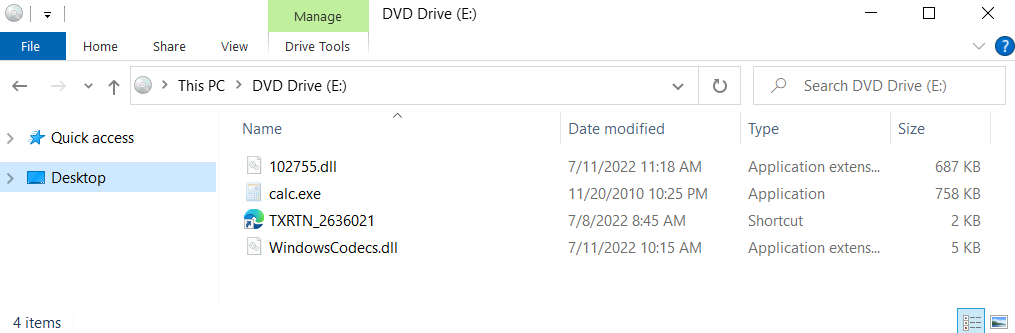

پس از کلیک بر روی فایل HTML، فایل فشرده ZIP که شامل یک فایل ISO است، دانلود میشود. فایل ISO خود نیز شامل یک فایل میانبر با پسوند LNK.، یک نسخه معتبر از calc.exe (ماشین حساب Windows)، فایل DLL جعلی به نام WindowsCodecs.dll و یک کد مخرب (Payload) به نام l7533.dll میباشد.

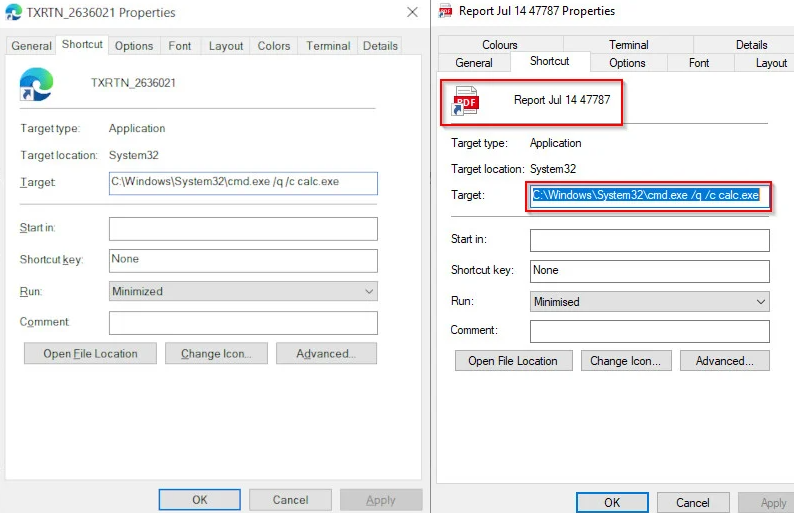

هنگام باز کردن پوشه مذکور، فقط فایل LNK. نمایش داده میشود که به ظاهر یک فایل PDF حاوی اطلاعات مهم یا فایلی که با مرورگر Microsoft Edge باز میشود، میباشد ولی در واقع فایل میانبر (Shortcut) مذکور به برنامه ماشین حساب در Windows اشاره میکند.

اجرای فایل Calc.exe، نیازمند بارگذاری و اجرای فایل DLL معتبر به نام WindowsCodecs میباشد. با این حال، سیستم DLL را از مسیر اصلی فراخوانی نمیکند و در عوض هر DLL همنام را اگر در همان پوشه فایل اجرایی Calc.exe قرار داشته باشد، بارگذاری و اجرا میکند.

بدین ترتیب مهاجمان با ایجاد فایلهای DLL مخرب خود به نامهای WindowsCodecs.dll و i[numbered].dll، بدافزار QBot را فراخوانی نموده و از این باگ سوءاستفاده میکنند. با نصب QBot از طریق برنامهای معتبر همچون Windows Calculator، برخی از نرمافزارهای امنیتی ممکن است بدافزار را هنگام بارگذاری شناسایی نکنند و به این ترتیب مهاجم نرمافزارهای ضدویروس را دور بزند.

لازم به ذکر است که باگ DLL مربوط به Calc.exe، در Windows 10 و نسخههای بالاتر عمل نمیکند، به همین دلیل است که مهاجمان اغلب در Windows 7 این ترفند را اجرا میکنند.

جزئیات بیشتر درخصوص بدافزار QBot در نشانی زیر قابل مطالعه میباشد:

https://blog.cyble.com/2022/07/21/qakbot-resurfaces-with-new-playbook/

منبع: